10 Sep ESAE Serie Teil 4 – Schutzmaßnahmen für die Umgebung

In diesem Teil der Serie möchten wir die Anforderungen aus Teil 2 (Link) wieder aufgreifen und aufzeigen, welche Maßnahmen konkret getroffen wurden, um die kritischen Systeme zu schützen.

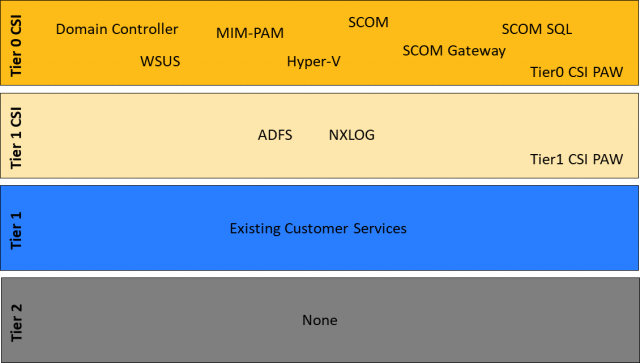

Bevor wir jedoch mit den Anforderungen loslegen, muss klar sein, welche Systeme als Tier 0, Tier 1 und Tier 2 klassifiziert sind. Diese Definition kann je nach Kunde und Situation unterschiedlich ausfallen. Der Scope des konkreten Kundenszenarios war, wie in Teil 2 beschrieben, der Global Authentication Service (GAS), nicht direkt alle Kundensysteme. Deshalb haben wir eine etwas von der Microsoft Definition abweichende Einteilung gewählt:

Hier als kleinen Recap noch einmal die Anforderungen aus Teil 2:

Schichtentrennung und Least Privilege Administration

- Physische und logische Trennung der Tier 0 Systeme von Tier 1 und 2

- Keine Nutzung von Tier 1 und 2 Services, die ein Tier 0 System kompromittieren könnten (z.B. Monitoringagent)

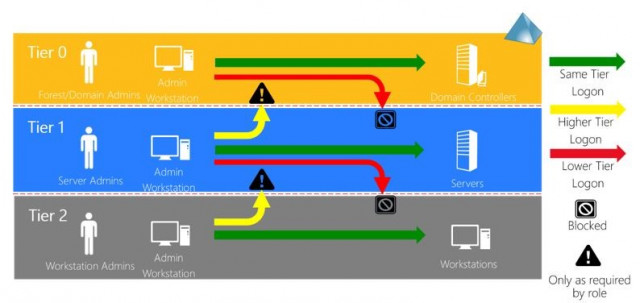

- Zugriffsbeschränkung auf Konten (Administration nur auf gleichem Tier. Kein Login auf niedrigerem Tier):

Quelle: Microsoft

- Principle of Least Privilege mit Just in Time Administration

Härtung

- Härtung aller Systeme nach Best Practice

- Administrativen Zugriff nur über gehärtete Privilege Admin Workstations mit Multi-Faktor- Authentifizierung

- Verschlüsselung der Festplatten

- Installation nur von vertrauenswürdigen Quellen (Hash Kontrolle)

- Lange Passwörter mit kurzen Laufzeiten. Für Dienstkonten möglichst Group Managed Service Accounts

Prozesse und Betrieb

- Reduktion der Tier 0 Administratoren auf ein Minimum

- Gut ausgebildetes Personal mit positivem Führungszeugnis

Nachfolgend werden die Anforderungen und Maßnahmen dargestellt – aus Gründen der Übersichtlichkeit in tabellarischer Form.Da sich aus einigen Formulierungen mehrere Anforderungen ableiten und auch einige kundenspezifische Rahmenbedingungen gegeben waren, sind es schlussendlich mehr Anforderungen als die Anzahl von Bullets oben.

| Anforderung | Maaßnahme |

| A1. Physische Trennung | M1: Die Systeme müssen in einem eigenen Datacenter\Raum\Rack mit entsprechender Zugangskontrolle aufgebaut werden. Im konkreten Kundenszenario wurde das Hosting bei einem Co-Location-Anbieter vorgegeben. Zugang zum Rack haben nur Tier 0 Administratoren. Aus der Entscheidung, die Systeme bei einem Co-Location-Anbieter zu hosten (der naturgemäß physischen Zugang zu den Systemen hat) ergibt sich eine weitere Anforderung: |

| A2. Verschlüsselung aller Festplatten der Hyper-V Hosts | M2: Glücklicherweise liefert Microsoft mit Bitlocker direkt das passende Tool als Teil des Betriebssystems mit. Die Recovery Keys wurden zur Sicherheit im AD und in einem Passwortsafe gespeichert. |

| A3. Logische Trennung | M3: Aufgrund der im Projekt getroffenen Einteilung in die Tiers wurde die Anforderung wie folgt umgesetzt: Tier 0 und Tier 1 Systeme sind durch eine Firewall von allen anderen Systemen getrennt. Die Firewall darf natürlich auch nur durch einen Tier 0 Administrator betrieben werden. Bei unserem Kunden war allerdings die Entscheidung gesetzt, das komplette Netzwerk für GAS von einem Provider betreiben zu lassen. Damit dieser keine sensiblen Daten abgreifen oder die Systeme kompromittieren kann, ergibt sich daraus folgende weitere Anforderung: |

| A4: Verschlüsselung von jeglichem Netzwerkverkehr innerhalb der GAS Umgebung | M4: Um sich nicht mit den verschiedenen Verschlüsselungsmöglichkeiten auf Applikationsebene auseinandersetzen zu müssen, wurde die Anforderung durch Windows IPSec Verschlüsselung konfiguriert und per Gruppenrichtlinien umgesetzt. |

| A5: Keine Nutzung von Tier 1 und 2 Services, die ein Tier 0 System kompromittieren könnten | M5: Diese Anforderung hat dazu geführt, dass eigens für GAS ein WSUS und ein SCOM implementiert wurden. |

| A6: Zugriffsbeschränkung der Konten (Administration nur auf gleichem Tier. Kein Login auf niedrigerem Tier) | M6: Für jedes Tier wurden entsprechende Admin-User angelegt. Darf eine Person (aufgrund des kleinen Scopes) sowohl CSI Tier 0 als auch CSI Tier 1 Systeme administrieren, wurden für diese Person entsprechend zwei Konten angelegt. |

| A7: Principle of Least Privilege mit Just in Time Administration | M7: Hierfür wurde der in Teil 2 der Serie ausführlich beschriebene Admin Forest mit MIM-PAM und entsprechenden Berechtigungsrollen aufgebaut. |

| A8: Härtung aller Systeme nach Best Practice | M8.1: Wann immer möglich wurden die Systeme in der Core Variante installiert.

M8.2: Es wurden die GPOs der Security Baseline für Windows Server 2016 implementiert. Schon in der Baseline wurden einige Services deaktiviert. Nachfolgende, ebenfalls nicht benötigte Services, mussten per Registry Key deaktiviert werden: HKLM\System\CurrentControlSet\Services\CDPUserSvc HKLM\System\ HKLM\System\CurrentControlSet\Services\OneSyncSvc HKLM\System\CurrentControlSet\Services\OneSyncSvc<random number>CurrentControlSet\Services\CDPUserSvc<random number> HKLM\System\CurrentControlSet\Services\PimIndexMaintenanceSvc HKLM\System\CurrentControlSet\Services\PimIndexMaintenance HKLM\System\CurrentControlSet\Services\PimIndexMaintenanceSvc HKLM\System\CurrentControlSet\Services\PimIndexMaintenanceSvc<random number>eSvc<random number> |

| A9: Administrativer Zugriff nur über gehärtete Privilege Admin Workstations mit Multi-Faktor- Authentifizierung | M9.1: Es wurden eigens für den Zweck der Administration der GAS Umgebung Notebooks angeschafft und

M9.2: Es wurden die GPOs der Security Baseline für Windows 10 implementiert. M9.3: In unserem Kundenszenario dient ein Zertifikat + Username/Passwort, welches von der VPN Appliance in GAS überprüft wird, als zweiter Faktor. |

| A10: Verschlüsselung der Festplatten | M10: Alle Festplatten (OS + Daten) aller Systeme (Hosts, VMs, PAWs) wurden mittels Bitlocker verschlüsselt. |

| A11: Installation nur von vertrauenswürdigen Quellen (Hash Kontrolle) | M11: Bei der Installation aller Komponenten wurde das Clean Source Prinzip angewandt. D.h., entweder wurde der vom Hersteller veröffentlichte Hash überprüft oder die Datei wurde zwei Mal über unterschiedliche Netzwerkstrecken auf verschiedenen Endgeräten heruntergeladen und der Hash verglichen. Letzteres bietet natürlich keinen Schutz vor bereits kompromittierten Dateien auf dem Quellserver, verhindert aber zumindest eine Kompromittierung auf der Wegstrecke. |

| A12: Lange Passwörter mit kurzen Laufzeiten. Für Dienstkonten möglichst Group Managed Service Accounts | M12: CSI Tier 0 Accounts: 20 Zeichen, 60 Tage Laufzeit. CSI Tier 1 Accounts: 15 Zeichen, 60 Tage Laufzeit. Service Accounts: 30 Zeichen, 200 Tage Laufzeit. |

| A13: Reduktion der Tier 0 Administratoren auf ein Minimum | M13: Es wurde ein virtuelles Team aus mehreren Organisationseinheiten gebildet, welches vollumfänglich für die GAS Umgebung zuständig ist. Dadurch wird vermieden, dass durch die klassische Trennung der Verantwortlichkeit in z.B. Betriebssystem-, Datenbank- und Applikationsadministratoren zu viele Personen zu Tier 0 Administratoren werden. |

| A14: Gut ausgebildetes Personal mit positivem Führungszeugnis | M14: Für das virtuelle Team wurden nur langjährige Mitarbeiter ausgewählt, welche speziell für die Administration der GAS Umgebung geschult wurden. |

Nachfolgend listen wir noch einige weitere Anforderungen und Maßnahmen auf, die wir aus Gründen der Übersicht in Teil 2 der Serie nicht genannt haben, hier im Detail-Artikel aber nicht fehlen sollen.

| Anforderung | Maaßnahme |

| A15: Weiterleitung relevanter Logs in das zentrale Log Management System zur Auswertung mittels des Security Information and Event Management (SIEM) | M15: Um die Logs innerhalb von GAS zu sammeln, werden diese per Windows EventLog forwarding an einen NXLog Server innerhalb von GAS geschickt (Source Computer initiated), welcher die Logs gesammelt an das zentrale Log Management weiterleitet. Die Logging Policy wird zentral mittels Group Policy / Subscription Manager konfiguriert. |

| A16: Backup RTO sind 4 Stunden, RPO für das AD ist 1 Tag, für alle anderen Systeme eine Woche | M16: Als Anforderung nicht sonderlich spannend, jedoch in der Umsetzung im Kontext CSI nicht trivial. Die Enterprise Backup Lösung ist kein CSI Tier 0 System und ist nicht in der Lage, die Backups so zu verschlüsseln, dass die Schlüssel nur den CSI Tier 0 Administratoren bekannt sind. Eine eigene Backup Infrastruktur nur für GAS aufzubauen war aus Kostengründen nicht möglich. Gelöst wurde die Fragestellung durch ein Scheduled Task. Dieser führt ein Script aus, das die Server mittels Windows Server Backup in eine VHD sichert, die VHD mittels Bitlocker verschlüsselt und auf einen Fileserver außerhalb der GAS Umgebung kopiert. Die Anzahl der lokalen und entfernten Kopien ist natürlich konfigurierbar. Die Schlüssel werden durch die Administratoren der jeweiligen Komponente gemanagt und sind für jeden Server unterschiedlich. |

| A17: Installation aller Security Patches innerhalb von 14 Tagen | M17: Da auch hier aus Kostengründen keine Management Lösung ähnlich SCCM nur für GAS aufgebaut werden konnte, dient ein WSUS als Updatequelle. Die Server sind so konfiguriert, dass Updates automatisch heruntergeladen werden. So ist eine schnelle Installation durch die Administratoren möglich. Die Updates der anderen Soft- und Hardwarehersteller müssen derzeit noch manuell geprüft und installiert werden. |

Die Liste der Maßnahmen zeigt, wie vielschichtig die Implementierung einer sicheren ESAE-ähnlichen Umgebung ist. Im nächste Teil der Serie möchten wir uns eine Maßnahme näher anschauen: Verschlüsselung des Netzwerkverkehrs mittels IPSec.

Bildquelle: freepik.com

LATEST POSTS

-

ChatGPT 1/3: Revolution in der KI-Technologie? – Wir stellen Cybersecurity-Fragen an eine Chat-KI

Die Künstliche Intelligenz (KI) ist ein faszinierendes und immer wieder viel diskutiertes Thema in der heutigen Technologie- und Informationsgesellschaft. Egal ob in der Wissenschaft, der Industrie oder im Alltag, die Möglichkeiten...

16 Januar, 2023 -

ChatGPT 2/3: Die Krux mit der KI

Nein, im zweiten Teil werden wir nicht noch ein Interview mit ChatGPT führen und über dessen Fähigkeiten staunen. Diesmal betrachten wir die Entwicklung und Möglichkeiten von KI im Allgemeinen und wagen einen Ausblick in die Zukunft, die in der IT-Welt...

16 März, 2023 -

ChatGPT 3/3: KI for IT Security

Die Geschwindigkeit der Weiterentwicklung und Ausbreitung von KI-Technologie ist inzwischen enorm gestiegen. Allein in den wenigen Wochen seit dem letzten Blog zu diesem Thema...

15 Juni, 2023

We are hiring!

We are hiring! Ihr Whitepaper mit Infos zum monatlichen TEAL Security Check!

Ihr Whitepaper mit Infos zum monatlichen TEAL Security Check!