15 Sep (E)SAE DEEP DIVE SERIE TEIL 12 – Systemhärtung

In unserem letzten Artikel der Reihe „(E)SAE Deep Dive“ möchten wir uns heute mit dem Thema Systemhärtung beschäftigen. Betreiber von kritischen Infrastrukturen (KRITIS) müssen z.B. sicherstellen, dass „der Stand der Technik“ umgesetzt ist. Dies umfasst selbstverständlich wesentlich mehr als die Systemhärtung, wenngleich dies eine sehr wichtige, aber oft vernachlässigte Disziplin darstellt. Aber nicht nur KRITIS-Betreiber müssen ihre Infrastruktur schützen, auch andere Unternehmen sollten das Thema Systemhärtung ernst nehmen. So erstatten viele Cyberversicherungen nach einem Vorfall nur die volle Summe, wenn ein Kunde nicht fahrlässig gehandelt hat. Jetzt sind wir bei TEAL natürlich keine Juristen, finden aber, dass Systemhärtung zentraler Bestandteil einer jeden Cybersicherheits-Strategie sein muss. Doch was ist Systemhärtung?

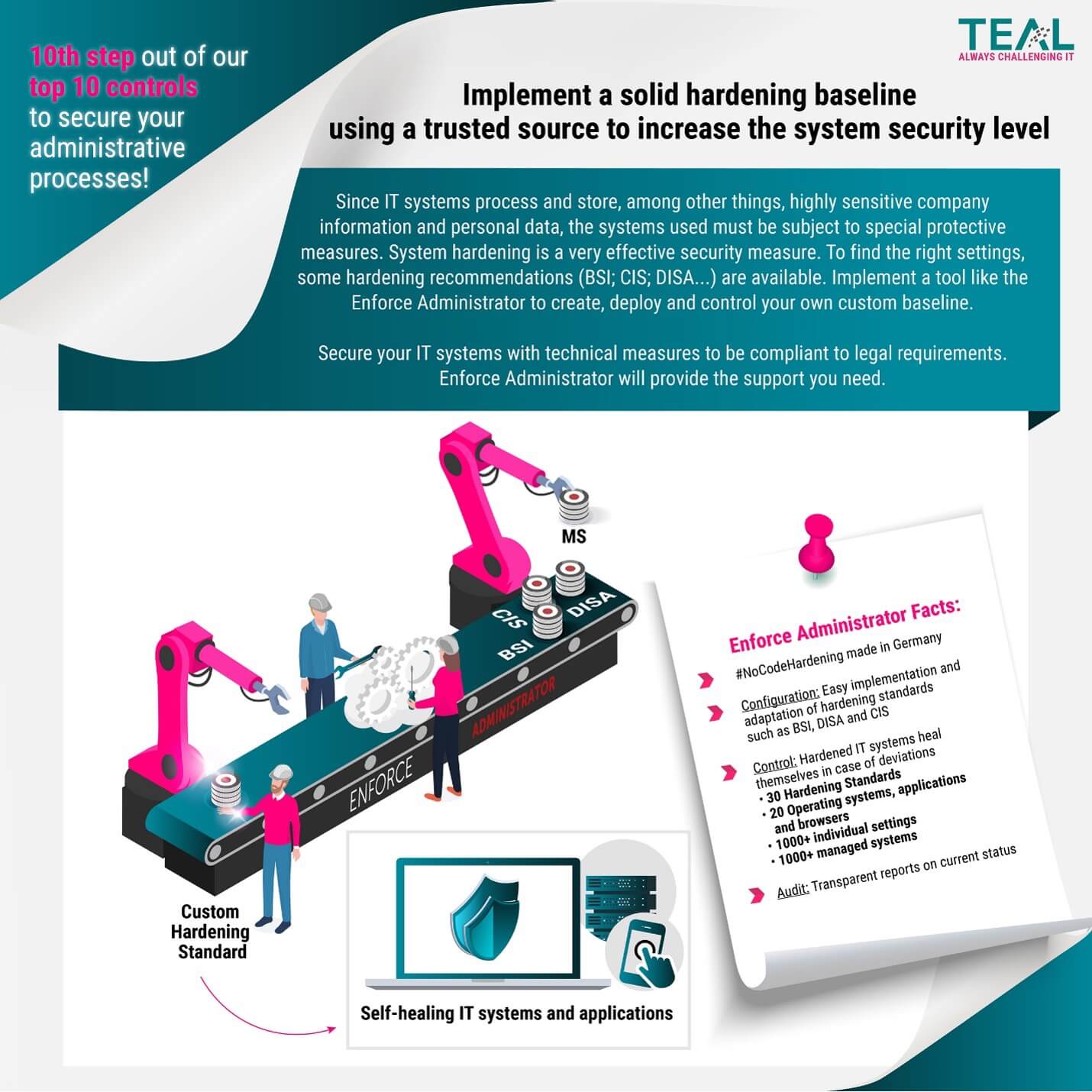

Aufmerksame Leser:innen unseres Blogs haben vielleicht noch den Beitrag zur Initiative #NoCodeHardening im Hinterkopf. Ziel der Initiative ist es, für das Thema Systemhärtung zu sensibilisieren und Hilfestellung bei der Umsetzung zu leisten.

Dort wird Systemhärtung wie folgt erklärt:

Kurz gesagt, soll Systemhärtung notwendige Sicherheitseinstellungen bei IT-Systemen konfigurieren und überwachen.

Wieso Systeme härten?

Neben gesetzlichen Vorgaben oder der Risikominimierung eines Versicherungsausfalls gibt es aber noch weitere gute Gründe, seine IT-Systeme sicher zu betreiben. Exemplarisch möchten wir an dieser Stelle auf das Server Message Block (SMB) Protokoll eingehen. SMB wird für Datei- und Druckdienste verwendet und läuft typischerweise über Port 445 bzw. 139. Über die Jahre gab es bereits mehrere Versionen von SMB. Bereits Mitte der 90er Jahre wurde SMB V1, gefolgt von SMB V2 veröffentlicht. Die aktuelle Version ist SMB V 3.1.1.

Microsoft selbst, erklärt SMB so:

SMB V1 wurde bereits vor 20 Jahren immer wieder von Hackern angegriffen, aber auch neuere bekannte Ransomware Varianten wie WannCry oder EternalBlue nutzten SMB V1 Sicherheitslücken, um Systeme zu kompromittieren. Selbst der so bekannte SolarWinds Hack, hatte SMB als eine Ursprungsquelle ausgenutzt. Gängige Härtungsstandards empfehlen schon seit langem, SMB V1 abzuschalten. Im besten Fall wird nur V3 oder höher verwendet, obwohl in den aktuellen Hardening-Empfehlungen V2 noch nicht explizit zu deaktivieren ist. Des Weiteren muss SMB aber auch vernünftig und sicher konfiguriert werden, wie es z.B. das Center for Internet Security (CIS) empfiehlt:

- Update and Patch Against SMB Vulnerabilities

- Block SMB at the Network Level

- Restrict and Protect SMB at the Host Level

- Use Secure Authentication Methods for SMB

- Enable Encryption for SMB

Insgesamt werden über 20 Sicherheitseinstellungen zur Absicherung von SMB empfohlen. Diese umfassen Einstellungen, die auf den ersten Blick nichts mit SMB zu tun haben, aber dennoch für einen vollumfänglichen Schutz notwendig sind. So kommen, über mehrere Themen hinweg, schnell mehrere Hundert Einstellungen zusammen, die sicherstellen, dass ein IT-System sicher konfiguriert ist.

Doch woher soll ein Administrator alle diese Einstellungen beziehen?

Quellen für Systemhärtungs-Einstellungen

Damit Administratoren nicht immer wieder recherchieren und bis ins letzte Detail analysieren müssen, wie Dienste und Systeme sicher konfiguriert werden, gibt es verschiedene Industriestandards. Diese werden regelmäßig für die gängigen Betriebssysteme und Services aktualisiert und geben Sicherheitseinstellungen vor.

Die aus unserer Sicht gängigsten möchten wir kurz vorstellen.

Best Practice Baseline Industriestandards

CIS

Das Center for Internet Security (CIS)

… ist eine der besten Quellen für Härtungs-Einstellungen. In CIS Benchmarks sind Best Practices für die jeweilige sichere Konfiguration eines Zielsystems dokumentiert. Es sind mehr als 100 CIS-Benchmarks aus über 25 Produktfamilien verfügbar, die in einem konsens-basierten Prozess entwickelt werden. Für die Entwicklung kommen Cybersecurity-Experten und Fachleute aus der ganzen Welt zusammen.

Die Einstellungen gibt es in zwei Stufen:

- Stufe 1 hilft einer Organisation, ihre Angriffsfläche schnell zu minimieren und gleichzeitig die Geschäftsfunktionalität in den Vordergrund zu stellen. Die Einhaltung von Stufe 1 für alle Anlagen ist das Mindestmaß an Sicherheit, das ein Unternehmen anstreben sollte.

- Stufe 2 ist ein robusterer Anforderungskatalog, der die Sicherheitslage des Unternehmens durch die Förderung der “Verteidigung in der Tiefe” priorisiert. Die Einhaltung von Stufe 2 ist für Unternehmen mit hohen Sicherheits- und Compliance-Anforderungen unerlässlich, z. B. in stark regulierten Branchen. Natürlich ist die Einhaltung von Stufe 2 komplexer und ressourcenintensiver.

MICROSOFT

Auch Microsoft veröffentlicht

… regelmäßig neue Security Baselines für alle aktuellen Betriebssysteme und Server Dienste. Über das Security Compliance Tool Kit können Anwender die Baselines beziehen, ansehen und auch anpassen.

Das aktuelle Update der Sicherheitsvorgaben für Windows 10 kam z.B. im Mai 2021 zusammen mit der Windows 10 Version 21H1 raus. Für Server ist die aktuelle Härtung in der Server Version 20H2 zu finden.

In einer Baseline sind immer verschiedene Einstellungen zu folgenden Themen enthalten:

| Internet Explorer | Usereinstellungen | Credential Guard |

| Bitlocker | Defender | Member Server |

| Computereinstellungen | Domain Security | Domain Controller |

Microsoft gibt in der Regel Einstellungen vor, die keine größeren Probleme verursachen und ist deswegen auch kleiner als beispielsweise das CIS Regelwerk. Dennoch muss auch bei einer Microsoft Baseline sorgfältig analysiert werden, bevor Einstellungen in Produktivumgebungen angewendet werden.

BSI

Das Center for Internet Security (CIS)

… ist ebenfalls eine gute Quelle, um Sicherheitseinstellungen zu beziehen. Es ist aber im Gegensatz zu CIS oder Microsoft nicht so, dass man für die gängigsten Produkte bereits fertige Regelwerke herunterladen kann. Das BSI arbeitet mit den Grundschutzkatalogen, die ein Zielbild eines sicheren Systems beschreiben. Das ist sehr gut, allerdings auch sehr viel zu lesen.

Besonders hervorzuheben ist das SiSyPHus Projekt, welches die Absicherung eines Windows 10 Systems beschreibt. Hierfür gibt es neben exzellenter Dokumentation auch fertige Windows 10 Sicherheitseinstellungen als GPO:

BSI – SiSyPHuS Win10: Windows 10 Group Policy Objects for Guidelines on Hardening and Logging (bund.de)

Allerdings fehlen an dieser Stelle leider noch Einstellungen für Domain Controller oder andere Serversysteme.

CIS

Das Center for Internet Security (CIS) ist eine der besten Quellen für Härtungs-Einstellungen. In CIS Benchmarks sind Best Practices für die jeweilige sichere Konfiguration eines Zielsystems dokumentiert. Es sind mehr als 100 CIS-Benchmarks aus über 25 Produktfamilien verfügbar, die in einem konsens-basierten Prozess entwickelt werden. Für die Entwicklung kommen Cybersecurity-Experten und Fachleute aus der ganzen Welt zusammen.

Die Einstellungen gibt es in zwei Stufen:

- Stufe 1 hilft einer Organisation, ihre Angriffsfläche schnell zu minimieren und gleichzeitig die Geschäftsfunktionalität in den Vordergrund zu stellen. Die Einhaltung von Stufe 1 für alle Anlagen ist das Mindestmaß an Sicherheit, das ein Unternehmen anstreben sollte.

- Stufe 2 ist ein robusterer Anforderungskatalog, der die Sicherheitslage des Unternehmens durch die Förderung der “Verteidigung in der Tiefe” priorisiert. Die Einhaltung von Stufe 2 ist für Unternehmen mit hohen Sicherheits- und Compliance-Anforderungen unerlässlich, z. B. in stark regulierten Branchen. Natürlich ist die Einhaltung von Stufe 2 komplexer und ressourcenintensiver.

Microsoft

Auch Microsoft veröffentlicht regelmäßig neue Security Baselines für alle aktuellen Betriebssysteme und Server Dienste. Über das Security Compliance Tool Kit können Anwender die Baselines beziehen, ansehen und auch anpassen.

Das aktuelle Update der Sicherheitsvorgaben für Windows 10 kam z.B. im Mai 2021 zusammen mit der Windows 10 Version 21H1 raus. Für Server ist die aktuelle Härtung in der Server Version 20H2 zu finden.

In einer Baseline sind immer verschiedene Einstellungen zu folgenden Themen enthalten:

- Internet Explorer

- Bitlocker

- Computereinstellungen

- Usereinstellungen

- Defender

- Domain Security

- Credential Guard

- Member Server

- Domain Controller

Microsoft gibt in der Regel Einstellungen vor, die keine größeren Probleme verursachen und ist deswegen auch kleiner als beispielsweise das CIS Regelwerk. Dennoch muss auch bei einer Microsoft Baseline sorgfältig analysiert werden, bevor Einstellungen in Produktivumgebungen angewendet werden.

BSI

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) ist ebenfalls eine gute Quelle, um Sicherheitseinstellungen zu beziehen. Es ist aber im Gegensatz zu CIS oder Microsoft nicht so, dass man für die gängigsten Produkte bereits fertige Regelwerke herunterladen kann. Das BSI arbeitet mit den Grundschutzkatalogen, die ein Zielbild eines sicheren Systems beschreiben. Das ist sehr gut, allerdings auch sehr viel zu lesen.

Besonders hervorzuheben ist das SiSyPHus Projekt, welches die Absicherung eines Windows 10 Systems beschreibt. Hierfür gibt es neben exzellenter Dokumentation auch fertige Windows 10 Sicherheitseinstellungen als GPO:

BSI – SiSyPHuS Win10: Windows 10 Group Policy Objects for Guidelines on Hardening and Logging (bund.de)

Allerdings fehlen an dieser Stelle leider noch Einstellungen für Domain Controller oder andere Serversysteme.

Härtungseinstellungen auswählen und ausrollen

Nachdem man sich mit den verschiedenen Anbietern für Sicherheitseinstellungen beschäftigt hat, bleibt die Frage wie wähle ich die für mich richtigen Einstellungen aus, wie kombiniere ich ggf. Standards und vor allem, wie rolle ich diese sicher aus und prüfe, ob die Einstellungen auch eingehalten werden.

Klassisch würden vermutlich viele Gruppenrichtlinien (GPO) dafür verwenden, doch aus unserer Sicht ist dies eine veraltete Technologie. Stattdessen empfehlen wir, PowerShell Desired State Configuration Management (DSC) dafür zu verwenden – übrigens geht auch Microsoft seit Jahren in die Richtung DSC statt GPO.

Damit das Vorhaben Systemhärtung so einfach wie möglich ist, nutzen wir bei TEAL das Produkt Enforce Suite, um Systeme zu härten und zu überwachen.

Wie das geht, möchten wir erläutern und helfen bei Fragen natürlich gerne weiter 😊.

Zunächst gliedern wir das Projekt in drei grobe Teile, die Systemgruppe für Systemgruppe immer wiederholt werden können. Das liegt vor allem daran, dass verschiedene Systeme unterschiedliche Härtungs-Einstellungen benötigen… Auf einem IIS-basierten WebServer muss ich ggf. andere Sicherheitseinstellungen vornehmen als auf einem Datenbanksystem.

- Anforderungen prüfen

- Gibt es spezifische Anforderungen, die bei der Härtung berücksichtigt werden müssen? Handelt es sich beispielweise um ein KRITIS Unternehmen, oder ein Unternehmen, das von der BaFin überwacht wird?

- Gibt es darüber hinaus interne Richtlinien, die von der Compliance, IT-Security oder anderen Abteilungen vorgegeben werden?

- Individuelle Baseline definieren auf Basis von gängigen Industriestandards

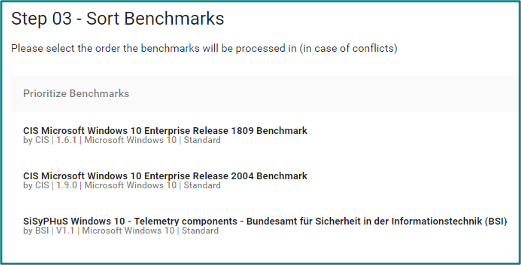

- Ziel ist es, auf Basis der Anforderungen ein geeignetes Härtungs-Set zu erzeugen, welches im Anschluss auf eine bestimmte Systemgruppe (bspw. rollenorientiert) angewendet wird. Hierzu kann in der Enforce Suite auf verschiedene vorgefertigte Standards zurückgegriffen werden:

-

- Sind die Standards ausgewählt, kann ein bestimmter Standard priorisiert werden. Wählt man z.B. drei Standards aus und alle drei konfigurieren einen bestimmten Wert, so wird automatisch die Einstellung des priorisierten Standards verwendet.

-

- Treten Konflikte zwischen Standards auf, so können diese manuell gelöst werden. Z.B. schaltet CIS ein bestimmtes Setting ein, Microsoft aber aus.

- Treten Konflikte zwischen Standards auf, so können diese manuell gelöst werden. Z.B. schaltet CIS ein bestimmtes Setting ein, Microsoft aber aus.

-

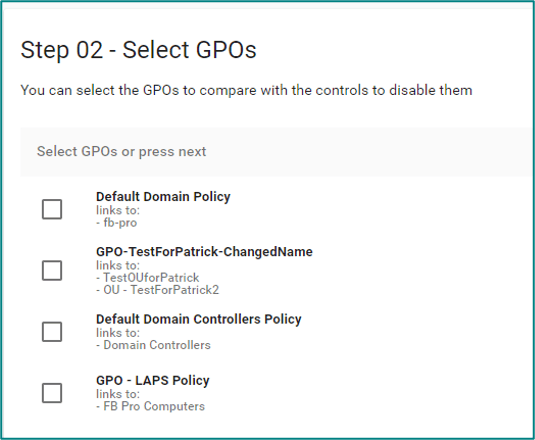

- Es kann aber auch vorkommen, dass Einstellungen bereits über Gruppenrichtlinien konfiguriert werden. Auch dies wird von Enforce erkannt.

- Es kann aber auch vorkommen, dass Einstellungen bereits über Gruppenrichtlinien konfiguriert werden. Auch dies wird von Enforce erkannt.

-

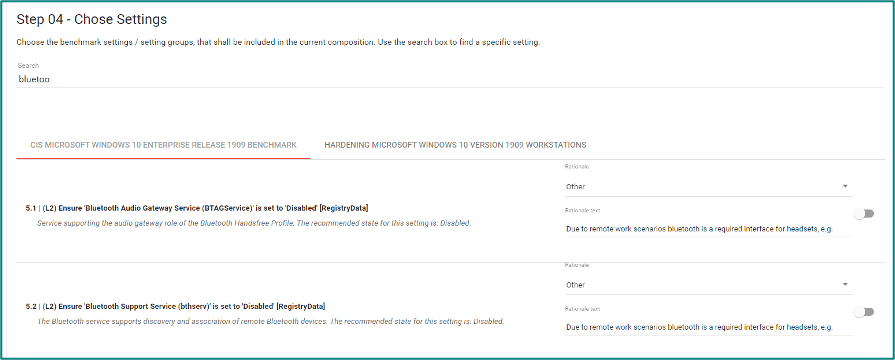

- Bevor die Härtungsrichtlinie finalisiert wird, kann ein Administrator aber auch Einstellungen bewusst abweichend zum Standard konfigurieren und einen Grund dafür dokumentieren.

- Bevor die Härtungsrichtlinie finalisiert wird, kann ein Administrator aber auch Einstellungen bewusst abweichend zum Standard konfigurieren und einen Grund dafür dokumentieren.

-

- Ist die Härtungs-Baseline definiert, bietet es sich als Nächstes an, das Härtungsset an einer Pilot Servergruppe zu testen. Sollte keine Testumgebung vorhanden sein, kann man auch einzelne Systeme in einer Testgruppe zusammenfassen und die Einstellungen testen.

Dazu müssen die betroffenen Systeme dem Enforce Inventory hinzugefügt und die Härtung zugewiesen werden.

- Ist die Härtungs-Baseline definiert, bietet es sich als Nächstes an, das Härtungsset an einer Pilot Servergruppe zu testen. Sollte keine Testumgebung vorhanden sein, kann man auch einzelne Systeme in einer Testgruppe zusammenfassen und die Einstellungen testen.

-

- Ist der Test erfolgreich abgeschlossen, kann die Pilotgruppe entweder erweitert werden oder es können alle betroffenen Systeme mit der Sicherheits-Baseline versorgt werden. Damit ist die Härtung in Betrieb und es kann die nächste Systemgruppe gehärtet werden.

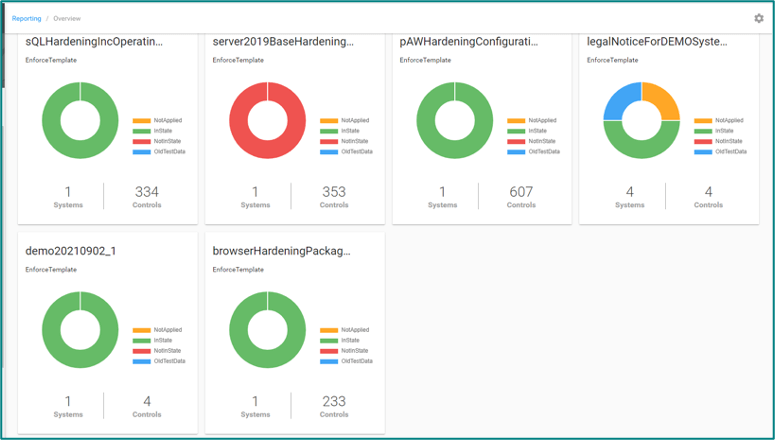

- Run / Monitoring

- Im Servicebetrieb wird über verschiedene Reports bzw. Dashboards die Compliance überwacht. Verändert ein Administrator beispielweise eine Einstellung auf dem Zielsystem, ohne dies im EA anzukündigen, so wird die Einstellung automatisch wieder auf den konfigurierten Zustand gestellt und ein Alarm im Dashboard angezeigt.

-

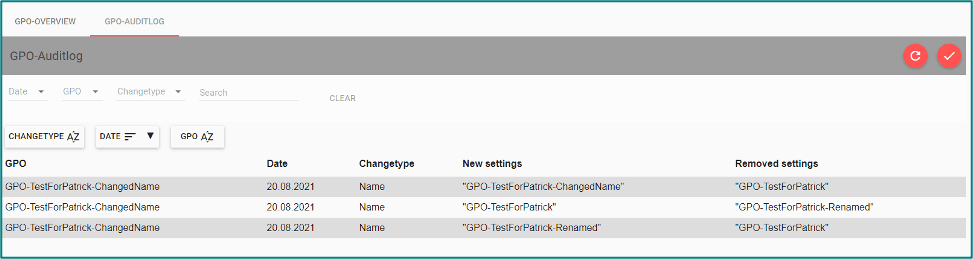

- Des Öfteren kommt es auch vor, dass Einstellungen an GPOs geändert werden, die eine Auswirkung auf das konfigurierte Härtungsset haben. Auch dies wird von EA bemerkt und gemeldet. Ein Administrator kann dann entscheiden, wie mit der Abweichung umgegangen werden soll.

- Des Öfteren kommt es auch vor, dass Einstellungen an GPOs geändert werden, die eine Auswirkung auf das konfigurierte Härtungsset haben. Auch dies wird von EA bemerkt und gemeldet. Ein Administrator kann dann entscheiden, wie mit der Abweichung umgegangen werden soll.

Zusammenfassung und zentrale Absicherung

Wir bei TEAL nutzen den Ansatz der Enforce Suite, gepaart mit unseren Serviceleistungen, um die Verwaltung der Hardening-Einstellungen Ihrer IT-Systeme zu zentralisieren. Dabei verfolgen wir immer das Ziel, schnell, effektiv und lösungsorientiert Ihre Infrastruktur zu verbessern. Versehentliche Änderungen Ihrer Systemhärtungs-Einstellungen gehören dank der integrierten Selbstüberwachung der Vergangenheit an.

Sie erkennen einige dieser Herausforderungen und Probleme bei sich wieder und möchten mit der Unterstützung eines erfahrenen Dienstleisters die Herausforderung Systemhärtung bewältigen? Unsere überaus erfahrenen IT-Consultants beraten Sie gerne und geben Ihnen in einem Vorgespräch erste Handlungsempfehlungen, wie Sie die Enforce Suite integrieren können.

Optional erbringen unsere Experten Dienstleistungen im Rahmen von Managed Services. Hierbei geht es vor allem darum, den operativen Betrieb der Enforce Suite ordnungsgemäß durchzuführen.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Sieh dir diesen Beitrag auf Instagram an

Sieh dir diesen Beitrag auf Instagram an

LATEST POSTS

-

Der Teal Jahresrückblick 2022

In diesem Jahr haben wir gemeinsam viele Projekte erfolgreich umgesetzt und individualisierte Lösungen & Konzepte ausgearbeitet. Deshalb würden wir in diesem Beitrag gerne Danke an unsere Kunden und Partner sagen. Wir wünschen schöne Feiertage, ein besinnliches Fest und einen guten Rutsch ins neue Jahr 2023!...

15 Dezember, 2022 -

ChatGPT 1/3: Revolution in der KI-Technologie? – Wir stellen Cybersecurity-Fragen an eine Chat-KI

Die Künstliche Intelligenz (KI) ist ein faszinierendes und immer wieder viel diskutiertes Thema in der heutigen Technologie- und Informationsgesellschaft. Egal ob in der Wissenschaft, der Industrie oder im Alltag, die Möglichkeiten...

16 Januar, 2023 -

Interview mit Microsoft-Trainer Torsten Fischer

In diesem Interview bieten wir die Gelegenheit, einen erfahrenen Microsoft-Trainer kennenzulernen und von seiner Expertise zu profitieren. Torsten Fischer berichtet in dem Gespräch mit Lisa Werner von Teal von seinen beruflichen Wurzeln ...

15 Februar, 2023

We are hiring!

We are hiring! Ihr Whitepaper mit Infos zum monatlichen TEAL Security Check!

Ihr Whitepaper mit Infos zum monatlichen TEAL Security Check!