15 Mrz (E)SAE DEEP DIVE SERIE TEIL 8 – Fine-Grained Password Policies

Diesen Monat sind wir in Schritt 6 unserer Top Ten Controls angekommen. Heute geht es um Fine-Grained Password Policies. Wer jetzt denkt:

MOMENT, das BSI empfiehlt doch gar nicht mehr sein Passwort regelmäßig zu ändern….

dem sei gesagt, dass wir genau auf diesen Umstand weiter unten eingehen. ACHTUNG Spoiler, wir empfehlen weiterhin einen regelmäßigen Passwortwechsel.

So aber nun zurück zum Inhalt. Hier unsere Infografik zu dem Thema:

Wozu sind Fine-Grained Password Policies gut?

Mit Fine-Grained Password Policies kann man unterschiedlichen Gruppen von Benutzern unterschiedliche Passwort Policies zuweisen.

Klingt simpel, ist es auch. Allerdings wurde diese Möglichkeit erst mit Windows Server 2008 eingeführt. Wie Opa Harrie in unserer Infografik mahnt, gab es davor nur die Möglichkeit, eine einzige Richtline für die ganze Domäne in der Default Domain Policy zu konfigurieren.

Warum will man unterschiedliche Passwort Policies für verschiedene Nutzergruppen?

Wenn man nur auf den Aspekt Sicherheit schaut, sollten natürlich alle Passwörter sehr lang und komplex sein. In der wirklichen Welt ist aber auch der Aspekt der Usability zu beachten. Ist es für einen normalen Nutzer zumutbar, jedes Mal, nachdem er sich einen Kaffee geholt hat und seinen Rechner entsperrt (wir sperren doch alle unseren Rechner, oder?), ein dreißigstelliges Passwort einzugeben? Eher nicht.

Deshalb sollte für jede Nutzergruppe eine Balance zwischen Sicherheit und Nutzbarkeit gefunden werden. Und genau hier kommen die Fine-Grained Password Policies zum Einsatz.

Besonders wenn man ein Tiering-Modell eingeführt hat (für nähere Informationen schaut euch den Blog vom letzten Monat an), kann man sehr leicht anhand der Tier-Klassifizierung die verschiedenen Nutzergruppen identifizieren.

Aus unserer Sicht sollte man zwischen folgenden Gruppen unterscheiden:

- „normale“ Endbenutzer

- Admin Accounts (Tier2)

- Admin Accounts (Tier1)

- Admin Accounts (Tier0)

- Service Accounts

Wie werden Fine-Grained Password Policies konfiguriert?

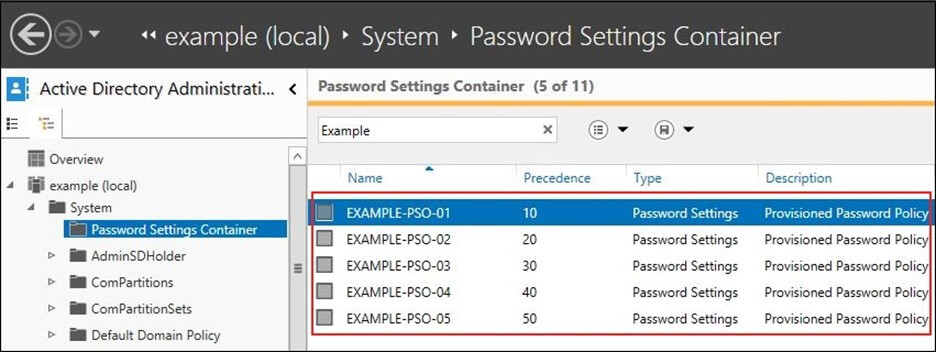

Fine-Grained Password Policies werden entweder im Active Directory Administrative Center oder per Powershell konfiguriert.

Man kann dabei die gleichen Einstellungen, mit Ausnahme der Kerberos Einstellungen, wie bei der Default Domain Policy konfigurieren. Zusätzlich gibt es noch den Wert „Precedence“. Dieser wird verwendet, wenn mehrere Policies mit einer Nutzergruppe verlinkt sind, um zu entscheiden, welche Policy angewandt wird.

Das bringt uns auch gleich zu einem wesentlichen Unterschied zu der traditionellen Password Policy oder GPOs. Fine-Grained Password Policies werden nicht an OUs oder AD Sites „gelinked“ sondern an AD Gruppen. Das erscheint auf den ersten Blick befremdlich, erhöht aber die Flexibilität ungemein.

Man muss seinen User Lifecycle Prozess so anpassen, dass die User bei der Anlage der entsprechenden Gruppe, die für die Verlinkung der Policy genutzt wird, direkt zugewiesen wird.

Welche Fine-Grained Password Policies verwenden wir in der Regel im (E)SAE Kontext?

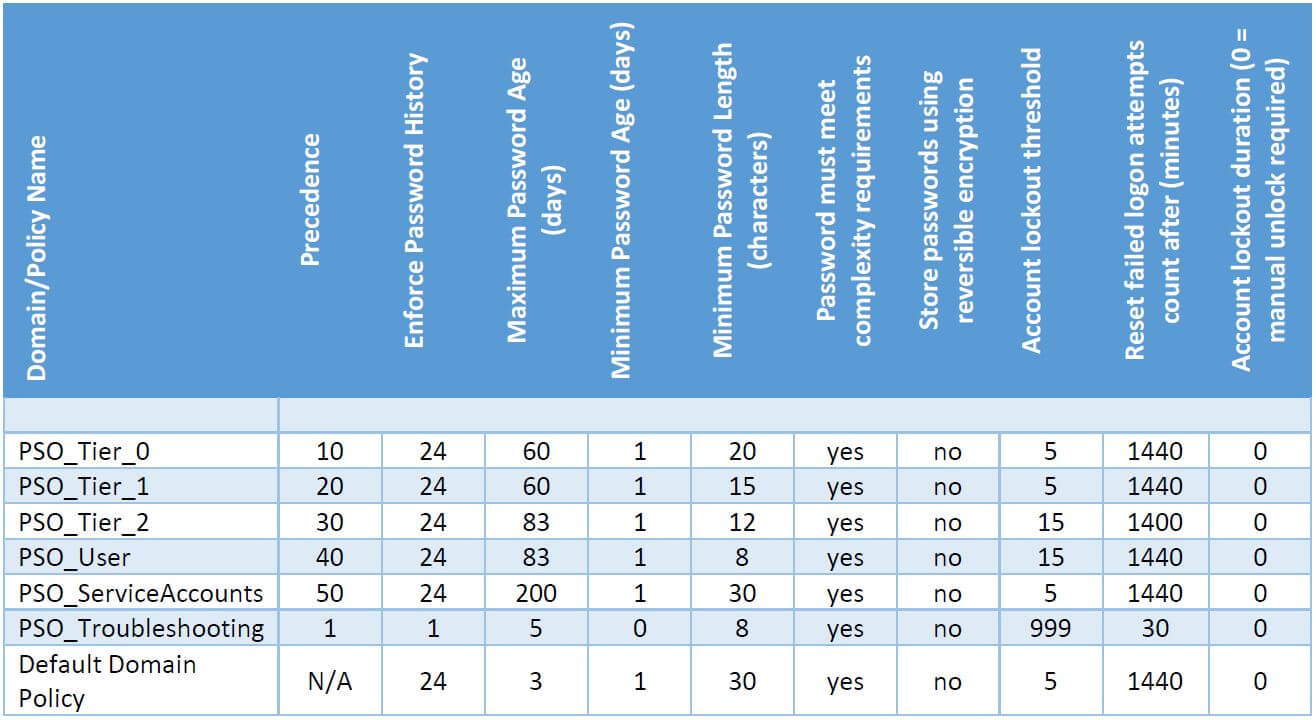

Was wäre einer unserer Blogs ohne eine konkrete Empfehlung? Die konkreten Einstellungen sind natürlich an die konkreten Begebenheiten anzupassen, aber folgende Policies haben sich als Ausgangspunkt bewährt:

Wichtig ist hierbei, dass die Default Domain Policy mit einem langen Passwort konfiguriert wird, falls doch mal ein User angelegt und nicht zu einer der Policy Gruppen hinzugefügt wird. Da kein Benutzer Lust auf ein 30stelliges Passwort hat, wird er sich umgehend an den Help Desk wenden und die korrekte Zuweisung kann durchgeführt werden.

Passwörter? Passwörter sind doch so Zweitausendsiebzehn

Im Ernst, sind Passwörter und / oder das regelmäßige Wechseln davon noch zeitgemäß?

Mit viel Beachtung in der Presse (1,2,3) hat das BSI in seinem Grundschutzkatalog 2020 die Passage, die besagt, dass Passwörter regelmäßig zu wechseln sind, aus dem Katalog entfernt. Heißt das, dass jeder sein bisheriges Passwort für immer nutzen kann?

Aus unserer Sicht muss diese Frage differenzierter betrachtet werden. Da in den meisten Artikeln in der Presse nicht die kompletten Empfehlungen, sondern nur Ausschnitte zitiert wurden, hier zunächst die kompletten Passagen. Zunächst die Version vom Jahr 2019:

„ORP.4.A8 Regelung des Passwortgebrauchs [Benutzer, Leiter IT]

Die Institution MUSS den Passwortgebrauch verbindlich regeln. Dabei MUSS festgelegt werden, dass nur Passwörter mit ausreichender Länge und Komplexität verwendet werden. Die Passwörter SOLLTEN in angemessenen Zeitabständen geändert werden. Die Passwörter MÜSSEN sofort gewechselt, sobald sie unautorisierten Personen bekannt geworden sind oder der Verdacht darauf besteht. Passwörter MÜSSEN geheim gehalten werden. Standardpasswörter MÜSSEN durch ausreichend starke Passwörter ersetzt und vordefinierte Logins geändert werden. Es SOLLTE überprüft werden, dass die mögliche Passwortlänge auch im vollen Umfang von dem IT-System geprüft wird. Bei erfolglosen Anmeldeversuchen SOLLTE das System keinen Hinweis darauf geben, ob Passwort oder Benutzerkennung falsch sind.“

Version aus dem Jahr 2020:

„ORP.4.A8 Regelung des Passwortgebrauchs [Benutzer, IT-Betrieb] (B)

Die Institution MUSS den Passwortgebrauch verbindlich regeln (siehe auch ORP.4.A22 Regelung zur Passwortqualität und ORP.4.A23 Regelung für Passwort-verarbeitende Anwendungen und IT-Systeme). Dabei MUSS geprüft werden, ob Passwörter als alleiniges Authentisierungsverfahren eingesetzt werden sollen, oder ob andere Authentisierungsmerkmale bzw. -verfahren zusätzlich zu oder anstelle von Passwörtern verwendet werden können.

Passwörter DÜRFEN NICHT mehrfach verwendet werden. Für jedes IT-System bzw. jede Anwendung MUSS ein eigenständiges Passwort verwendet werden. Passwörter, die leicht zu erraten sind oder in gängigen Passwortlisten geführt werden, DÜRFEN NICHT verwendet werden. Passwörter MÜSSEN geheim gehalten werden. Sie DÜRFEN NUR dem Benutzer persönlich bekannt sein. Passwörter DÜRFEN NUR unbeobachtet eingegeben werden. Passwörter DÜRFEN NICHT auf programmierbaren Funktionstasten von Tastaturen oder Mäusen gespeichert werden. Ein Passwort DARF NUR für eine Hinterlegung für einen Notfall schriftlich fixiert werden. Es MUSS dann sicher aufbewahrt werden. Die Nutzung eines Passwort-Managers SOLLTE geprüft werden. Ein Passwort MUSS gewechselt werden, wenn es unautorisierten Personen bekannt geworden ist oder der Verdacht dazu besteht.“

https://www.bsi.bund.de/DE/Themen/ITGrundschutz/ITGrundschutzKompendium/bausteine/ORP/ORP_4_Identit%C3%A4ts-_und_Berechtigungsmanagement.html Stand 25.01.2021

Warum zitieren wir das hier alles? Weil aus unserer Sicht der Wegfall des Satzes „Die Passwörter SOLLTEN in angemessenen Zeitabständen geändert werden“ zuviel Aufmerksamkeit bekommen hat ohne die anderen Änderungen zu beachten.

Passwordless und Multi-Faktor

Zunächst postuliert das BSI, dass „Dabei MUSS geprüft werden, ob Passwörter als alleiniges Authentisierungsverfahren eingesetzt werden sollen, oder ob andere Authentisierungsmerkmale bzw. -verfahren zusätzlich zu oder anstelle von Passwörtern verwendet werden können.“

Im Klartext heißt das, man soll passwortlose Authentifizierungsverfahren oder Multi-Faktor Authentifizierung (MFA) nutzen. Sicherlich gibt es heute schon Technologien zur passwortlosen Authentifizierung, in der Praxis ist es aber leider so, dass nicht jede Applikation im Unternehmen diese unterstützt. Besser sieht es mit MFA aus, aber auch das ist nicht garantiert. Auch ist nicht jedes MFA Verfahren gleich sicher.

Länge und Komplexität

Wenn man genau liest, stellt man fest, dass auch der Satz „Dabei MUSS festgelegt werden, dass nur Passwörter mit ausreichender Länge und Komplexität verwendet werden.“ ebenfalls weggefallen ist. Heißt das jetzt, dass einstellige Passwörter vollkommen ausreichen? Eher nicht.

Missbrauchserkennung

Weiterhin empfiehlt das BSI, dass „Ein Passwort MUSS gewechselt werden, wenn es unautorisierten Personen bekannt geworden ist oder der Verdacht dazu besteht“. Jede Organisation muss sich hier also erstmal die Frage stellen, ob sie in der Lage ist, überhaupt zu erkennen, ob das Passwort unautorisierten Personen bekannt geworden ist.

Außer bei super offensichtlichen Sachen wie einem Ransomware Angriff ist das in der Praxis eine ziemlich schwierige Sache. Man muss dazu Logs korrelieren und das Anmeldeverhalten der User überwachen. Glücklicherweise gibt es heute Services wie Defender for Identity, welcher genau das tut. Allerdings will nicht jede Organisation ihre AD logs an Azure schicken oder die entsprechenden Lizenzen für jeden User bezahlen (z.B. EMS E5).

Passwort Fazit

Deshalb lautet unser Statement zum Passwortwechsel: Bis man als Organisation in der Lage ist zu entdecken, ob ein Passwort von unautorisierten Personen genutzt wird und / oder man flächendeckend Multi-Faktor Authentifizierung eingeführt hat, sollten die Passwörter regelmäßig gewechselt werden.

Wenn man nun doch Passwörter nutzt und diese regelmäßig wechselt, dann sind Fine-Grained Password Policies ein tolles Mittel, um eine Balance zwischen Sicherheit und Nutzbarkeit zu finden.

Natürlich sollte man auch bei der Nutzung von Fine-Grained Password Policies das Thema Aufklärung und Schulung der Anwender und Administratoren nicht zu kurz kommen lassen.

Fazit Fazit 😉

Auch wenn uns die Presse etwas anderes weismachen will, werden uns Passwörter vermutlich noch eine Weile begleiten. Fine-Grained Password Policies helfen, die Balance zwischen Sicherheit und Nutzbarkeit für die verschiedenen Risikoklassen zu finden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

LATEST POSTS

-

ChatGPT 1/3: Revolution in der KI-Technologie? – Wir stellen Cybersecurity-Fragen an eine Chat-KI

Die Künstliche Intelligenz (KI) ist ein faszinierendes und immer wieder viel diskutiertes Thema in der heutigen Technologie- und Informationsgesellschaft. Egal ob in der Wissenschaft, der Industrie oder im Alltag, die Möglichkeiten...

16 Januar, 2023 -

ChatGPT 2/3: Die Krux mit der KI

Nein, im zweiten Teil werden wir nicht noch ein Interview mit ChatGPT führen und über dessen Fähigkeiten staunen. Diesmal betrachten wir die Entwicklung und Möglichkeiten von KI im Allgemeinen und wagen einen Ausblick in die Zukunft, die in der IT-Welt...

16 März, 2023 -

ChatGPT 3/3: KI for IT Security

Die Geschwindigkeit der Weiterentwicklung und Ausbreitung von KI-Technologie ist inzwischen enorm gestiegen. Allein in den wenigen Wochen seit dem letzten Blog zu diesem Thema...

15 Juni, 2023

We are hiring!

We are hiring! Ihr Whitepaper mit Infos zum monatlichen TEAL Security Check!

Ihr Whitepaper mit Infos zum monatlichen TEAL Security Check!