17 Apr Management von Cyber-Risiken – Ein Handbuch für die Unternehmensleitung

Inhaltsverzeichnis

- 1 Das Handbuch – Management von Cyber-Risiken

- 2 Cyber-Sicherheit nicht nur als IT-Thema, sondern als Baustein des unternehmensweiten Risikomanagements verstehen

- 3 Rechtliche Auswirkungen von Cyber-Risiken verstehen

- 4 Zugang zu Cyber-Sicherheitsexpertise sowie regelmäßigen Austausch sicherstellen

- 5 Weitere Prinzipien des Handbuchs

- 6 Unternehmensübergreifende Zusammenarbeit und den Austausch von Best Practice fördern

- 7 Fazit

Mit dem aktuellen Handbuch zum Management von Cyber-Risiken hat das BSI im Rahmen der „Allianz für Cybersicherheit“ und der „Internet Security Alliance” einen sehr spannenden und aus unserer Sicht wegweisenden Leitfaden veröffentlicht. Egal, ob KMU oder Großkonzern, das Dokument sollte jedem CEO, CIO, CISO oder Menschen mit Führungsverantwortung bekannt sein. Beschreibt es doch kurz und prägnant, welche Themen adressiert werden müssen, will man eine moderne und vor allem wirksame Strategie gegen die zahlreichen Bedrohungslagen im eigenen Unternehmen etablieren.

Wir möchten in diesem Artikel unsere Sicht auf das Handbuch vorstellen. Wir werden bewusst nicht auf den Inhalt Punkt für Punkt eingehen. Dies kann jeder selbst im Original nachlesen. Vielmehr geht es uns darum, zu erläutern, wieso wir das Handbuch für so wichtig halten. Bevor es jedoch losgeht, noch kurz ein Wort zu den Beteiligten.

Internet Security Alliance (ISA):

… ist eine in den USA ansässige gemeinnützige Organisation, die sich zum Ziel gesetzt hat, die Cybersecurity durch die Förderung von bewährten Praktiken und Zusammenarbeit zwischen der öffentlichen Hand und der Privatwirtschaft zu verbessern. Die ISA setzt sich dafür ein, dass Unternehmen und Regierungsbehörden zusammenarbeiten, um eine sichere digitale Umgebung zu schaffen. Die Organisation fördert die Entwicklung von Standards und Best Practices, um Unternehmen bei der Erkennung, Verhinderung und Bekämpfung von Cyberangriffen zu unterstützen.

Allianz für Cyber-Sicherheit (ACS):

… ist eine Initiative des Bundesamts für Sicherheit in der Informationstechnik (BSI) und des Bundesverbands Informationswirtschaft, Telekommunikation und neue Medien e.V. (BITKOM). Die Initiative wurde im Jahr 2012 ins Leben gerufen, um Unternehmen und Organisationen in Deutschland bei der Verbesserung ihrer Cybersecurity-Fähigkeiten zu unterstützen. Die Allianz für Cyber-Sicherheit richtet sich an Unternehmen und Organisationen aller Größen und Branchen und bietet ihnen eine Plattform, um sich über Cyberbedrohungen auszutauschen und Best Practices zu teilen. Sie arbeitet eng mit anderen nationalen und internationalen Organisationen zusammen, um das Bewusstsein für Cybersecurity zu erhöhen und die Zusammenarbeit zwischen verschiedenen Akteuren zu fördern. Die Initiative unterstützt auch die Entwicklung von Standards und Best Practices im Bereich der Cybersecurity und setzt sich für die Schaffung von Richtlinien und Gesetzen ein, die den Schutz von Daten und die Privatsphäre von Unternehmen und Einzelpersonen verbessern.

Das Handbuch – Management von Cyber-Risiken

Bereits 2014 erstellte die National Association of Corporate Directors (NACD) in Zusammenarbeit mit AIG und der Internet Security Alliance (ISA) die erste Version des Handbuchs. 2018 erschien die erste Version des deutschen Handbuchs, welches 2023 nun erneut auf die aktuellen Gegebenheiten angepasst wurde.

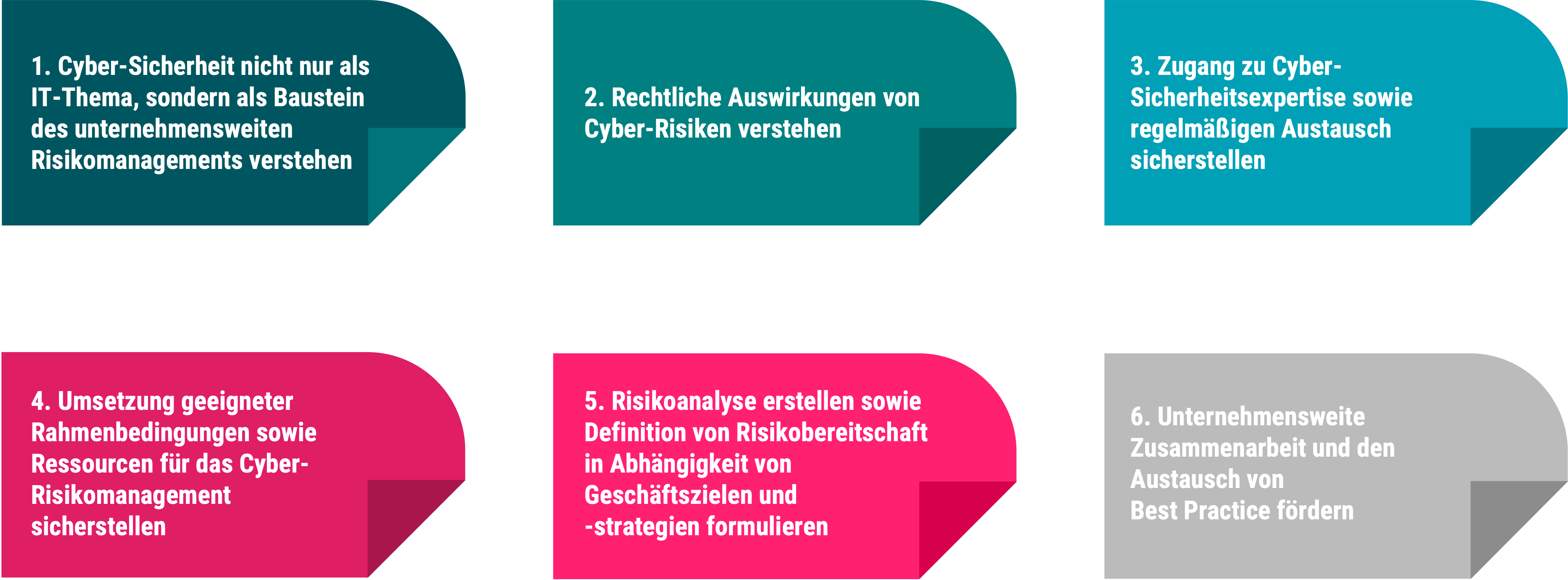

Das Handbuch umfasst insgesamt 6 Prinzipien:

Bereits 2014 erstellte die National Association of Corporate Directors (NACD) in Zusammenarbeit mit AIG und der Internet Security Alliance (ISA) die erste Version des Handbuchs. 2018 erschien die erste Version des deutschen Handbuchs, welches 2023 nun erneut auf die aktuellen Gegebenheiten angepasst wurde.

Das Handbuch umfasst insgesamt 6 Prinzipien:

Diese Prinzipien sind nicht neu und vermutlich den meisten in der einen oder anderen Form bereits geläufig. Auch die Hinweise der ACS, dass die Bedrohungslage immer weiter zunimmt und KMUs immer mehr betroffen sind, werden informierte Verantwortliche nicht mehr schockieren. Wir leben in Zeiten, in denen keine Woche vergeht, ohne dass ein oder manchmal sogar mehrere Unternehmen eine Ransomware Attacke verkünden müssen. Man hat sich fast daran gewöhnt, es ist auch klar, dass etwas gemacht werden muss. Die spannende Frage ist nur, was genau?

Mit unserem Security Assessment prüfen wir die Infrastruktur von Unternehmen und bewerten die Ergebnisse mit einem risikobasiertem Ansatz. Dies hilft, den aktuellen Status so zu dokumentieren, dass sowohl Administratoren als auch das Management die aktuelle Situation verstehen. Die Findings werden jedoch oftmals nur punktuell und weniger nachhaltig adressiert. Grundlegend ändern die wenigsten etwas an dem IT-Betrieb.

Wieso ist das so?

Viele IT-Dienstleister bieten Sicherheitsprodukte und Tools an, die helfen sollen, die Bedrohungslage zu kontrollieren. Das hört sich zunächst super an – ich kaufe mir Tool XY und bin danach „sicher”. Allerdings wird ein einzelnes oder auch mehrere Tools nichts an der grundsätzlichen Situation ändern. Tools müssen betrieben werden, die Findings in den diversen Dashboards müssen bearbeitet werden. Hier fehlt oft die Zeit und teilweise auch das Know-How im IT-Betrieb. Es endet oft in der Situation, dass der IT-Betrieb nicht weiß, wie er die ganze Mehrarbeit bewältigen soll und das Management sich fragt, wieso nichts wirklich besser wird, obwohl man bereits größere Summen in Tools investiert hat. Das führt dazu, dass der „Geldfluss” versiegt und für die wirklich wichtigen Maßnahmen kein Budget mehr vorhanden ist.

Alternativ investieren einige Firmen in größere Sicherheitsprojekte, versäumen es aber, die Änderungen auch vernünftig in den Betrieb zu überführen. Die Folge: Kurzfristig wird die Sicherheit erhöht, die Änderungen sind jedoch nach einiger Zeit wieder verschwunden, da der Betrieb nicht mitgenommen bzw. nicht in die Lage versetzt wurde, die Sicherheitsstrategie nachhaltig einzuhalten.

Zwei Beispiele

Wir erleben immer wieder, dass von >20% aller Benutzerkonten (inklusive Serviceaccounts und Adminkonten) die Kennwörter nicht regelmäßig geändert werden. Das stellt ein hohes Sicherheitsrisiko dar, die aktuelle Empfehlung des BSI ist beispielsweise, alle Dienstkonten auf (Group) Managed Service Accounts umzustellen und kompromittierte Passwörter umgehend zu ändern. Die Lösung ist erst einmal recht simpel…

-

- Nicht mehr benötigte Accounts löschen

- Fine Grained Password Policies einführen, um einen Kennwortwechsel zu erzwingen

- (Group) Managed Service Accounts einführen à Wenn es die Applikation unterstützt

- Kennwortwechselprozeduren automatisieren oder zumindest Schritt-für-Schritt dokumentieren

- Einen Prozess definieren, der regelmäßig den Kennwortwechsel erzwingt und die “Compliance rate” prüft

Wenn man allerdings im Schnitt nur einen halben Tag pro Account benötigt, ist der Gesamtaufwand dennoch schnell bei mehreren hundert Personentagen. Für solch eine Aktivität ist das Management oft nicht bereit, Geld auszugeben und der IT-Betrieb hat nicht die Zeit, sich dem Thema anzunehmen. Die Folge: Account-Passwörter bleiben veraltet und Anwender verwenden teils kompromittierte Passwörter, die nie oder nur sehr selten geändert werden.

Ein anderes Beispiel ist das Thema Systemhärtung. Mit unserem kostenlosen Tool – TEAL Audit Proof – kann ein beliebiges System gegen einen gängigen Härtungsstandard (MS Baseline, CIS, BSI etc.) geprüft werden. Auch hier ist das Ergebnis ernüchternd. Konformität von < 30% sind oft Standard. Was einem ungehärteten IT-System entspricht. Zur Erinnerung: Das Management muss sicherstellen, dass IT-Systeme nach dem „Stand der Technik“ betrieben werden. Härtung ist in allen gängigen Standards enthalten, oft wird es aber noch nicht umgesetzt. Auch das liegt am Aufwand. Systemhärtung ist abhängig davon, wie standardisiert eine Umgebung ist. Je heterogener die Umgebung ist, desto aufwändiger ist eine Systemhärtung.

Zusammenfassend werden unserer Meinung nach oft die falschen Prioritäten gesetzt. Das liegt mitunter daran, dass IT-Security nach wie vor nicht als Managementaufgabe angesehen wird. Wirklich intensiv setzen sich die wenigsten Unternehmen damit auseinander. Das führt dann dazu, dass hier und da ein Pentest durchgeführt, oder dass das eine oder andere Tool implementiert wird. Die Gesamtsicherheit wird dadurch aber nur marginal erhöht.

Die Betriebsteams selbst sehen wiederum oftmals die Probleme und haben diese auch schon adressiert. Es mangelt aber an der Kommunikation mit dem Management. Teils kann der Betrieb sich nicht managementkonform ausdrücken, teils fehlt das tiefere Verständnis im Management. Auch dadurch ergeben sich Situationen wie oben beschrieben.

Diese Situation kann nur durch das Management selbst gelöst werden und genau dort setzt auch das Managementhandbuch an. Der Blickwinkel muss gedreht werden und das Management benötigt das Know-How, eine verlässliche IT-Security-Strategie zu definieren und die Umsetzung zu begleiten. IT-Security muss auch im Management gedacht und nicht „nur“ an die IT-Abteilung delegiert werden. Das Management ist dafür verantwortlich, eine Strategie zu definieren, Risiken zu kennen und zu bewerten. Die IT und vor allem auch die anderen Fachabteilungen sind dafür verantwortlich, diese Strategie umzusetzen.

Nachfolgend werden wir auf die sechs Kernprinzipien des Handbuchs etwas genauer eingehen.

Cyber-Sicherheit nicht nur als IT-Thema, sondern als Baustein des unternehmensweiten Risikomanagements verstehen

“In der Vergangenheit stuften viele Unternehmen und Organisationen die Informationssicherheit als technisches oder betriebliches Problem ein, das überwiegend in der Verantwortung der IT-Abteilung liegt. Cybersicherheit ist jedoch mehr als nur ein IT-Thema. Dieses Missverständnis wurde durch Silostrukturen genährt, die dazu führten, dass sich Funktionen und Geschäftsbereiche innerhalb des Unternehmens nicht für die Sicherheit der eigenen Daten verantwortlich fühlten. Stattdessen wurde diese essentielle Verantwortung an die IT-Abteilung abgegeben – eine Abteilung, die in den meisten Unternehmen über zu wenig Ressourcen und Budget verfügt.”

– Das Cyber Handbuch

In diesem Absatz liegt viel Wahrheit. IT-Abteilungen werden oft mit dem Thema IT-Sicherheit alleine gelassen. Klar ist es die Verantwortung der IT, für eine sichere Umgebung zu sorgen. Das heißt aber nicht, dass die vollständige Verantwortung dafür in der IT-Abteilung zu finden ist. Vielmehr muss IT-Sicherheit bei jeder einzelnen Initiative im Unternehmen berücksichtigt werden. Das fängt bei der Unternehmensleitung an, die das Thema in die Risikoprozesse eingliedern muss. Zudem muss die Führung ein klares Ziel und eine Cyber-Security-Strategie definieren, die dann entsprechend umzusetzen ist. Aber auch Fachabteilungen sind in der Pflicht. Die IT weiß selten, welche Applikationen geschäftskritisch sind. Dieses Wissen liegt in den Fachabteilungen. Alle beteiligten müssen zusammen definieren, welche Systeme kritisch sind und wie diese besser abgesichert werden können.

Rechtliche Auswirkungen von Cyber-Risiken verstehen

Im zweiten Prinzip geht es vor allem um das Thema Haftung. Verschiedene Vorschriften, Gesetze oder Versicherer schreiben Unternehmen vor, wie sie sich bei Cybervorfällen zu verhalten haben. Es geht zum einen darum, wann ein Vorfall gemeldet werden muss, aber auch darum, ob die Führung alles getan hat, um Angriffe zu verhindern bzw. abzumildern.

Hier wird es interessant. In Australien gibt es das Beispiel der Medibank, einem Krankenversicherer, dem knapp 10 Millionen Kundendaten bei einem Angriff abhandengekommen sind. Es läuft eine Klage, bei der mehrere Anwaltskanzleien auf Schadensersatz klagen.

Auch im Fall des Autozulieferers Continental prüfen derzeit Geschädigte, eine Klage gegen das Management einzureichen.

Unternehmen müssen Systeme nach dem „Stand der Technik“ absichern. Da dies ein juristischer Begriff ist, stellt sich immer die Frage, was eigentlich der Stand der Technik ist. Hier kommen dann verschiedenste Standards wie der BSI-Grundschutz, die ISO oder CIS-Controls als Referenz zum Einsatz. Unternehmen sollten sich informieren, welche Pflichten aus juristischer Sicht existieren und welche Maßnahmen im Unternehmen zwingend umzusetzen sind, damit keine Fahrlässigkeit unterstellt werden kann.

Zugang zu Cyber-Sicherheitsexpertise sowie regelmäßigen Austausch sicherstellen

Oftmals ist in der Unternehmensleitung das Fachwissen für IT-Sicherheit nicht oder nur teilweise vorhanden. Gleichzeitig ändert sich die Bedrohungslage häufig und man muss gesteckte Ziele kontinuierlich prüfen und ggf. anpassen. Das Handbuch möchte mit diesem Prinzip vor allem sicherstellen, dass ein kontinuierlicher Austausch zu Sicherheitsthemen stattfindet, um das Bewusstsein für das Thema zu verstärken. Gleichzeitig kann darüber nachgedacht werden, die Geschäftsführung oder das Management gezielt mit Expertise zu verstärken. Das Schaffen von Vorstandsposten oder Stabsstellen ist hier denkbar. Auch der Austausch mit anderen Unternehmen der Branche, aber auch externen Fachkräften ist sinnvoll und denkbar.

Weitere Prinzipien des Handbuchs

„Umsetzung geeigneter Rahmenbedingungen sowie Ressourcen für das Cyber-Risikomanagement sicherstellen“ sowie „Risikoanalyse erstellen sowie Definition von Risikobereitschaft in Abhängigkeit von Geschäftszielen und -strategien formulieren“

Während sich Prinzipien 1, 2 und 3 dieses Handbuchs darauf konzentrieren, was die Unternehmensleitung selbst tun sollte, fokussieren sich die Prinzipien 4 und 5 eher darauf, was die Unternehmensleitung vom Management erwarten sollte. Damit die Unternehmensleitung wirksam ihre Aufsichtspflicht ausüben kann, ist es wichtig, dass sie die Verantwortlichkeiten des Managements im Hinblick auf die Cyber-Sicherheit der Organisation vollständig versteht. Wie in Prinzip 1 dargelegt sollte sich die Unternehmensleitung vergewissern, dass das Management einen angemessenen unternehmensweiten Ansatz für die Cyber-Sicherheit verfolgt. Gleichzeitig sollte klar kommuniziert werden, dass die Erfüllung der regulatorischen Anforderungen nicht zwangsläufig bedeutet, dass das Unternehmen sicher ist. Daher sollte ein geeigneter Rahmen für die dynamische Struktur des Unternehmens gewählt werden, um die von der Unternehmensleitung und dem Management festgelegte Risikobereitschaft zu erfüllen.

Unternehmensübergreifende Zusammenarbeit und den Austausch von Best Practice fördern

Das letzte Prinzip empfiehlt den Austausch und die Zusammenarbeit mit anderen Unternehmen in der eigenen oder fremden Branche. Dies kann insbesondere durch folgende Initiativen gefördert werden:

Wichtige Überlegungen für die Unternehmensleitung:

-

- Entwicklung einer 360-Grad-Sicht auf die Risiken und die Widerstandsfähigkeit des Unternehmens, um als sozial verantwortliche Partei in dem breiteren Umfeld, in dem das Unternehmen tätig ist, zu agieren.

- Aufbau von Peer-Netzwerken (beispielsweise in den Erfahrungs- und Expertenkreisen der Allianz für Cyber-Sicherheit) einschließlich anderer Mitglieder von Unternehmensleitungen zum Austausch bewährter Governance-Praktiken über institutionelle Grenzen hinweg.

- Sicherstellen, dass das Management Pläne für eine effektive Zusammenarbeit, insbesondere mit dem öffentlichen Sektor, zur Verbesserung der Cyber-Resilienz hat.

- Sicherstellen, dass das Management die Risiken berücksichtigt, die sich aus den breiteren Verbindungen der Branche ergeben (z. B. Dritte, Anbieter und Partner).

Fazit

Mit dem Handbuch zum „Management von Cyber-Risiken“ für die Unternehmensleitung gibt es einen sehr guten Leitfaden, der einer Unternehmensleitung ermöglicht, einen umfassenden Überblick über die notwendigen Schritte im Umgang mit Cyber-Risiken zu erhalten. Begleitend zu dem Handbuch gibt es noch ein sogenanntes Toolkit, das konkrete Handlungsempfehlungen und Begleitmaterial zur Verfügung stellt.

Wir sind überzeugt davon, dass Cyber-Sicherheit mehr in den Fokus der Unternehmensleitung rücken muss. Dadurch kann das nötige Bewusstsein geschaffen werden, die richtigen Maßnahmen für das Unternehmen auszuwählen. Zu oft erleben wir bei unseren Kunden, dass zahlreiche Tools eingeführt werden, aber die wirklichen Basics nicht berücksichtigt werden. Das möchten wir ändern und bieten dabei auch gerne unsere Hilfe an.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Sieh dir diesen Beitrag auf Instagram an

Sieh dir diesen Beitrag auf Instagram an

LATEST POSTS

-

Hinter den Kulissen des Security Assessments

Heute möchten wir hinter die Kulissen unseres Security Assessments blicken, doch was ist das überhaupt? Kurz zusammengefasst, wir versetzen Sie in die Lage, bewusste Entscheidungen zu treffen und Ihre nächsten Schritte...

15 April, 2024 -

secIT 2024: Systemhärtung im Fokus

Gemeinsam mit einem unserer Partner FB Pro werden wir an Stand 58 in der Eilenriedehalle im Hannover Congress Centrum zu finden sein. Unser Schwerpunkt liegt dabei auf einem zentralen Thema, das in der Cybersicherheits-Welt von entscheidender ...

15 Februar, 2024 -

Teal und der Managed Service – Für uns nicht nur (r)eine Dienstleistung

Seit 2021 bieten wir für unsere Kunden nicht nur die reine Beratung im IT-Security Bereich, sondern darüber hinaus auch den vollumfassenden Managed Service unserer Produkte an. Allem voran haben wir uns auf das Thema ...

15 Januar, 2024

We are hiring!

We are hiring! Ihr Whitepaper mit Infos zum monatlichen TEAL Security Check!

Ihr Whitepaper mit Infos zum monatlichen TEAL Security Check!