13 Jun ESAE Part 6 – Neue Microsoft ESAE Architektur – TEAL analysiert die Änderungen…

TEAL beschäftigt sich seit seiner Gründung intensiv mit Microsoft Active Directory Security Projekten. Wir konnten bei mehreren Kunden und Vorträgen aufzeigen, wie Betriebsprozesse und die Architektur einer Microsoft Infrastruktur angepasst werden können, um beispielsweise Pass the Ticket / Pass the Hash Attacken zu mitigieren. Dabei basieren unsere Empfehlungen auf den öffentlich verfügbaren Informationen zum Microsoft-eigenen Offering „ESAE – Enhanced Secure Administration Environment”, über das wir auch seit Anfang 2018 regelmäßig bloggen:

Teil 1 – https://teal-consulting.de/2018/05/02/esae-serie-teil-1-einleitung/

Teil 2 – https://teal-consulting.de/2018/05/03/esae-serie-teil-2-kundensituation-und-architektur/

Teil 4 – https://teal-consulting.de/2018/09/10/esae-serie-teil-4-schutzmassnahmen-fuer-die-umgebung/

Teil 5 – https://teal-consulting.de/2019/03/15/esae-serie-teil-5-windows-ipsec/

Die öffentlich verfügbaren Informationen sind unter dem Stichwort „Securing privileged access” – LINK (https://docs.microsoft.com/en-us/windows-server/identity/securing-privileged-access/securing-privileged-access) zu finden. Im Februar 2019 hat Microsoft den Inhalt aktualisiert und auf aktuelle Gegebenheiten angepasst. Das nehmen wir zum Anlass, die neuen Maßnahmen zu bewerten und unsere Einschätzung dazu abzugeben.

Auf den ersten Blick fällt auf, dass Microsoft den Umsetzungsweg stärker in den Vordergrund rückt, als die Beschreibung des Zielzustands. Es wird deutlich, dass Quick Wins schnell umgesetzt werden sollen, was sich in den folgenden drei Phasen wiederspiegelt:

- Phase 1: First 30 days quick wins with meaningful positive impact.

- Phase 2: 90 days significant incremental improvements.

- Phase 3: Ongoing security improvement and sustainment.”

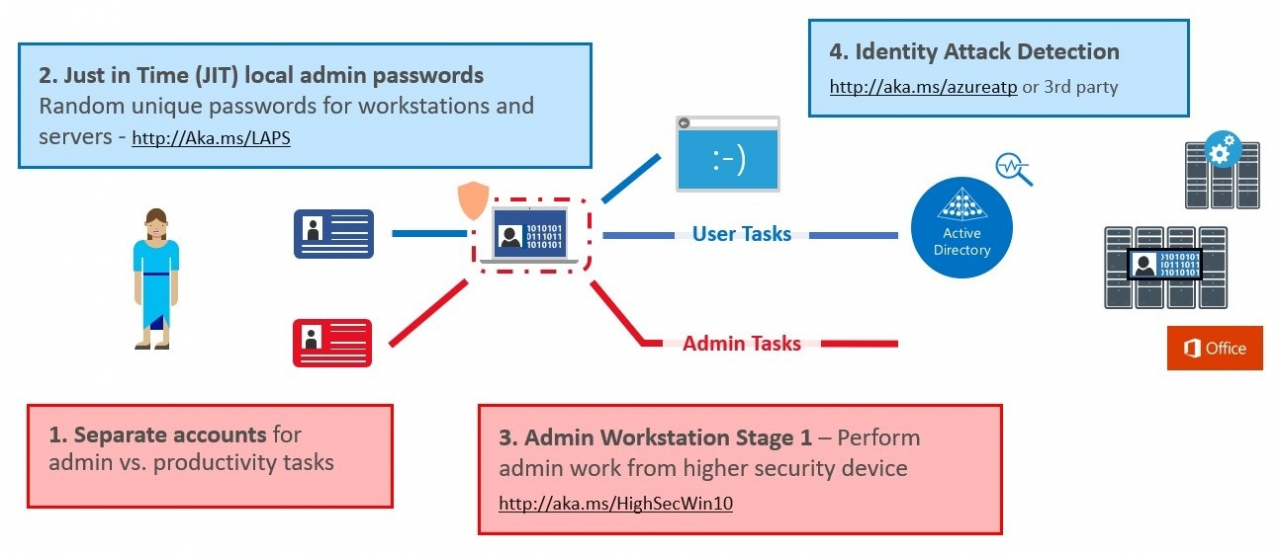

Phase 1:

In der ersten Phase werden vor allem Quick Wins wie LAPS zum lokalen Passwort Management, dedizierte Admin Devices (PAWs) zur Administration und eine Kontentrennung eingeführt. Was allerdings auffällt ist, dass bereits in den ersten 30 Tagen ein Cloud Service (Azure ATP – Advanced Thread Protection – https://azure.microsoft.com/de-de/features/azure-advanced-threat-protection/) eingeführt werden soll.

Mit Azure ATP werden Informationen aus der lokalen Infrastruktur an den Service gesendet und dort auf Auffälligkeiten analysiert. Es werden zum Beispiel Benutzer-, Geräte- und Ressourcenverhalten überwacht und Auffälligkeiten sofort über einen Feed reported bzw. selbständig gelöst (sofern das gewünscht ist). Der große Vorteil ist hier natürlich, dass man somit von Beginn an ein starkes Werkzeug hat, um überhaupt zu erkennen, ob man gerade angegriffen wird oder nicht. ATP kann einzeln lizensiert werden oder als Teil von der Enterprise Mobility + Security E5 Suite (https://www.microsoft.com/de-de/enterprise-mobility-security/compare-plans-and-pricing).

Um Azure ATP zu verwenden, benötigt das Unternehmen einen funktionierenden Azure Tenant und muss konstant Daten in die Cloud senden. Das kann aus unserer Sicht problematisch für Unternehmen sein, die entweder noch gar keine Cloud-Dienste nutzen oder ggf. zunächst mit Datenschutzverantwortlichen und Betriebsräten abstimmen müssen, was synchronisiert werden darf. Gerade in großen Unternehmen ist es in den seltensten Fällen möglich, neue Services innerhalb von 30 Tagen einzuführen. Des Weiteren muss ein solcher Cloud-Dienst auch in die Budgetplanung passen. Zumeist sind Budgetplanungen Ende des Jahres und der Einsatz der Enterprise Mobility und Security E5 Suite ist ggf. noch gar nicht geplant. Diese Mehrkosten müssen ebenfalls zunächst genehmigt werden, bevor man in die Umsetzung gehen kann. Dienste wie Azure ATP bieten jedoch einen großen Mehrwert und sollten definitiv in die langfristige Planung mit aufgenommen werden!

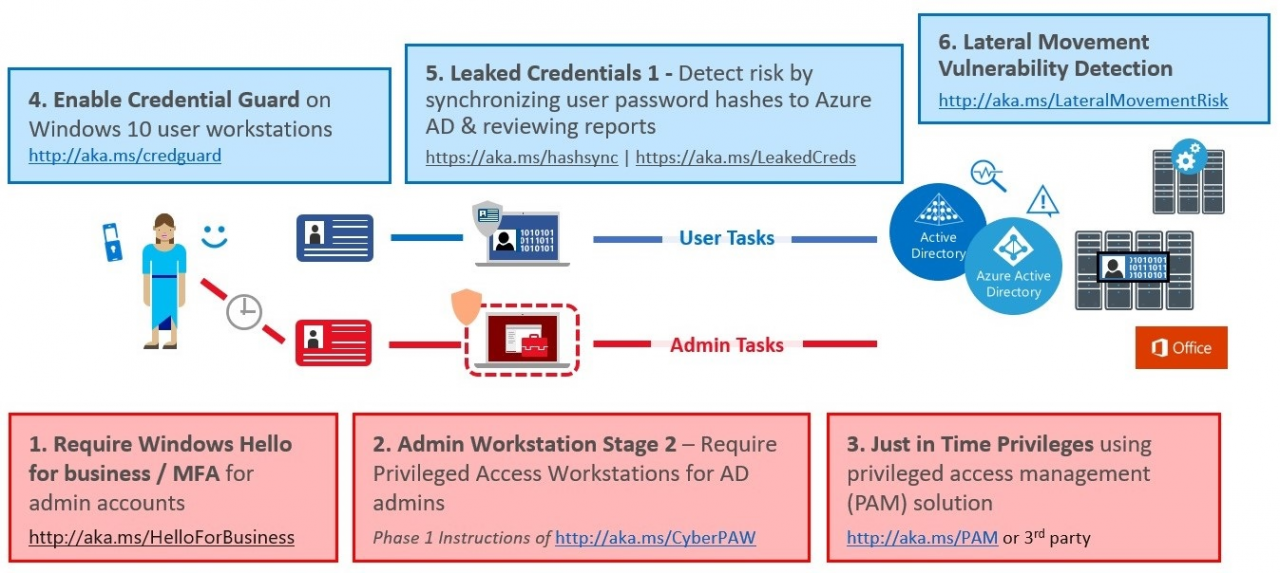

Phase 2:

In den nächsten 90 Tagen sollen weitere Maßnahmen zur Absicherung eingeführt werden. Auch hier sind weitere Cloud Dienste mit im Scope.

Mit Azure AD Identity Protection und Azure ATP Lateral Movement Vulnerability Detection werden zwei Dienste eingeführt, die ebenfalls den Schwerpunkt auf die Erkennung von Anomalien legen. Das macht durchaus Sinn. Ich habe auf einem meiner vergangenen Projekte einen Microsoft Security PFE gefragt, was aus seiner Sicht die wichtigsten drei Maßnahmen bei einem ESAE Projekt sind. Seine Antwort – Detection, Detection und Detection. Nur wenn man überhaupt erkennen kann, dass man angegriffen wird, kann man auch darauf reagieren. Die Aussage stimmt ohne Weiteres. Wir haben bei unseren Kundenassessments allerdings immer wieder festgestellt, dass in den meisten Umgebungen keine oder eine veraltete Security Baseline umgesetzt ist. Angefangen bei veralteten und zum Teil ungepatchten Systemen, über nicht umgesetzte Hardening Baselines bis hin zu einer fehlenden Kontentrennung.

Für solche Umgebungen halten wir es für zielführender, diese rudimentären Missstände zuerst zu beseitigen, bevor man sich mit der Einführung neuer Services beschäftigt.

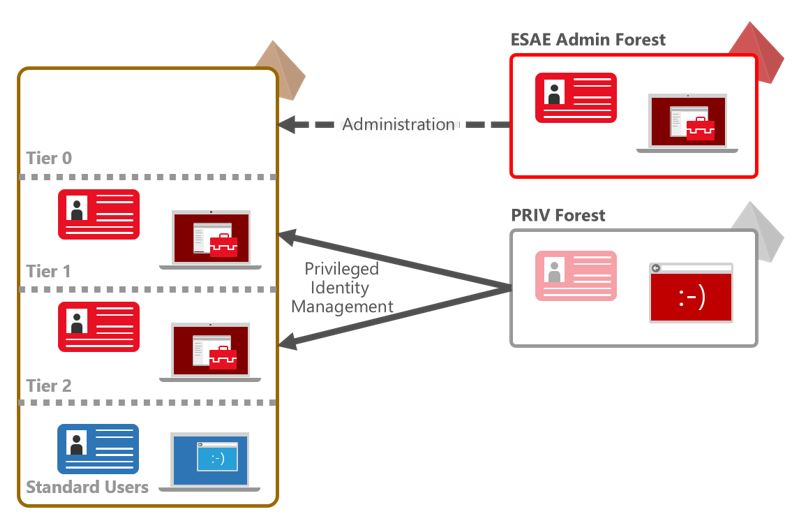

Des Weiteren soll Just in Time Privileges eingeführt werden. Hier verweist Microsoft auf den MIM/PAM for ADDS und Azure PIM für Azure AD. Auch hier steht klar die Nutzung von Azure Services im Fokus. Vor dem Update wurde an dieser Stelle ein dedizierter Admin Forest und die Nutzung von Shadow Principal Objects empfohlen (– was wir in unserem Teil 3 des ESAE Blogs auch beschrieben haben – https://www.teal-consulting.de/blog/easa-serie-teil-3-privileged-access-management-und-shadow-principals-feature).

Es stellt sich erneut die Frage, was macht ein Kunde, der kein Azure im Einsatz hat und ggf. auch nicht einsetzen will? Wenn man tiefer in die neue Dokumentation schaut, findet sich dann aber doch noch das Admin Forest Modell (https://docs.microsoft.com/en-us/windows-server/identity/securing-privileged-access/securing-privileged-access-reference-material)

Aus unserer Sicht macht es in gewissen Szenarien nach wie vor Sinn, einen dedizierten Admin Forest aufzubauen und eben nicht ausschließlich Cloud-Dienste zu benutzen.

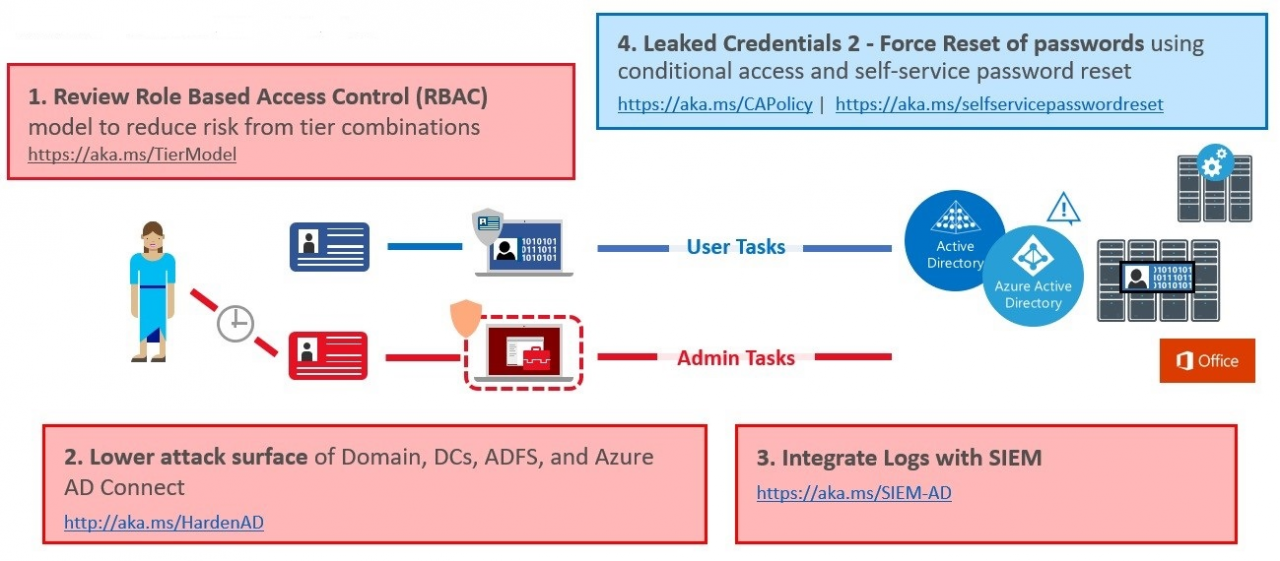

Phase 3

In der letzten Phase soll ein kontinuierlicher Security Prozess, welcher die eingeführten Controls bewertet und ggf. anpasst, eingeführt werden.

Gerade Themen wie SIEM Usecases sind enorm wichtig und können ebenfalls helfen, Angriffe zu erkennen. Daneben steht ab hier dann auch die Absicherung der eingesetzten Services durch GPOs und andere Konfigurationen im Vordergrund. Wie oben bereits erwähnt, ist es aus unserer Sicht notwendig, so früh wie möglich eine gute Security Baseline umzusetzen und gerade vernünftig geplante GPOs gehören hier mit dazu. Grundlage dafür können die Security Baseline Vorlagen von Microsoft (https://docs.microsoft.com/en-us/windows/security/threat-protection/windows-security-baselines), oder diverse Best Practice Empfehlungen von Sicherheitsbehörden oder Experten sein.

Fazit

In der neuen Dokumentation wird der Eindruck erweckt, dass nach den ersten 120 Tagen bereits signifikante Ergebnisse erzielt werden können. Das stimmt sicherlich auch, erfordert aber, gerade in Enterprise Umgebungen, den Einsatz von nicht unerheblichen finanziellen und personellen Ressourcen. Des Weiteren werden verstärkt Cloud-Dienste zur Erkennung von Angriffen genutzt, was nicht in allen Organisationen gewünscht ist.

Bei den meisten Kunden, die wir bisher gesehen haben, ist keine flächendeckende Security Baseline ausgerollt, das Patch Management ist zum Teil etwas löchrig und Dinge wie regelmäßige Passwortwechsel, Kontentrennung etc. sind meist nicht in Gänze vorhanden. Außerdem muss meistens noch das Bewusstsein geweckt werden, warum die ganzen Maßnahmen eingeführt werden müssen. Ein AD Security Projekt steht und fällt unserer Meinung nach damit, ob man das Betriebsteam und das Management überzeugen kann, neue Arbeitsweisen einzuführen und zu verwenden.

Um das Vorgehen und die Maßnahmen individuell auf den Kunden abzustimmen, starten wir ein Engagement in der Regel mit einem Dreitagesworkshop in dem wir am ersten Tag die Bedrohungsszenarien im Detail erklären, am zweiten Tag die aktuelle Umgebung analysieren und ein Zielbild ableiten und am dritten Tag eine Roadmap mit Quick Wins und langfristigen Maßnahmen erstellen und mit dem Kunden abstimmen. Falls wir Euer Interesse geweckt haben und Ihr weitere Informationen zu unserem Active Directory Assessment möchtet, könnt Ihr Euch gerne bei uns unter info@teal-consulting.de melden!

Bildquelle: freepik.com

LATEST POSTS

-

ChatGPT 1/3: Revolution in der KI-Technologie? – Wir stellen Cybersecurity-Fragen an eine Chat-KI

Die Künstliche Intelligenz (KI) ist ein faszinierendes und immer wieder viel diskutiertes Thema in der heutigen Technologie- und Informationsgesellschaft. Egal ob in der Wissenschaft, der Industrie oder im Alltag, die Möglichkeiten...

16 Januar, 2023 -

ChatGPT 2/3: Die Krux mit der KI

Nein, im zweiten Teil werden wir nicht noch ein Interview mit ChatGPT führen und über dessen Fähigkeiten staunen. Diesmal betrachten wir die Entwicklung und Möglichkeiten von KI im Allgemeinen und wagen einen Ausblick in die Zukunft, die in der IT-Welt...

16 März, 2023 -

ChatGPT 3/3: KI for IT Security

Die Geschwindigkeit der Weiterentwicklung und Ausbreitung von KI-Technologie ist inzwischen enorm gestiegen. Allein in den wenigen Wochen seit dem letzten Blog zu diesem Thema...

15 Juni, 2023

We are hiring!

We are hiring! Ihr Whitepaper mit Infos zum monatlichen TEAL Security Check!

Ihr Whitepaper mit Infos zum monatlichen TEAL Security Check!