13 Nov Assume Breach – Sichere IT-Infrastruktur mit dem TEAL Security Assessment

13 Nov Assume Breach – Sichere IT-Infrastruktur mit dem TEAL Security Assessment

Der Schaden durch Cyberangriffe wird jedes Jahr größer und mittlerweile ist es nur eine Frage der Zeit, bis ein Unternehmen erfolgreich angegriffen wird. Nicht nur Microsoft sagt immer wieder, dass ein Paradigmenwechsel im Umgang mit IT Security notwendig ist. „Assume Breach” ist aktueller denn je.

Unsere Welt wird immer komplexer, Cloud-Dienste sind mittlerweile fester Bestandteil der meisten IT-Landschaften und auch Sicherheitsgrenzen verschieben sich durch Merger- oder Acquisition-Projekte regelmäßig. Man könnte sagen, dass Datendiebstahl wahrscheinlicher ist, als die Grippe zu bekommen, und in jedem Fall kostspieliger.

(Quelle)

Deswegen bloggen wir seit Mai 2018 über das Thema „sichere IT-Infrastruktur auf Basis des Microsoft-ESAE-Modells” und entwickeln unseren eigenen Ansatz. Wir nennen unsere Form des Microsoft-ESAE-Modells „Secure Administration Environment (SAE)”, weil die meisten Enterprise-Umgebungen heterogen mit Windows, Linux und MacOS ausgestattet sind und entsprechend ganzheitlich betrachtet werden müssen. In der SAE-Blog-Serie erklären wir die Grundlagen eines sicheren IT-Betriebs und gehen auf die einzelnen technischen und organisatorischen Maßnahmen zur Absicherung ein. Diese Blog-Serie fand schnell großen Anklang bei unseren Kunden und wir wurden bereits des Öfteren gefragt, ob wir die SAE-Prinzipien genauer erklären und bei der Planung eines Projektes zur Verbesserung des Sicherheitsniveaus unterstützen könnten.

Das nahmen wir zum Anlass, einen standardisierten Workshop zu erstellen, unser SAE Security Assessment. Ziel des Workshops ist es:

- den Teilnehmern die Techniken und Methoden von modernen Angreifern zu erklären,

- mögliche Security Controls zu vermitteln,

- die Live-Umgebung des Kunden zu analysieren und

- einen priorisierten Maßnahmenplan zur Verbesserung des Sicherheitsniveaus zu erstellen.

Die Ziele sind also definiert, aber was machen wir denn ganz konkret in den Workshops? Typischerweise planen wir für den Workshop drei Tage ein, je nach Bedarf können wir den Inhalt aber auch individualisieren. Nachfolgend stellen wir den Ablauf des Standard-Workshops dar:

Tag 1

Zunächst steht der Wissensaufbau im Vordergrund. Aus unserer Sicht ist es essenziell, dass die Administratoren genau verstehen, mit welchen Angriffsszenarien und -methoden sie es zu tun haben. Eine sichere Administration erfordert sowohl technische als auch organisatorische Maßnahmen. Diese erklären wir und man kommt dabei sehr schnell zu dem Schluss, dass die Administration komplexer wird. Umso wichtiger ist es, dass die Menschen, die von den Auswirkungen betroffen sind, auch wirklich verstehen, warum diese notwendig sind. Nur dann werden sie die neuen Arbeitsweisen einhalten und eben nicht nach „Abkürzungen” suchen.Des Weiteren ist die Absicherung einer IT-Infrastruktur ein kontinuierlicher Prozess. Maßnahmen müssen immer wieder hinterfragt und auf die aktuellen Bedürfnisse angepasst werden. Auch die Administratoren müssen regelmäßig geschult und das Know-How aktuell gehalten werden.

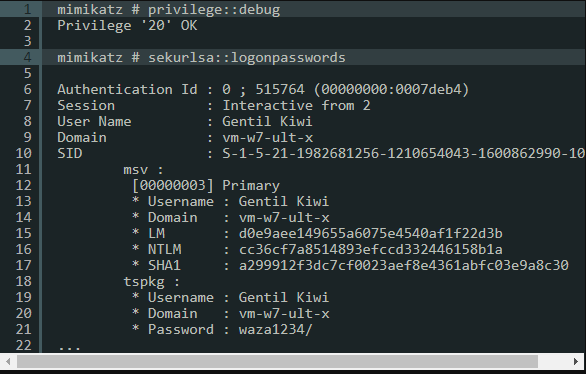

Konkret erläutern wir die Cyber Kill Chain und geben einen Überblick über Tools und Angriffe aus jeder Phase. Da die meisten Kunden zwar eine heterogene Umgebung aus Linux- und Windows-Servern haben, die wichtigste Identitäts- und Berechtigungs-Verwaltung bei den meisten unserer Kunden jedoch Microsoft Active Directory ist, gehen wir detaillierter auf Mimikatz und Bloodhound ein.

Es ist immer wieder schön, in der Live-Demo die erstaunten Gesichter der Teilnehmer zu beobachten, wenn diese ihr Klartextpasswort in der Mimikatz-eigenen Logdatei sehen, oder feststellen, wie einfach eine Pass-the-Hash- oder Pass-the-Ticket-Attacke mit Mimikatz auszuführen ist.

Klartextpasswort mit Mimikatz ausgelesen (http://blog.gentilkiwi.com/mimikatz)

Nachdem die Bedrohungslage erklärt wurde, geht es den Rest des Tages darum, wie man sich effektiv vor Angriffen schützen kann. Ein zentraler Bestandteil ist das Tiering-Modell, in dem alle Systeme in verschiedene Tiers kategorisiert werden. Jedem Tier werden bestimmte Security Controls und organisatorische Prozesse zugewiesen. Dabei gilt: Je niedriger das Tiering Level, desto schützenswerte sind die Assets (Tier 0 = Kronjuwelen).

Die wichtigsten Maßnahmen werden ausführlich besprochen und erklärt. Erfahrungsgemäß ist dieser Teil je Kunde recht individuell, da wir uns auch hier auf die Bedürfnisse der Workshopteilnehmer fokussieren. Sind alle Maßnahmen verstanden, schließen wir den Tag ab und treffen letzte Vorbereitungen für das Live Assessment der Kundenumgebung am nächsten Tag.

Tag 2

Nachdem am ersten Tag die Theorie im Vordergrund stand, geht es am zweiten Tag ausschließlich um die produktive Umgebung des Kunden. Wir lernen zunächst die Umgebung kennen, indem wir einen spezifischen Fragenkatalog mit dem Kunden durcharbeiten. Hier lernen wir nicht nur die Umgebung kennen, sondern können auch bereits einige Empfehlungen und Best Practices vorstellen.

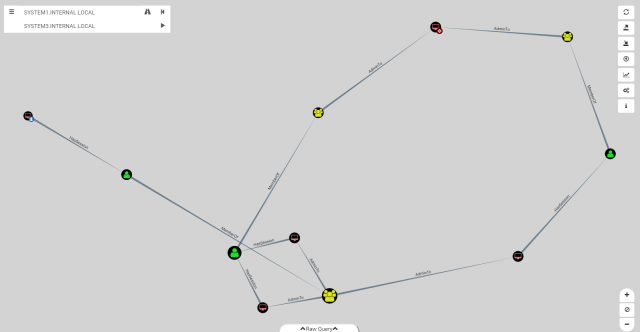

Anschließend gehen wir zusammen in die Produktionsumgebung und führen Bloodhound aus. Bloodhound gibt einen grafischen Überblick über die Angriffspfade zu privilegierten Accounts.

https://posts.specterops.io/introducing-the-adversary-resilience-methodology-part-two-279a1ed7863d

Es ist eine Sache, Bloodhound in einer Demo-Umgebung zu testen, eine völlig andere wiederum, das Tool in der “eigenen” Produktionsumgebung auszuführen und eine über die Jahre gewachsene und komplexe Berechtigungsstruktur grafisch angezeigt zu bekommen. Spätestens jetzt wird in der Regel ein gemeinsames Verständnis erzielt, warum z.B. ein Tiering der Administration sinnvoll und wichtig ist.

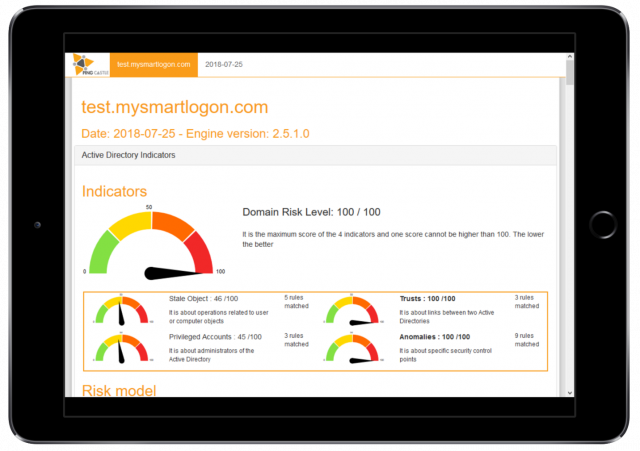

Bloodhound ist jedoch nicht das einzige Werkzeug, das wir einsetzen. Ein großartiges Tool ist auch Pingcastle, das einen detaillierten Report über das Active Directory erstellt. Auch hier sind zahlreiche Verbesserungsvorschläge enthalten.

https://www.pingcastle.com/documentation/healthcheck/

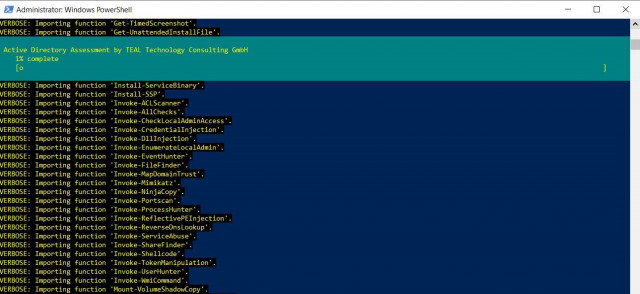

Wir setzen aber nicht nur auf Tools, welche das Active Directory untersuchen. Wir haben zahlreiche Open-Source-Skripte gesammelt und führen diese durch unseren Wrapper automatisiert aus und sammeln somit Daten über Service Accounts, File Server, Betriebssystemkonfigurationen und vieles mehr…

Für uns heißt es nun, Logdateien auszuwerten und den letzten Tag des Assessments vorzubereiten.

Tag 3

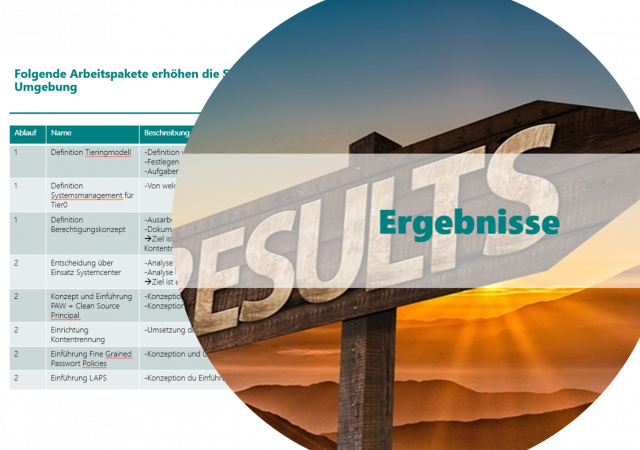

Zwei Tage intensiven Arbeitens und Lernens sind vorbei, aber was für Erkenntnisse haben wir jetzt überhaupt gewonnen und wie geht es weiter? Tag 3 gibt die Antwort. Wir gehen detailliert die Ergebnisse aus dem Assessment durch, erklären was wir gefunden haben und diskutieren gemeinsam darüber. Außerdem ist nun der Zeitpunkt gekommen, die Liste der zahlreichen Maßnahmen aus Tag 1 noch einmal genauer unter die Lupe zu nehmen. Wir ordnen die möglichen Maßnahmen den Ergebnissen aus dem Assessment zu und bestimmen,

- ob eine spezielle Maßnahme die Kundenumgebung sicherer macht,

- wie viel Aufwand die Umsetzung verursachen würde und

- welche Priorität die Maßnahme bekommt

Nachdem alle Ergebnisse durchgearbeitet wurden, erstellen wir ein Ergebnisdokument, in dem sämtliche gesammelten Daten enthalten sind und eine Roadmap für die Umsetzung beschrieben ist. Dies ist nun die Grundlage für eine kontinuierliche Erhöhung der IT-Sicherheit in dem Unternehmen. Der Kunde entscheidet, was selbständig umgesetzt werden kann und bei welchen Themen externe Unterstützung benötigt wird.

Fazit

Wir beschäftigen uns nun mehrere Jahre mit dem SAE-Modell und haben zahlreiche Erfahrungen bei unseren Kunden sammeln dürfen. Das Security Assessment ist ein sehr guter Ausgangspunkt, um wirklich nachhaltig eine Veränderung anzustoßen.

Wenn auch Sie Interesse an einem Security Assessment haben, kontaktieren Sie uns! Wir helfen gerne weiter.

Weitere Informationen finden Sie auch in unserer kurzen Übersicht zum Security Assessment.

PS: Nach unserer Erfahrung steht und fällt die erfolgreiche Umsetzung eines SAE-Projektes mit den Mitarbeitern des Kunden. Damit die Administratoren die Prozesse und Werkzeuge genauer kennenlernen und praktische Erfahrung sammeln können, werden wir im nächsten Jahr auch ein SAE Training anbieten. Dazu in nächster Zeit mehr… 😊

LETZTE BEITRÄGE

-

ChatGPT 1/3: Revolution in der KI-Technologie? – Wir stellen Cybersecurity-Fragen an eine Chat-KI

Die Künstliche Intelligenz (KI) ist ein faszinierendes und immer wieder viel diskutiertes Thema in der heutigen Technologie- und Informationsgesellschaft. Egal ob in der Wissenschaft, der Industrie oder im Alltag, die Möglichkeiten...

16 Januar, 2023 -

ChatGPT 2/3: Die Krux mit der KI

Nein, im zweiten Teil werden wir nicht noch ein Interview mit ChatGPT führen und über dessen Fähigkeiten staunen. Diesmal betrachten wir die Entwicklung und Möglichkeiten von KI im Allgemeinen und wagen einen Ausblick in die Zukunft, die in der IT-Welt...

16 März, 2023 -

ChatGPT 3/3: KI for IT Security

Die Geschwindigkeit der Weiterentwicklung und Ausbreitung von KI-Technologie ist inzwischen enorm gestiegen. Allein in den wenigen Wochen seit dem letzten Blog zu diesem Thema...

15 Juni, 2023

We are hiring!

We are hiring! Ihr Whitepaper mit Infos zum monatlichen TEAL Security Check!

Ihr Whitepaper mit Infos zum monatlichen TEAL Security Check!