15 Sep Schützt eure Azure- und On-Prem Umgebungen!

Im März dieses Jahres gaben wir unsere Partnerschaft mit Specterops bekannt und spätestens seitdem ist das Thema Attack Path Management (APM) und BloodHound Enterprise bei uns sehr präsent. Wir haben bereits einige gemeinsame Aktivitäten, wie z.B. unser Webinar, oder einen gemeinsamen Blogartikel auf den Weg gebracht. Auch unsere T-Shirt-Aktion, mit der wir einen kleinen Beitrag zur Bewältigung der Ukrainekrise leisten wollten, war ein tolles Ereignis, auf das wir gerne zurückblicken.

Im März dieses Jahres gaben wir unsere Partnerschaft mit Specterops bekannt und spätestens seitdem ist das Thema Attack Path Management (APM) und BloodHound Enterprise bei uns sehr präsent. Wir haben bereits einige gemeinsame Aktivitäten, wie z.B. unser Webinar, oder einen gemeinsamen Blogartikel auf den Weg gebracht. Auch unsere T-Shirt-Aktion, mit der wir einen kleinen Beitrag zur Bewältigung der Ukrainekrise leisten wollten, war ein tolles Ereignis, auf das wir gerne zurückblicken.

Neben den geplanten Aktionen arbeiten wir aber auch regelmäßig bei Kundenanfragen, Demos oder Troubleshooting rund um das Thema BloodHound Enterprise zusammen.

In diesem Blogartikel möchten wir darauf eingehen, wie einfach man BloodHound Enterprise ausprobieren und sich von den zahlreichen Vorteilen überzeugen lassen kann. Wir werden erklären, welche Voraussetzungen für eine kostenlose Trial notwendig sind und wie ihr das Maximale aus der Trial herausholen könnt.

Was ist BloodHound Enterprise?

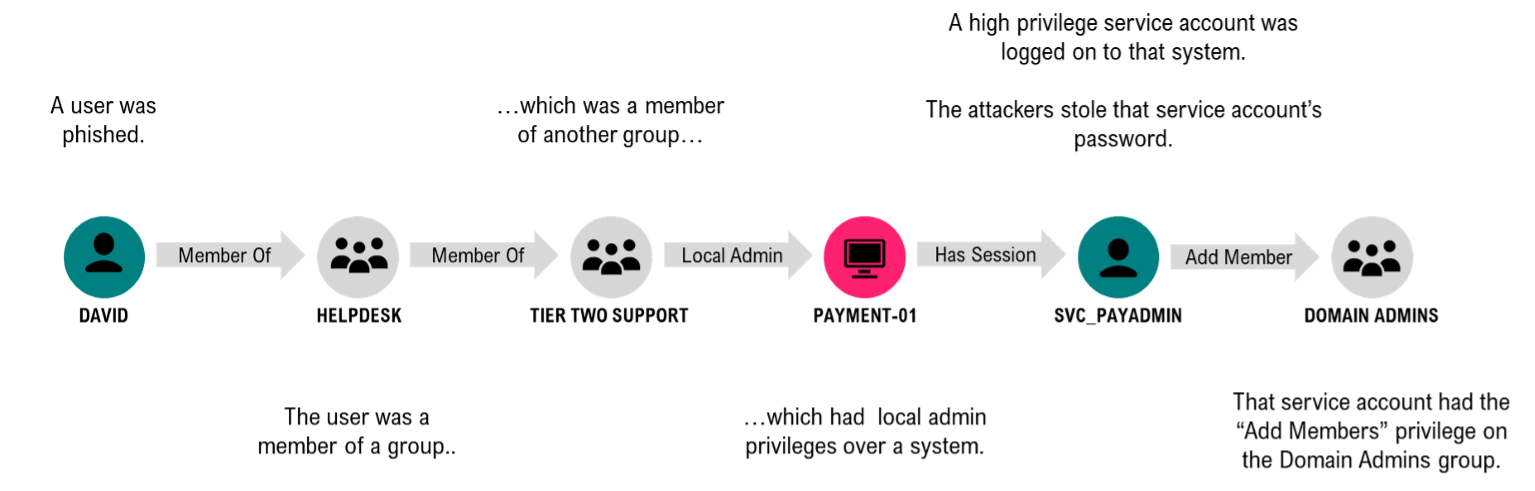

BloodHound Enterprise ist ein Tool, das Angriffspfade aufzeigt und Hilfestellung zur Lösung dieser bietet. Angriffspfade sind nichts Neues ❯ identitätsbasierte Angriffspfade sind längst allseits bekannt und werden sowohl von Angreifern als auch von Verteidigern eingehend analysiert. Ein Beispiel für einen Angriffspfad seht ihr hier:

BloodHound Enterprise ist ein „Attack Path Management“ Werkzeug, mit dessen Methodik, Unternehmen Attack-Path-Risiken verstehen, ihre Auswirkungen empirisch quantifizieren und diese eliminieren können. Das primäre Ziel von APM ist es, Angriffspfade direkt aufzulösen, da diese ein riesiges Problem in der Microsoft-Active-Directory und Azure-Active-Directory-Welt darstellen. Diese Services sind für Angreifer am lukrativsten, da die Kontrolle eines Unternehmens durch die Kontroller dieser Systeme ermöglicht wird.

Wie funktioniert BloodHound Enterprise?

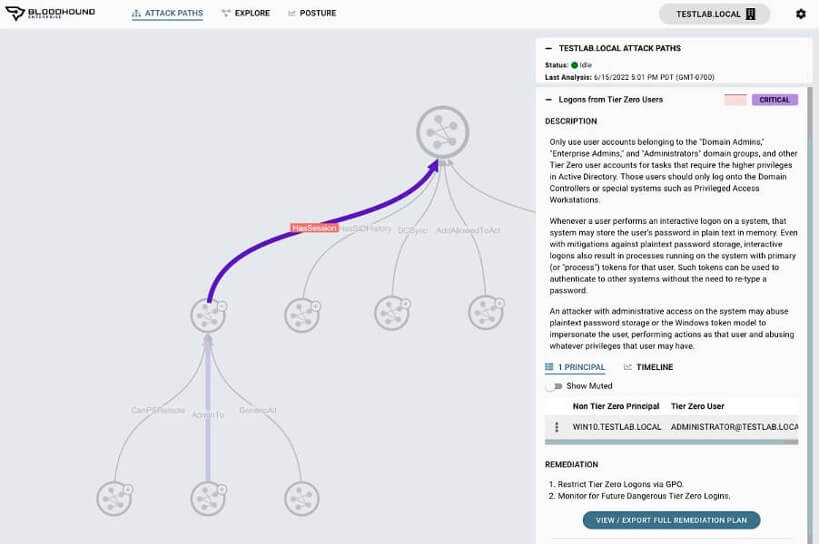

BloodHound Enterprise ist eine Cloud Lösung, die automatisch die vorhandenen Daten in einer Umgebung analysiert, priorisiert und Lösungsmöglichkeiten aufzeigt.

Angriffspfade können somit schnell und nahezu in Echtzeit gemeldet und behoben werden.

Damit die Daten ausgewertet werden können, muss die Umgebung mit dem BloodHound Enterprise Tenant verbunden werden. Es ist möglich mehrere Active Directory oder Azure Cloud Umgebungen anzubinden. Schauen wir uns zunächst einmal an, wie man eine On-Prem AD Struktur anbinden würde.

ON-PREM-Anbindung

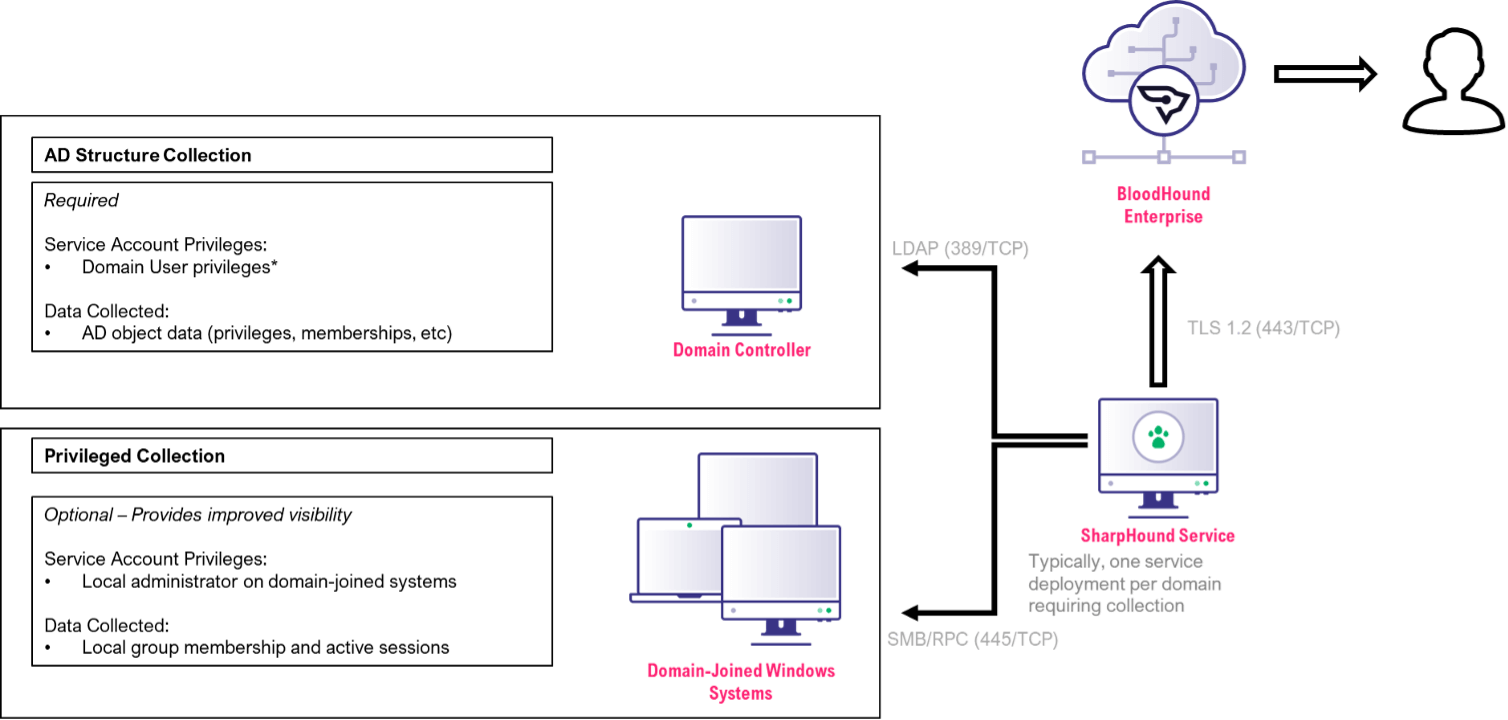

Wer sich mit der open source Variante von Bloodhound eingehend beschäftigt hat, wird bereits den SharpHound Data Collector kennen. Bloodhound Enterprise sammelt die Daten mit Hilfe des SharpHound Enterprise Services ein. Dabei können ein oder mehrere Kollektoren auf verschiedene Windows Maschinen installiert werden. Diese Konnektoren bauen dann eine ausgehende Verbindung über Port 443 zu dem BloodHound Enterprise Tenant auf. Die Verbindung wird über TLS1.2 entsprechend abgesichert.

Zum Auslesen der Umgebungsdaten muss zwischen zwei Datentypen unterschieden werden. Zum einen gibt es sogenannte „AD Structure“ Daten und zum anderen „Privileged“ Daten.

AD Structure Daten

Diese Daten beinhalten sämtlich AD-Objekte, die sich in der Active Directory Datenbank befinden. Z.B. Benutzer, Gruppen oder Computer-Konten, aber eben auch OU oder GPO-Objekte. Um diese Daten einsammeln zu können, muss der SharpHound Dienst per Port 389 mit einem beliebigen Domain-Controller sprechen können. Die Daten selbst sind per Default jedem authentifizierten Benutzer lesend verfügbar. Es reicht also aus, dem Service Account hierfür „normale“ Domain User Berechtigungen zu erteilen.

Privileged Daten

Etwas anders verhält es sich mit der sogenannten Privileged Collection, hier soll von jedem Domänenmitglied, also Server, Clients, Tablets usw., sowohl die lokalen Gruppenmitgliedschaften, also auch die aktiven Anmeldeverbindungen ausgelesen werden. Insbesondere die aktiven Verbindungen sind für die Angriffspfadanalyse sehr wichtig. Ist beispielweise ein hoch-priviligiertes Konto an einem „normalen“ End User System angemeldet, ergeben sich sehr oft komplett neue Angriffspfade, die ohne diese fehlerhafte Anmeldung gar nicht möglich gewesen wären.

Etwas anders verhält es sich mit der sogenannten Privileged Collection, hier soll von jedem Domänenmitglied, also Server, Clients, Tablets usw., sowohl die lokalen Gruppenmitgliedschaften, also auch die aktiven Anmeldeverbindungen ausgelesen werden. Insbesondere die aktiven Verbindungen sind für die Angriffspfadanalyse sehr wichtig. Ist beispielweise ein hoch-priviligiertes Konto an einem „normalen“ End User System angemeldet, ergeben sich sehr oft komplett neue Angriffspfade, die ohne diese fehlerhafte Anmeldung gar nicht möglich gewesen wären.

Abhängig von der Windowsversion, werden für diese Abfragen aber lokale Administratorenrechte benötigt. Systeme < Windows 10 Build 1809 geben diese Auskunft noch jedem authentifizierten Benutzer.

Abhängig von der Windowsversion, werden für diese Abfragen aber lokale Administratorenrechte benötigt. Systeme < Windows 10 Build 1809 geben diese Auskunft noch jedem authentifizierten Benutzer.

Es ist etwas heikel, einem einzigen Benutzer lokale Admin Berechtigungen auf alle Server und Client Systeme zu erteilen. Deswegen empfehlen wir für die produktive Nutzung folgendes Lösungsoption.

Es wird pro Tiering Stage je ein dedizierter SharpHound Agent installiert. Für jede Stage wird ein eigener Benutzer konfiguriert, der lokale Admin Berechtigungen auf den jeweiligen Systemen besitzt. Somit ist sichergestellt, dass z.B. Tier0 Systeme von einem Tier0 Benutzer gescannt und Tier1 Systeme von einem Tier1 Benutzer. Dieses Vorgehen verringert die Wichtigkeit der SharpHound Servicekonten enorm und bietet die Möglichkeit, die relevanten Daten tiering-konform zu verarbeiten.

Um den lokalen Agenten mit dem BloodHound Enterprise Tenant zu verbinden, muss im Tenant ein Agent angelegt und ein eindeutiger Schlüssel im lokalen Client hinterlegt werden. Zudem wird angegeben, welche Daten wie oft eingesammelt werden sollen.

AZURE Anbindung

Die Anbindung an eine Azure Umgebung, übernimmt der Dienst AzureHound. Der AzureHound Enterprise-Dienst sammelt Daten über die Azure-Umgebung und lädt diese zur Verarbeitung und Analyse in die BloodHound Enterprise-Instanz hoch.

AzureHound Enterprise wird in der Regel auf einem einzigen Windows-System pro Azure-Tenant bereitgestellt und kann auf demselben System wie der SharpHound Enterprise-Service ausgeführt werden.

Für den Betrieb werden Netzwerkverbindungen über Port 443 zu dem BloodHound und Azure Tenant benötigt. Auch hier wird der Datenverkehr mit Hilfe von TLS geschützt.

Innerhalb von Azure werden Leserechte auf den Azure AD Tenant, die Azure Subscription und Directory ReadAll Rechte in Microsoft Graph benötigt.

Die Installation selbst besteht aus folgenden Elementen:

-

- Anlegen einer AzureHound Enterprise App im Azure Tenant

- Vergeben der Berechtigungen innerhalb von Azure

- Sowie der Installation des AzureHound Agents auf einer lokalen Windows-Maschine

Nachdem wir nun Klarheit über die technischen Voraussetzungen haben, wie läuft eigentlich eine BloodHound Enterprise Trial ab?

Ablauf der Trial

Die Durchführung einer Trial bietet euch die Möglichkeit, mit dem Produkt vertraut zu werden und gleichzeitig hilft unser Expertenteam bei der Einrichtung und bei aufkommenden Fragen.

Letztendlich ist keine Demo, Präsentation oder Whitepaper in der Lage, ein Produkt so zu erklären, als wenn man es einfach in seiner Umgebung einsetzt. Ob wir dabei die Verprobung in einer Testumgebung, oder der Produktivumgebung durchführen, bleibt euch überlassen. Aus unserer Sicht ist es jedoch zu empfehlen, die Analyse in der produktiven Umgebung durchzuführen. Es geht bei APM darum, die realen Gefahren aufzuzeigen und zu beheben. In Testumgebungen sind meistens wesentlich weniger „altlasten“ und historisch gewachsene Konfigurationen vorhanden. Jedes Finding, das in Produktion behoben wird, kann im Idealfall einen Angreifer aufhalten.

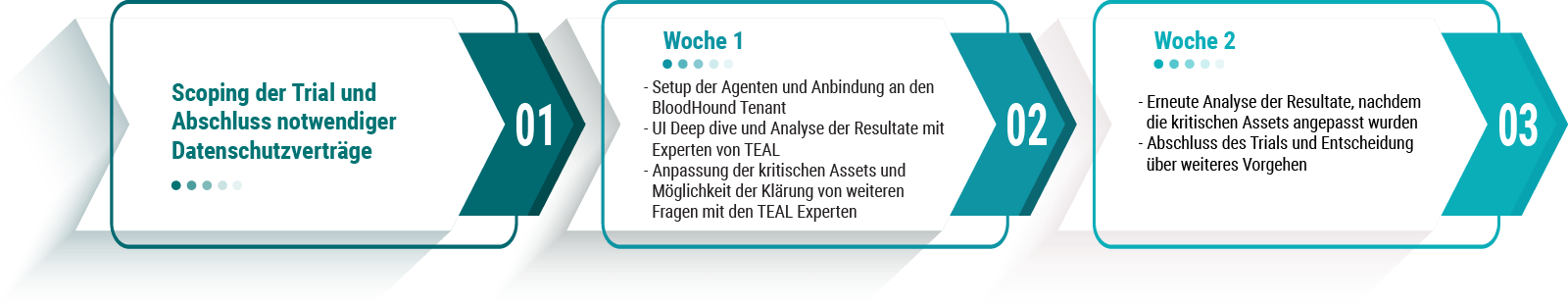

Die Trial wird über einen Zeitraum von 14 Tagen durchgeführt und enthält folgende Phasen:

Im ersten Schritt wird festgelegt, welche Umgebungen im Trial analysiert werden sollen. Außerdem schließen wir mit SpecterOps und euch entsprechende Datenschutzverträge, die den Umgang mit euren Daten regeln. Im Anschluss legen wir gemeinsam den Start für die Triel fest und wir legen im Hintergrund den Tenant an.

Danach startet die erste Woche des Trials, in der wir euch anleiten, die Agenten zu deployen und mit dem Tenant zu verbinden. Im Vorfeld zu unserem nächsten Termin analysieren wir die gefundenen Angriffspfade. Im Termin selbst stellen wir die gesamte UI von BloodHound Enterprise vor und geben eine Einschätzung zu den Resultaten. Im selben Termin übergeben wir euch auch eigene Benutzerkonten, sodass ihr im Nachgang selbst mit den Ergebnissen arbeiten könnt.

In einem zweiten Termin in der ersten Woche kommen wir erneut zusammen und beantworten aufgetretene Fragen. Zudem konfigurieren wir gemeinsam weitere kritische Assets, um einen möglichst vollständigen Überblick zu erhalten.

Die zweite Trial Woche, beginnt mit dem dritten von insgesamt vier Meetings. In dem Meeting prüfen wir, welche Angriffspfade seit der Änderung der kritischen Assets hinzugekommen sind und stehen erneut für eure Fragen zur Verfügung.

Im letzten Termin am Ende von Woche zwei rekapitulieren wir den Trial und entscheiden gemeinsam die nächsten Schritte. Im Idealfall läuft der Tenant einfach weiter und die produktive Phase von BloodHound Enterprise kann beginnen.

Warum Enterprise und nicht open source Variante?

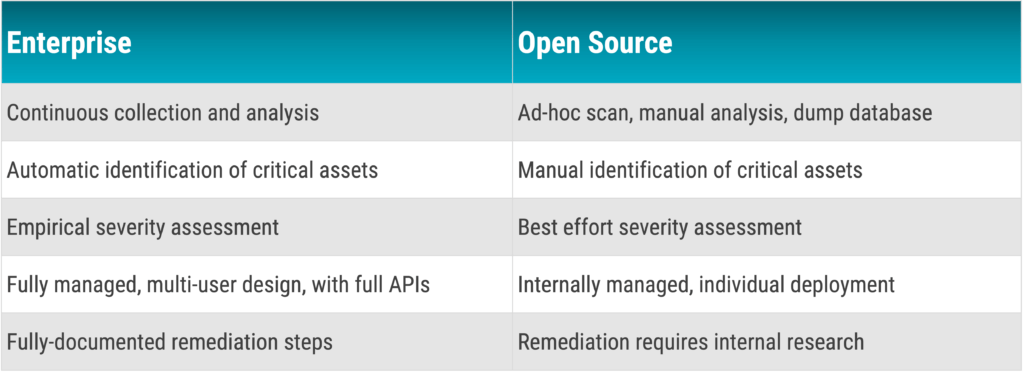

BloodHound Enterprise hat unserer Meinung nach einige Vorteile gegenüber der open source Variante. Diese bietet grundsätzlich auch die Möglichkeit eine AD-Umgebung zu analysieren, es ist jedoch wesentlich aufwendiger zu den richtigen Schlüssen zu kommen. Zusammengefasst sehen wir folgende Vorteile der Enterprise Variante:

Wie starte ich eine Trial?

Wenn ihr Interesse daran habt mehr über BloodHound Enterprise zu erfahren, oder gleich eine Trial starten wollt, meldet euch gerne bei uns. Wir sind über das Kontaktformular oder per Telefon jederzeit für euch erreichbar.

Natürlich kannst Du uns bei Fragen auch jederzeit

spontan anrufen oder uns eine Mail senden.

TEAL Technology Consulting GmbH

Breite Str. 22

40213 Düsseldorf

E-Mail: info@teal-consulting.de

Telefon: +49 (0)211 936 75 225

Natürlich kannst Du uns bei Fragen auch jederzeit spontan anrufen oder uns eine Mail senden.

TEAL Technology Consulting GmbH

Breite Str. 22

40213 Düsseldorf

E-Mail: info@teal-consulting.de

Telefon: +49 (0)211 936 75 225

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Sieh dir diesen Beitrag auf Instagram an

Sieh dir diesen Beitrag auf Instagram an

LATEST POSTS

-

Hinter den Kulissen des Security Assessments

Heute möchten wir hinter die Kulissen unseres Security Assessments blicken, doch was ist das überhaupt? Kurz zusammengefasst, wir versetzen Sie in die Lage, bewusste Entscheidungen zu treffen und Ihre nächsten Schritte...

15 April, 2024 -

secIT 2024: Systemhärtung im Fokus

Gemeinsam mit einem unserer Partner FB Pro werden wir an Stand 58 in der Eilenriedehalle im Hannover Congress Centrum zu finden sein. Unser Schwerpunkt liegt dabei auf einem zentralen Thema, das in der Cybersicherheits-Welt von entscheidender ...

15 Februar, 2024 -

Teal und der Managed Service – Für uns nicht nur (r)eine Dienstleistung

Seit 2021 bieten wir für unsere Kunden nicht nur die reine Beratung im IT-Security Bereich, sondern darüber hinaus auch den vollumfassenden Managed Service unserer Produkte an. Allem voran haben wir uns auf das Thema ...

15 Januar, 2024

We are hiring!

We are hiring! Ihr Whitepaper mit Infos zum monatlichen TEAL Security Check!

Ihr Whitepaper mit Infos zum monatlichen TEAL Security Check!