15 Nov Die Top 3 Herausforderungen beim Härten mit GPOs und wie der Enforce Administrator sie löst

Inhaltsverzeichnis

Nachdem wir uns letzten Monat mit den inhaltlichen Herausforderungen bei der Systemhärtung beschäftigt haben, wollen wir uns diesen Monat mit einigen technischen und organisatorischen Themen beschäftigen.

Der Artikel kann sicherlich als Werbung für das Produkt Enforce Administrator aufgefasst werden, daher vorneweg: Wir sind überzeugt von dem Produkt, wir sind eine Partnerfirma des Herstellers FB Pro GmbH und wir vertreiben den Enforce Administrator. Auch der Betrieb der Lösung im Rahmen eines „Managed Service“ für unsere Kunden bieten wir an.

Nachfolgend möchten wir die Top 3 Herausforderungen beim Härten mit GPOs beschreiben, und aufzeigen, wie sie der Enforce Administrator löst. Daneben gibt es noch weitere Themen, die die FB Pro in diesem Blogbeitrag aufzeigt, wie z.B. die Integration per Enforce Administrator REST-API in verschiedene Prozesse (z.B. Server Deployment, Incident Management). Auch Microsoft hat vor einigen Jahren schon einen interessanten Vergleich zwischen GPOs und PowerShell DSC, der Technology auf die der Enforce Administrator aufbaut, geschrieben.

Herausforderungen beim Härten mit GPOs

Rollback / Testen ist schwierig

Wenn man den Blogartikel von letztem Monat liest, stellt man fest, dass man viel testen muss, bevor man die finale Härtung im ganzen Unternehmen ausrollen kann.

Leider gestaltet sich das schwerer als es klingt. GPOs bieten keine Möglichkeit, die vorherigen Einstellungen wiederherzustellen. Sind die Härtungseinstellungen einmal ausgerollt, ist der vorherige Zustand verloren.

In der Regel muss man dann mühsam die Microsoft Dokumentation wälzen, um herauszufinden, welche Einstellung Standard ist. Das setzt voraus, dass man auf einem neuen System testet, bei dem man sicher sein kann, dass vorher der Standardzustand von Microsoft geherrscht hat. Aber sind wir mal ehrlich, ein neues System im Standardzustand zu härten ist kein Problem. Hier funktioniert nach dem Härten auch noch alles. Spannend wird es erst, wenn Applikationen installiert sind, die mit der Umgebung interagieren (vgl. NTLM, SMB v1 etc. im letzten Blogartikel).

Solche realitätsnahen Tests kann man nur durchführen, wenn man eine Testumgebung hat, die dem Zustand in Produktion nahekommt. Leider zeigt unsere Erfahrung, dass das bei vielen Unternehmen nicht der Fall ist.

Ist so eine Testumgebung nicht verfügbar, wird früher oder später am Live-System getestet. Dann kann man schon nicht mehr so sicher sein, dass alle 300+ Einstellungen der Baseline (z.B. CIS) vorher dem Auslieferungszustand von Microsoft entsprochen haben.

Unternehmensweites Reporting ist nicht möglich

GPOs sind leider eine Fire-and-Forget Lösung. Einmal konfiguriert muss man sich darauf verlassen, dass der GPO-Client auf allen Systemen korrekt funktioniert und die Einstellungen so setzt wie man es vorgegeben hat. Es gibt keinen zentralen Mechanismus, um zu überprüfen, dass die Einstellungen auf den Systemen tatsächlich der gewünschten Konfiguration entsprechen, geschweige denn die Möglichkeit einen entsprechenden Report zu erzeugen, um diesen z.B. einem Auditor vorzulegen.

Das wird ab 2023 aus unserer Sicht ein wichtiges Thema für alle Unternehmen die ISO 27001 zertifiziert sind. Soweit uns bisher bekannt ist, wird das Thema Systemhärtung inklusive Nachweis deutlich mehr Bedeutung in der Zertifizierung bekommen.

Aber auch wenn man nicht zertifiziert ist, ist es sinnvoll sicherzustellen, dass die Systeme so konfiguriert sind, wie sie sollen.

Nur für AD integrierte Systeme (einfach) nutzbar

Group Policies sind eng in das Active Directory integriert. Die einzelnen Templates, aber auch die Policies werden auf den Domain-Controllern gespeichert und dort vom Group Policy Client, der im Betriebssystem integriert ist, abgerufen.

Grundsätzlich ist (war) das eine gute Sache. Allerdings gibt es einige Szenarien, in denen man auch Windows Systeme nicht AD joined betreiben will, z.B. in der DMZ. Neuerdings begegnen uns aber auch immer mehr Kunden, die ihre Endgeräte nur ins Azure AD joinen und mit Intune managen.

Nun gibt es auch für Intune Security Baselines für Windows 10 und 11, allerdings sind dort WESENTLICH weniger Einstellungen enthalten als in den üblichen Härtungsstandards. Um das zu überprüfen, haben wir ein mit Intune gehärtetes Endgerät mit unserem kostenlosen Teal Audit Proof (TAP) überprüft.

Das Ergebnis ist ernüchternd.

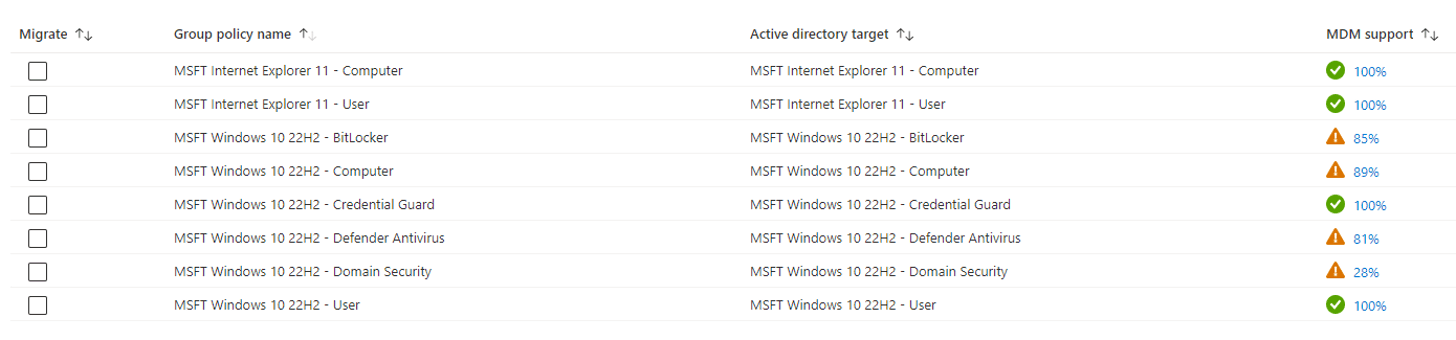

Update: Seit kurzem (noch in Preview) ist es möglich GPOs in Intune zu importieren, analysieren und migrieren.

Mit der aktuellen Security Baseline von 22H2 gibt es abgesehen von Domain Security einen recht hohen Prozentsatz von Einstellungen, die auch über Intune gesetzt werden können.

Hier müssten nun aber erstmal mühsam die fehlenden Einstellungen analysiert werden, um herauszufinden, ob diese relevant für das Unternehmen sind.

Linuxsysteme können mit GPOs gar nicht gemanagt werden, für Intune wurde gerade der Support für Linux Clients angekündigt.

Wie löst Enforce Administrator die Herausforderungen?

Rollback / Testen

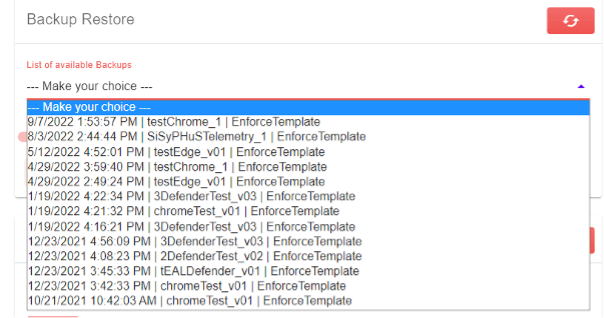

Der Enforce Administration hat eine sehr hilfreiche Backup / Restore Funktion. Jedes Mal, wenn eine neue Konfiguration ausgerollt wird, wird der aktuelle Wert aller Einstellungen, die verändert werden gespeichert. Diese können jederzeit wiederhergestellt werden.

Auch mit dieser Funktion ist natürlich ein sauber geplantes Testvorgehen notwendig, aber diese Funktionalität erleichtert die Arbeit ungemein.

Reporting

Das Reporting teilt sich in operative Dashboards und Konfigurations-Reports im Word-Format auf.

Operative Dashboards

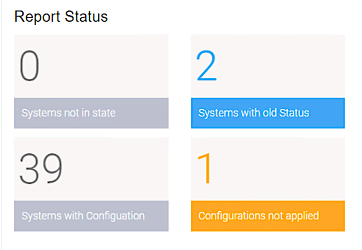

Im Dashboard sieht man (neben anderen Informationen), wie viele Systeme man mit einer Konfiguration versehen hat und ob bei diesen, abweichende Einstellungen oder nicht aktuellen Testdaten festgestellt wurden. Manchmal kommt es auch vor, dass eine komplette Konfiguration nicht angewandt werden kann. Das ist ebenfalls dargestellt:

Mit dem Overview Dashboard kann man mit einem Blick feststellen, ob die Umgebung ein Problem hat oder nicht.

Ist etwas nicht ok, kann man in den detaillierten Reporting-Dashboards den Dingen auf den Grund gehen.

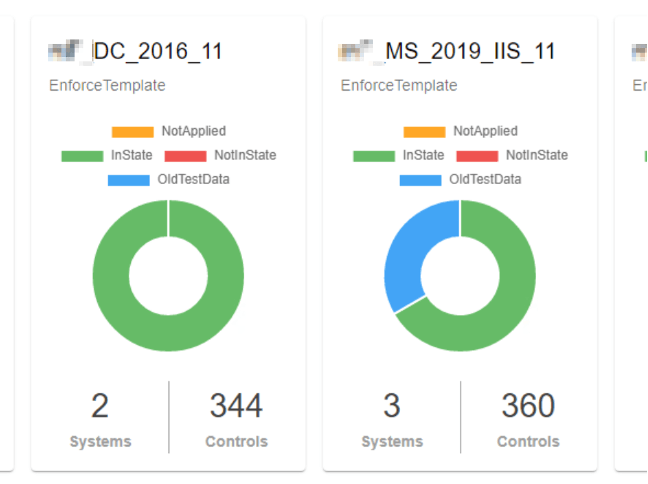

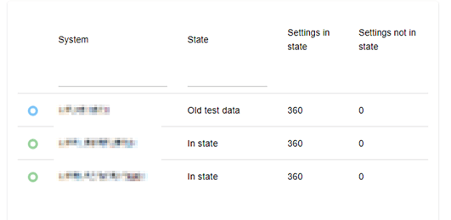

In der Reporting Overview sieht man den Status jeder Härtungskonfiguration:

Klickt man in diese hinein, sieht man welches System ein Problem hat:

Klickt man auf das System, kann man sehen welche Einstellungen „In State“ und „Not in State“ sind:

Mit den Dashboards kann man mit wenigen Klicks herausfinden, welche Einstellung ein Problem macht.

Die Dashboards sind für den Betrieb hilfreich, ein Auditor möchte diese Informationen in einem Dokument haben und nicht im Live-System nachschauen. Für dieses Szenario stellt Enforce Administrator zwei Report Typen zur Verfügung.

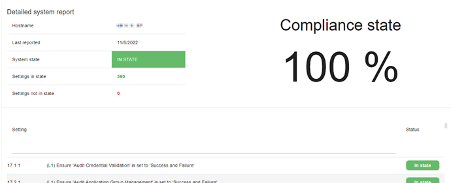

Der Systemreport zeigt, welche Konfiguration(en) auf das System angewendet wird und welchen Status die Einstellungen haben:

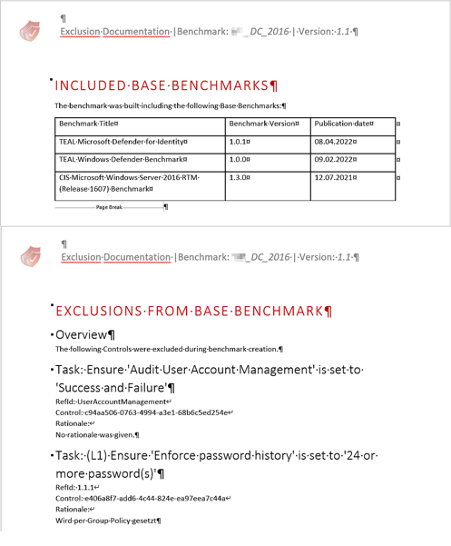

Darüber hinaus möchte ein Auditor aber noch wissen, welche Abweichung die konfigurierte Härtung zu den Benchmarks der verschiedenen Hersteller aufweist und warum. Diese Frage beantwortet der Exclusion-Report:

Non-AD Systeme

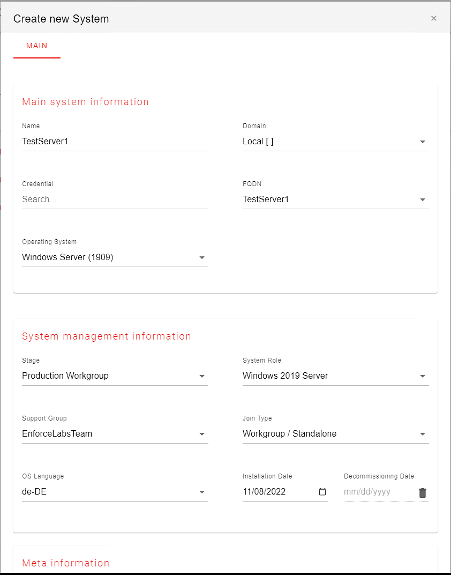

Der Enforce Administrator funktioniert auch komplett ohne Domäne. Zur Kommunikation sind nur zwei Ports in der Firewall nötig (WinRM und NuGet). Die Authentifizierung erfolgt dann mit lokalen Accounts:

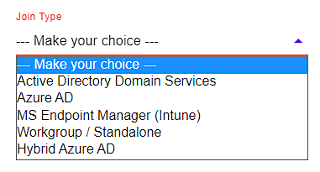

Neben Domäne und Workgroup sind noch die Szenarien AzureAD, Intune und Hybrid Azure AD möglich:

Bei allen wird allerdings (noch) vorausgesetzt, dass die Systeme eine Netzwerkverbindung mit Namensauflösung zum Enforce Administrator Server haben.

Das Management innerhalb vom Enforce Administrator ist abgesehen von der Authentifizierungskonfiguration komplett gleich.

Neben den ganzen Windows Szenarien steht auch die Härtung von Linux Systemen auf der Roadmap von FB Pro. Möglich ist dies, da der Enforce Administrator auf PowerShell DSC basiert und PowerShell (Core) auch auf vielen Linux Distributionen verfügbar ist.

Fazit

Das Hardening-Tool löst einige wesentliche Probleme von GPOs und ist somit eine große Hilfe im Werkzeugkoffer jeder IT-Abteilung. Systeme härten wird mit dem Enforce Administrator deutlich einfacher. Eine gute Planung und strukturierte Umsetzung, gehört aber nach wie vor (gerade im Enterprise-Umfeld) dazu. Gerne können wir Ihnen dabei oder auch beim Betrieb der Härtungslösung helfen.

Sieh dir diesen Beitrag auf Instagram an

Sieh dir diesen Beitrag auf Instagram an

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

LATEST POSTS

-

Hinter den Kulissen des Security Assessments

Heute möchten wir hinter die Kulissen unseres Security Assessments blicken, doch was ist das überhaupt? Kurz zusammengefasst, wir versetzen Sie in die Lage, bewusste Entscheidungen zu treffen und Ihre nächsten Schritte...

15 April, 2024 -

secIT 2024: Systemhärtung im Fokus

Gemeinsam mit einem unserer Partner FB Pro werden wir an Stand 58 in der Eilenriedehalle im Hannover Congress Centrum zu finden sein. Unser Schwerpunkt liegt dabei auf einem zentralen Thema, das in der Cybersicherheits-Welt von entscheidender ...

15 Februar, 2024 -

Teal und der Managed Service – Für uns nicht nur (r)eine Dienstleistung

Seit 2021 bieten wir für unsere Kunden nicht nur die reine Beratung im IT-Security Bereich, sondern darüber hinaus auch den vollumfassenden Managed Service unserer Produkte an. Allem voran haben wir uns auf das Thema ...

15 Januar, 2024

We are hiring!

We are hiring! Ihr Whitepaper mit Infos zum monatlichen TEAL Security Check!

Ihr Whitepaper mit Infos zum monatlichen TEAL Security Check!