29 Jun Zero Trust: Der neue Weg, IT-Sicherheit zu denken

Inhaltsverzeichnis

- 1 Definition: Was bedeutet Zero Trust?

- 2 Gründe: Warum ist Zero Trust so wichtig?

- 3 Hintergrund: Woher stammt die Zero-Trust-Idee?

- 4 Die Annahmen hinter Zero Trust

- 5 Umsetzung: Was hat das Zero-Trust-Management zu beachten?

- 6 Systemhärtung: Ist das bei Zero Trust noch wichtig?

- 7 System Hardening im Zero-Trust-Umfeld: Wie geht das?

Ein Gastbeitrag von unserem Partner: FB Pro GmbH

Wofür steht Zero Trust? Warum wird dieses Konzept zunehmend wichtiger? Was ist bei der Umsetzung zu beachten? Und spielt Systemhärtung hier eine Rolle? Dies und mehr klärt dieser Ratgeber.

Definition: Was bedeutet Zero Trust?

Zero Trust ist ein Cyber-Sicherheits-Paradigma, das immer wichtiger wird. Es dient der ganzheitlichen Verteidigung von IT-Infrastrukturen und einzelner Ressourcen. Der Begriff “Zero Trust” bedeutet übersetzt “Null Vertrauen”. In der IT steht es erweitert für „Vertraue niemals, überprüfe alles!“.

Gründe: Warum ist Zero Trust so wichtig?

“Hinter der Firewall ist alles sicher”. Das Zero-Trust-Konzept gibt diese alte und statische Betrachtungsweise auf. Denn selbst wenn ein System durch technische Maßnahmen geschützt wird und damit als “sicher” gilt, kommt es teilweise trotzdem zu massiven Kompromittierungen.

Den IT-Verantwortlichen muss immer klar sein, dass es Sicherheitsverletzungen geben kann. Diese erfolgen von Außen, beispielsweise durch Angriffe von Cyber-Kriminellen. Ebenso gibt es Gefahren von Innen, zum Beispiel durch das Fehlverhalten von Mitarbeitern und Mitarbeiterinnen. Trends wie “Remote Work”, “Mobile Office” und “Work from Anywhere” erhöhen das Risiko, dass es zu Datenschutzverstößen und anderen IT-Sicherheitsproblemen kommt.

Unternehmen benötigen deshalb Sicherheitsmodelle und -module, die sich effektiv an die Komplexität moderner IT-Umgebungen anpassen. Zudem müssen sie mobile Mitarbeiter mit einbeziehen und Geräte, Anwendungen und Daten unabhängig von ihrem Standort schützen. Konkret: Auch ein Gerät, das per VPN eingewählt ist, gilt nicht mehr automatisch als sicher.

Beispiel: Log4j

Wie überaus empfindlich und angreifbar eine Netzwerk-Infrastruktur ist, zeigt die in den vergangenen Monaten in den Medien diskutierte kritische Schwachstelle in der weit verbreiteten Java-Bibliothek Log4j. Diese Bibliothek wurde in sehr vielen Software-Produkten tief in der Architektur verankert. Hacker können bei einer erfolgreiche Ausnutzung der Schwachstelle ein System und leider oft auch die daran anschließende Infrastruktur vollständig kompromittieren.

Mit einem implementierten Zero-Trust-Konzept und den daraus abgeleiteten und umgesetzten Maßnahmen wird dies Cyber-Kriminellen und anderen Angreifern erschwert.

Hintergrund: Woher stammt die Zero-Trust-Idee?

Die Zero-Trust-Idee geht auf die 1994 vorgelegte Doktorarbeit von Stephen Paul Marsh zurück. Mit der 2018 gestarteten Publikation „Zero Trust Architecture” des National Institute of Standards and Technology (NIST) kam es zu einer größeren Verbreitung. Seit 2020 ist diese Publikation unter der Nummer 800-207 “final” veröffentlicht.

Seitdem setzt sich Zero Trust langsam durch. Unternehmen wie Microsoft und Sicherheitsbehörden wie das deutsche BSI (Bundesamt für die Sicherheit der Informationsgesellschaft) und das britischen NCSC (National Cyber Security Centre) klären dazu auf. Und es geht noch weiter: Zero Trust als Architektur-Form setzt sich langsam als Standard für heutige und zukünftige IT-Infrastrukturen durch.

Die Annahmen hinter Zero Trust

Um den Zero Trust wirklich zu verstehen, sind folgende drei Annahmen bzw. Prinzipien wichtig:

Explizite Verifizierung

Jedes Gerät und jeder Anwender ist zu verifizieren. Das bedeutet, dass keinem Gerät oder keinem Anwender vertraut wird, weil beispielsweise eine Einwahl über ein VPN erfolgreich ist oder ein Netzwerkkabel im Bürogebäude eingesteckt wurde. Diese Themen spielen bei “Zero Trust” keine Rolle mehr.

Minimale Zugriffsrechte

Mit der Umsetzung des Least Privileged Access-Modells erhält jeder Anwender und jedes Gerät nur genau die Rechte, die für die jeweilige Rolle zum jeweiligen Zeitpunkt relevant und notwendig sind. “Permanente Administratorrechte”, am besten noch auf allen Systemen, darf und wird es nach einer erfolgreichen Implementierung von “Zero Trust” nicht mehr geben.

Es kam zu einer Kompromittierung

Diese Annahme umzusetzen erfordert sicherlich am meisten Umdenken. Man geht im “Zero Trust”-Ansatz davon aus, dass eine (zumindest teilweise durchgeführte) Kompromittierung bereits erfolgreich stattgefunden hat. Das führt dazu, dass jedes Endgerät zu sichern ist. Gängige Praktiken und Denkweisen wie “Wir sind doch im Backend, da passiert schon nichts!” werden damit brutal in Frage gestellt. Es gibt beim Zero Trust-Ansatz per Definition kein “sicheres Backend” mehr.

Umsetzung: Was hat das Zero-Trust-Management zu beachten?

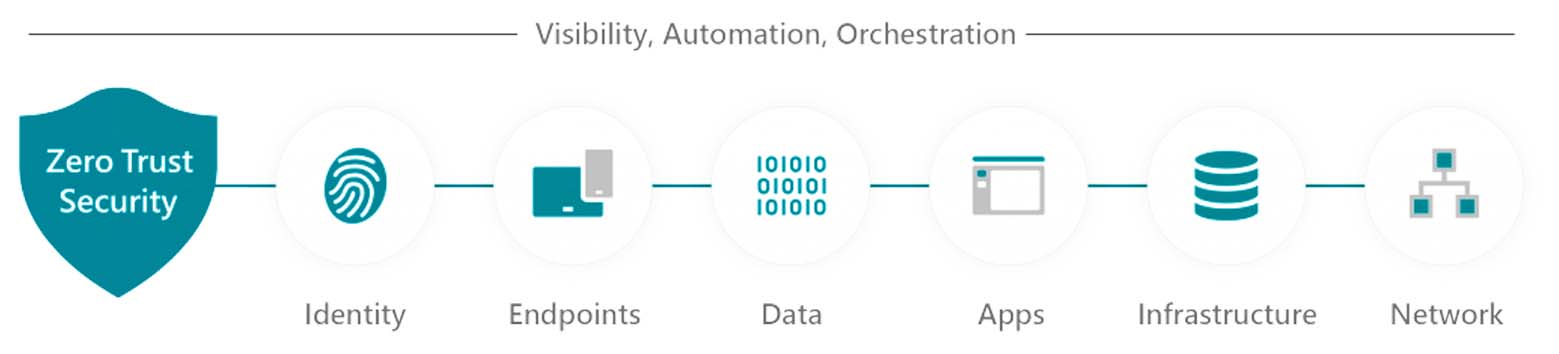

IT-Verantwortliche, die nach Zero Trust arbeiten, müssen unterschiedliche betriebliche Anforderungen durch geeignete technische und organisatorische Maßnahmen orchestrieren. Dazu gehören insbesondere die sichere Identitätsfeststellung von Personen und Diensten sowie die Absicherung von IT-Systemen und Endgeräten.

Das Zero-Trust-Management stellt zum Beispiel den Verantwortlichen und Nutzern Dokumente und Leitfäden mit klaren Handlungsanweisungen zur Verfügung. Nur sichere Endpunkte von Geräten wie Smartphones, Tablets, Notebooks oder IoT-Komponenten sind zugelassen. Und in Netzwerken wird Angreifern die Möglichkeit genommen, sich darin ungehindert zu bewegen.

Systemhärtung: Ist das bei Zero Trust noch wichtig?

Ja, definitiv! Das System Hardening stellt eine sehr effiziente und effektive Möglichkeit dar, die Angriffsflächen von IT-Systemen zu verkleinern und damit jedes IT-System zu kontrollieren.

Zum Beispiel werden bei einer Systemhärtung unnötige und kritische Funktionen und Dienste deaktiviert sowie sichere Passwörter erzwungen. Eine auf standardisierten Empfehlungen basierende Härtung gilt für Betriebssysteme (beispielsweise für Windows 10 und Windows Server) und häufig genutzte Anwendungen (Microsoft Office, Browser etc.) als kritischer Bestandteil.

System Hardening im Zero-Trust-Umfeld: Wie geht das?

Systemhärtung ist nur zuverlässig und sicher, wenn sie fortwährend durchgeführt wird. Denn neue Sicherheitslücken und Angriffsmethoden machen es zwingend erforderlich, stets “up to date” zu sein. Am besten geht das über eine automatisierte Systemhärtung. Diese sollte regelmäßig kontrolliert werden und für eine selbständige Korrektur der verwalteten / kontrollierten IT Systeme sorgen – eingebettet in eine Monitoring-Lösung, die bei Abweichungen (“non-compliance”) aktiv benachrichtigen kann.

Diese automatisierte Systemhärtung lässt sich mit der Enforce Suite für einzelne Systeme wie auch für komplexe IT-Landschaften mit Tausenden Systemen durchführen.

Dieser Beitrag ist ein Gastbeitrag von unserem Partner FB Pro GmbH.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Sieh dir diesen Beitrag auf Instagram an

Sieh dir diesen Beitrag auf Instagram an

LATEST POSTS

-

Hinter den Kulissen des Security Assessments

Heute möchten wir hinter die Kulissen unseres Security Assessments blicken, doch was ist das überhaupt? Kurz zusammengefasst, wir versetzen Sie in die Lage, bewusste Entscheidungen zu treffen und Ihre nächsten Schritte...

15 April, 2024 -

secIT 2024: Systemhärtung im Fokus

Gemeinsam mit einem unserer Partner FB Pro werden wir an Stand 58 in der Eilenriedehalle im Hannover Congress Centrum zu finden sein. Unser Schwerpunkt liegt dabei auf einem zentralen Thema, das in der Cybersicherheits-Welt von entscheidender ...

15 Februar, 2024 -

Teal und der Managed Service – Für uns nicht nur (r)eine Dienstleistung

Seit 2021 bieten wir für unsere Kunden nicht nur die reine Beratung im IT-Security Bereich, sondern darüber hinaus auch den vollumfassenden Managed Service unserer Produkte an. Allem voran haben wir uns auf das Thema ...

15 Januar, 2024

We are hiring!

We are hiring! Ihr Whitepaper mit Infos zum monatlichen TEAL Security Check!

Ihr Whitepaper mit Infos zum monatlichen TEAL Security Check!