16 Aug Privileged Access Workstation (PAW) – Deep Dive und praktische Umsetzung

In unserem Blogbeitrag von April 2021 haben wir das Grundprinzip der Privileged Access Workstation (PAW) ausführlich vorgestellt. Nachdem wir bei diversen weiteren Kunden PAW Konzepte entwickeln und umsetzen durften, sehen wir den Zeitpunkt gekommen, einzelne Aspekte weiter zu detaillieren und unsere Erfahrungen bei der praktischen Umsetzung zu teilen.

Rückblende

Doch zunächst eine kurze Zusammenfassung des letzten Blogs: Eine PAW dient dazu, die Arbeitsumgebung für IT-administrative Tätigkeiten von der klassischen „Büro-“Arbeitsumgebung für sonstige Tätigkeiten zu trennen. Durch die Definition der PAW als eigenständigem System wird es möglich, dies für die IT-Administration erforderliche Sicherheitsniveau konsequent umzusetzen. Die Kapselung und Härtung der PAW bewirkt einen robusten Schutz vor:

-

- Angriffen aus dem Internet

- Angriffen aus dem eigenen Netzwerk

- Manipulationen in der Lieferkette

- Physischen Angriffen

Allerdings geht diese Härtung zulasten der Usability und sorgt für Herausforderungen bei der täglichen Nutzung der PAW. Deshalb wollen wir diesen Herausforderungen in dieser Ausgabe mehr Aufmerksamkeit widmen.

Plattform Varianten

Bei den grundsätzlich möglichen Plattform Varianten hat sich der folgende Ansatz – getrennt nach Tier0 und Tier1 – in der Praxis bewährt.

Tier0 PAW

Für die Nutzung der Tier0 PAW kommt in der Regel nur eine sehr kleine Anwenderzahl (max. 10) infrage. Das besonders hohe Schutzniveau erfordert eine kompromissarme Umsetzung, weshalb dedizierte Hardware für diese Systeme unumgänglich ist. Hauptargument ist dabei die zwingende Anforderung, Tastatureingaben vor Key Logging zu schützen („Clean Keyboard Policy“).

Die PAW wird häufig ausschließlich als Client für den Fernzugriff auf einen gehärteten Tier0 Terminal Server verwendet. Deshalb ist ein Notebook in Standarddimension für die PAW völlig ausreichend. Der Terminal Server (oft auch als Admin/Jump Server bezeichnet) wird für die eigentlichen administrativen Arbeiten genutzt und ist ausschließlich für die PAW desselben Tiers über das RDP Protokoll erreichbar. Dessen konsequente Härtung und die damit verbundenen höheren Kosten sind gut investiert. Denn der Ansatz skaliert besser mit einer wechselnden Anwenderzahl und verbessert den Schutz vor physischen Angriffen.

Tier1 PAW

In vielen Organisationen wird auch beim Personal strikt zwischen Tier0 und Tier1 getrennt. Deshalb hat die Option des Betriebs einer virtuellen Tier1 PAW auf einer physischen Tier0 PAW nur wenig Praxisrelevanz.

Die Zahl der Administratoren und Services sowie der Anteil der administrativen Aufgaben in Tier1 ist in der Regel deutlich höher als in Tier0. Bei konsequenter Anwendung des Tiering Models darf in Tier1 allerdings ein geringerer Schutzbedarf vorausgesetzt werden, was wiederum Kompromisse bei der Umsetzung der PAW ermöglicht.

Kompromisse sind vor allem deshalb erforderlich, weil viele Unternehmen die hohen Aufwände für die Bereitstellung einer großen Anzahl dedizierter PAW Systeme scheuen. Auch macht der hohe Anteil administrativer Aufgaben im Tagesverlauf eines Tier1 Admins den permanenten Wechsel zwischen PAW und Büro-Arbeitsplatz zum Akzeptanzproblem.

Der in Tier0 bewährte Jump Server ist aufgrund der großen Zahl der Tier1 Dienste und der unterschiedlichen Ansätze für deren Administration auch wenig praxistauglich und macht ihn darüber hinaus zu einem wertvollen Ziel für Angreifer.

Deshalb empfehlen wir inzwischen den Betrieb der Tier1 PAW auf dedizierter Hardware und den Betrieb des Büro-Arbeitsplatzes auf derselben, entweder:

-

-

- als virtuelle Maschine (VM, siehe weiter unten) oder

- als virtueller Desktop (VDI) bzw. auf einem Terminal Server (TS)

-

Härtung

Der klassische Ansatz der Härtung erfolgt über die Konfiguration der GPO Richtlinien nach Vorgaben eines etablierten Anbieters (z.B. Microsoft, CIS oder BSI). Die konsequente Durchsetzung der Härtung kann sich bei diesem Ansatz jedoch als aufwendig und unzuverlässig erweisen, wenn die OU bzw. GPO Struktur häufigen Änderungen unterworfen ist. Wir empfehlen deshalb für die zentral gesteuerte Härtung von Systemen nach wie vor die Verwendung der Enforce Suite der FBPro GmbH. Dieses mächtige Tool wurde in einem früheren Blogbeitrag bereits ausführlich vorgestellt. Der enthaltene Enforce Administrator erlaubt die Auswahl und auch die Kombination der Härtungsregeln verschiedener Anbieter und steuert die Anwendung der Härtung auf den gewünschten Systemen mithilfe von PowerShell Desired-State-Configuration (DSC). Dieser Ansatz bietet folgende Vorteile:

-

-

- Die Härtung kann jederzeit zurückgerollt werden.

- Die Härtung wird zyklisch angewandt (Minimum: alle 20 Minuten) und bleibt somit dauerhaft gewährleistet.

- PowerShell DSC ist in Windows integriert und erfordert keine weitere Software.

-

.

Sollte lediglich die Härtung der PAW Konfiguration im Fokus stehen, wird Enforce TAP verwendet. Als Partner der FBPro GmbH stellen wir im Rahmen eines Projekts einen auf die jeweilige Kundensituation angepassten PAW Härtungssatz zur Verfügung. Härtungsregeln, die häufigen Änderungen unterliegen, sollten dann jedoch weiterhin über GPO gesetzt werden.

Immer mehr Unternehmen sind zur Einhaltung von Sicherheitsvorgaben der jeweiligen Branche verpflichtet (z.B. ISO27001, TISAX etc.). Zu diesen Vorgaben gehört immer die Nachweispflicht. Der Enforce Administrator erlaubt über Dashboards und Reports jederzeit die Kontrolle des Härtungszustands der verwalteten Systeme. Darüber hinaus hat sich das kostenfreie AuditTAP als lokale Lösung für Kontrolle und Nachweis der gesetzten Härtungsregeln bewährt.

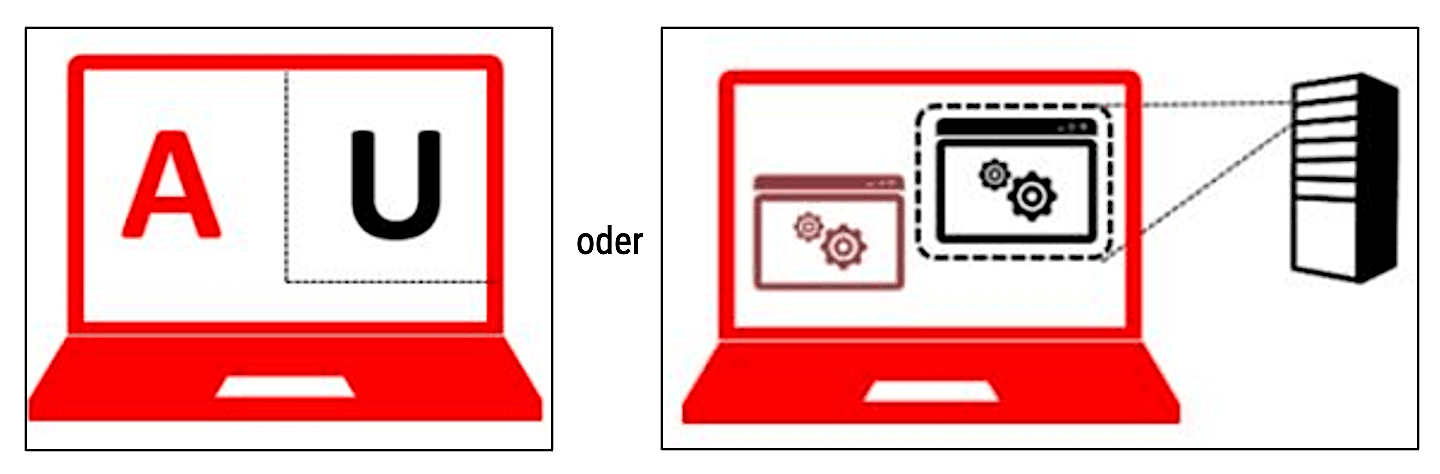

Datei-Transfer

Die Lösung für diese Aufgabe wurde im ersten Blog zum Thema PAW bereits angerissen. Ein gehärteter File Server im jeweiligen Tier stellt eine Dateifreigabe bereit, die den Datei-Transfer in jeweils nur einer Richtung (vom bzw. zum betreffenden Tier) erlaubt, quasi ein Dateieingang und ein Dateiausgang. Die Berechtigungen der jeweiligen Benutzergruppe müssen auf das notwendige Minimum beschränkt werden. Während die eine Seite auf der Freigabe nur Dateien ablegen darf, darf die andere Seite auf derselben Freigabe nur Dateien lesen und löschen. Darüber hinaus räumt ein geplanter Task regelmäßig die Objekte auf, deren Liegezeit überschritten ist.

Remote Access

Internetzugriff ist auf der PAW tabu. Damit der Fernzugriff auf das Netzwerk gelingt, kommt ein „always on“ VPN zum Einsatz. Dieses sorgt dafür, dass sämtliche Kommunikation über einen verschlüsselten Tunnel und ausschließlich mit dem geschützten Netzwerk stattfindet. Entscheidend hierbei ist, dass die Authentifizierung am VPN-Gateway per Computer Zertifikat möglich ist und somit der VPN-Tunnel unmittelbar nach Rechnerstart aufgebaut wird.

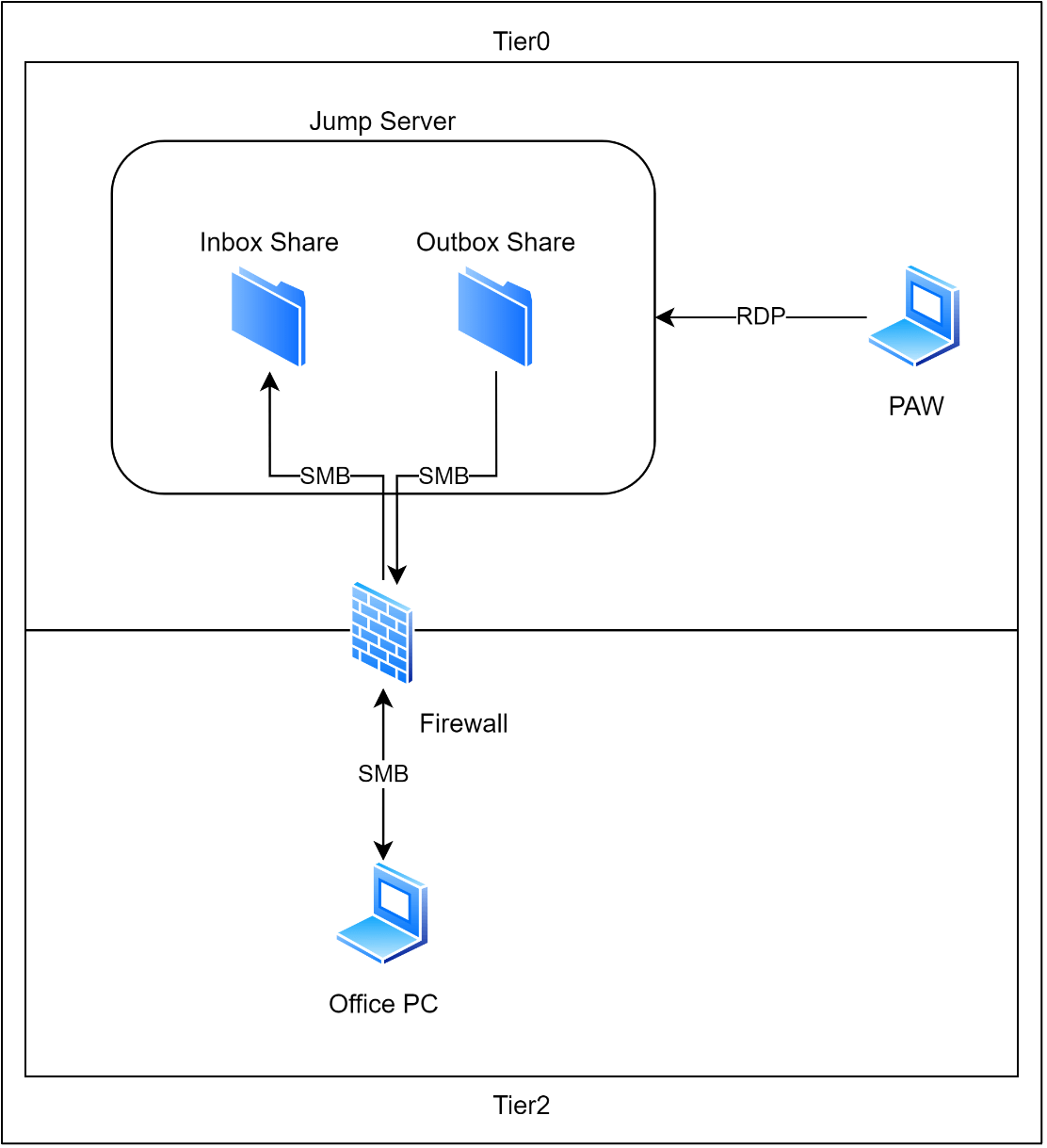

Screen Sharing

Um einem Dritten (z.B. im Supportfall) den Bildschirminhalt der PAW in einer Videokonferenz zu zeigen, hat sich ein HDMI Capture Device als praxistaugliche Lösung erwiesen. Das Gerät wird an den HDMI Ausgang der PAW angeschlossen. Es teilt das eingehende HDMI Signal der PAW auf einen HDMI und einen USB-Ausgang auf. Über diesen USB-Ausgang wird das Gerät an den Büro-Arbeitsplatz angeschlossen und dort als herkömmliche Webcam erkannt. Die Bildschirmausgabe der PAW kann auf diese Weise in gängigen Videokonferenzlösungen, wie z.B. Microsoft Teams, verzögerungsfrei geteilt werden kann.

Geeignete HDMI Capture Devices gibt es unter dem Suchbegriff „Game Capture Card“ im etablierten Online-Handel ab ca. 40 Euro.

Authentifizierung per Smartcard

Die Anmeldung auf einer Tier0 PAW geschieht in vielen Fällen mit sicherheitskritischen Accounts, zum Beispiel einem Domain Admin Account. Die Eingabe des Passworts kann dabei von Beobachtern mitgelesen werden, weshalb auch auf dieser Ebene zusätzliche Sicherheitsmaßnahmen sinnvoll sind. Da Fingerprint Reader und Kamera auf einer PAW nicht genutzt werden dürfen, hat sich eine Smartcard Lösung – und hier konkret der YubiKey 5 NFC – bewährt. Die wesentlichen Vorteile dieses Teils liegen im wahrsten Sinne auf der Hand:

-

- Das Gerät ist klein und robust und passt an jeden Schlüsselbund.

- Die auf dem Key gespeicherten Zertifikate sind verschlüsselt abgelegt. Bei Verlust des Keys können einfach neue Zertifikate ausgestellt werden.

- Die Installation und Konfiguration des Keys sind mit Windows Bordmitteln möglich.

- Der Key unterstützt verschiedene Protokolle (PIV, FIDO2, OTP, OpenPGP etc.) und bietet Speicherkapazität für mehrere Zertifikate. Er kann somit universell verwendet werden, z.B. für die Authentifizierung am VPN-Gateway, in einer Web-Anwendung oder als zweiter Faktor in Microsoft 365.

- Neben dem auf dem Key gespeicherten Zertifikat werden PIN-Eingabe und Berührung als weitere Faktoren für die sichere Authentifizierung herangezogen.

- Neben dem USB-A Anschluss für die Verbindung zur PAW besitzt der Yubikey auch eine NFC Schnittstelle für die Authentifizierung auf Mobilgeräten.

- Das Entfernen des Keys vom Gerät bewirkt die sofortige Sperrung des Systems oder sogar die Abmeldung des Benutzers (GPO Einstellung).

.

PAW Deployment

Da gerade in Tier0 die Zahl der Systeme und deren Komplexität überschaubar bleiben müssen, geschieht die Vorbereitung und Installation der PAW in der Regel ohne Unterstützung durch zentrale Management Systeme (wie z.B. Deployment Server, Endpoint Configuration Manager etc.). Umso mehr gilt es, die folgenden Punkte gut abzuwägen:

Vorbereitung der Installationsroutine

Neben den üblichen Tools für die Anpassung eines Windows Images kommt ein strukturiertes Set an PowerShell Skripts zum Einsatz. Diese garantieren die notwendige Flexibilität und beschränken den manuellen Aufwand während der Installation auf das Notwendigste. Darüber hinaus garantieren sie die gleichbleibende Qualität der PAW Konfiguration.

Jede Stunde für die Vorbereitung der PAW Installation ist insofern gut investiert, denn sie verringert den Aufwand (und ggf. Ärger) während der späteren Installation und Nutzung erheblich. Der initiale Aufwand für Konzept und Pilotierung kann dabei schnell 15-20 Arbeitstage betragen. Der regelmäßige Anpassungsaufwand beträgt dann aber weniger als 1 Arbeitstag, inklusive Test.

Teal hat in diesem Bereich über die Jahre eine Menge Erfahrung gesammelt, die wir gern in gemeinsamen Projekten mit Euch unter Beweis stellen. 😊

PAW (Neu-)Installation

Bei guter Vorbereitung der Installationsroutine, kann eine PAW innerhalb von ca. 30-60 Minuten bereitgestellt werden. Die Bereitstellung der PAW erfolgt bis auf wenige manuelle Eingriffe vollautomatisch. Eine Neuinstallation der PAW ist immer dann erforderlich, wenn sich der Funktionsumfang oder die Konfiguration in erheblichem Maß verändern. Dies ist zum Beispiel bei der Bereitstellung eines neuen Windows Feature Packs oder beim Wechsel des Hardware-Modells der Fall.

Insofern hat sich die Neuinstallation einer PAW im halbjährlichen Rhythmus etabliert.

PAW Updates

Für das PAW Update ist ein WSUS im entsprechenden Tier erste Wahl. Das Einspielen von Updates muss bei einer PAW täglich erfolgen, allerdings spielen dabei nur folgende Update Kategorien eine Rolle:

-

- Kritische Updates

- Sicherheitsupdates

- Defender Updates

.

Cloud PAW

Da die Bedeutung von Cloud-Diensten immer weiter zunimmt, bleibt auch das Thema „Cloud PAW“ – also die Idee, die PAW in der Cloud zu betreiben – ein Dauerbrenner. Wir sind jedoch zu der Überzeugung gelangt, dass eine PAW in der Cloud gegen die Clean Keyboard Policy verstößt, solange sie nicht von einer „klassischen“ PAW im selben (oder einem noch höheren) Tier gesteuert wird. In diesem Ausnahmefall geht jedoch der Mehrwert eines Cloud-Systems gegenüber dem klassischen Ansatz verloren.

Falls Ihr einen tragbaren Ansatz für eine PAW in der Cloud habt, lasst ihn uns gern wissen 😊.

Empfehlen können wir hingegen einen Blick auf die folgende Variante:

Single-Hardware PAW

Wie schon weiter oben erwähnt, kann gerade für Tier1 Admins der Betrieb der PAW auf separater Hardware schnell umständlich und zeitaufwendig werden. Häufige Wechsel zwischen den Systemen und die Notwendigkeit der Remote Arbeit können dem Ansatz leicht die Akzeptanz rauben.

Um dem zu begegnen, und dennoch die Sicherheit der PAW nicht zu gefährden, kann der Betrieb des Büro-Arbeitsplatzes in einer VM auf der PAW eine tragbare Option darstellen. Sofern die Hardware ausreichend dimensioniert ist und die Büroaufgaben nicht allzu ressourcenhungrig werden, kann dieser Ansatz die ideale Lösung sein.

Viele Anwendungsfälle für den Büro-Arbeitsplatz – wie zum Beispiel die Teilnahme an Videokonferenzen – erfordern den stabilen Zugriff auf die Hardware und Anschlüsse des zugrundeliegenden Hosts. Diese Anforderung trennt bei der vermeintlichen Vielzahl an Virtualisierungslösungen schnell die Spreu vom Weizen. Wir geben an dieser Stelle keine Produktempfehlung ab, erwähnen aber, dass die Anforderungen nach unserer Erfahrung nur mit zusätzlicher und kommerzieller Software erreicht werden kann.

Alle in den vorangegangenen Absätzen beschriebenen Funktionalitäten und Lösungen sind auch mit der Single-Hardware PAW möglich. Beim File Sharing wird es sogar deutlich einfacher, denn das geschieht dann ohne erhöhtes Risiko bi-direktional und direkt zwischen PAW und VM.

Da die Hardware des Hosts mit der VM geteilt wird, sind Kompromisse bei der Härtung (speziell bei der Deaktivierung von Geräten) sowie im Umgang mit Netzwerkverbindungen erforderlich. Darüber hinaus ist ein zweiter Netzwerkadapter Pflicht, der dann exklusiv durch die VM genutzt wird. In der VM sind keine WLAN-Verbindungen möglich.

Im Vergleich zur getrennten Hardware bleiben die Mehrkosten für Hard- und Software bei der Single-Hardware PAW überschaubar und sind gut investiert. Denn das Resultat sind zufriedene Admins, die sich mit dem Ansatz schnell anfreunden werden 😊.

Falls wir Euer Interesse geweckt haben und Ihr gern in ein PAW Projekt mit Teal einsteigen wollt, stehen wir gern zur Verfügung.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Sieh dir diesen Beitrag auf Instagram an

Sieh dir diesen Beitrag auf Instagram an

LATEST POSTS

-

Hinter den Kulissen des Security Assessments

Heute möchten wir hinter die Kulissen unseres Security Assessments blicken, doch was ist das überhaupt? Kurz zusammengefasst, wir versetzen Sie in die Lage, bewusste Entscheidungen zu treffen und Ihre nächsten Schritte...

15 April, 2024 -

secIT 2024: Systemhärtung im Fokus

Gemeinsam mit einem unserer Partner FB Pro werden wir an Stand 58 in der Eilenriedehalle im Hannover Congress Centrum zu finden sein. Unser Schwerpunkt liegt dabei auf einem zentralen Thema, das in der Cybersicherheits-Welt von entscheidender ...

15 Februar, 2024 -

Teal und der Managed Service – Für uns nicht nur (r)eine Dienstleistung

Seit 2021 bieten wir für unsere Kunden nicht nur die reine Beratung im IT-Security Bereich, sondern darüber hinaus auch den vollumfassenden Managed Service unserer Produkte an. Allem voran haben wir uns auf das Thema ...

15 Januar, 2024

We are hiring!

We are hiring! Ihr Whitepaper mit Infos zum monatlichen TEAL Security Check!

Ihr Whitepaper mit Infos zum monatlichen TEAL Security Check!