16 Jan ChatGPT 1/3: Revolution in der KI-Technologie? – Wir stellen Cybersecurity-Fragen an eine Chat-KI

Episode I: Unsere Serie zum Thema KI und Sprachmodell ChatGPT

Die Künstliche Intelligenz (KI) ist ein faszinierendes und immer wieder viel diskutiertes Thema in der heutigen Technologie- und Informationsgesellschaft. Egal ob in der Wissenschaft, der Industrie oder im Alltag, die Möglichkeiten von KI können, zumindest theoretisch, unbegrenzt sein. In den letzten Jahren haben sich viele Artikel und Interviews mit Experten und Insidern zu dem Thema KI gebildet, die verschiedene Perspektiven darstellen und auch die Meinungen von Fachleuten einholen.

In unserer dreiteiligen Serie wollen wir uns aus unserer Perspektive mit dem Thema KI auseinandersetzen und unseren eigenen Security-Blickwinkel in den Ring werfen. Als Auftakt haben wir ein Interview zu unseren Security Themen mit einer aktuell sehr bekannten KI-Chatplattform geführt, um einen Einblick zu bekommen: was kann sie und welchen Nutzen können wir künftig davon erwarten?

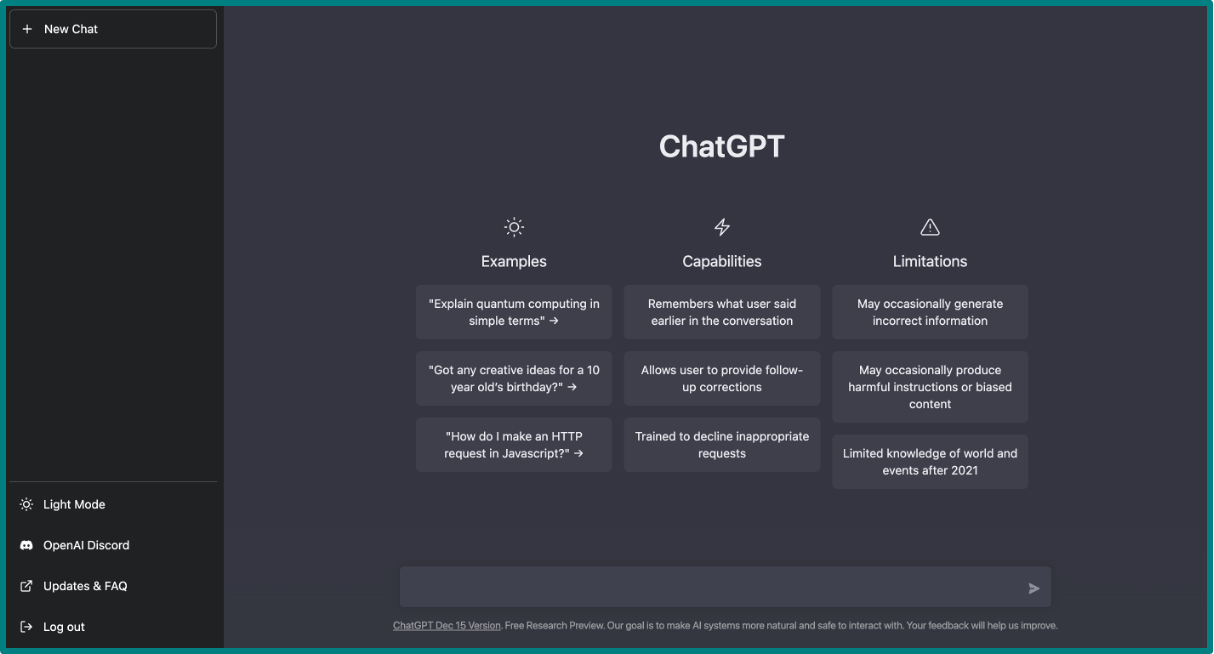

Derzeit gibt es viele Tests und Untersuchungen, die mit ChatGPT, einem von OpenAI (zentrale Geldgeber der Organisation sind der Unternehmer Elon Musk sowie Microsoft) entwickelten Sprachmodell, durchgeführt werden. ChatGPT zeichnet sich durch seine Fähigkeit aus, menschenähnliche Gespräche bzw. Chats zu führen und Fragen zu vielen verschiedenen Themen zu beantworten. Das Sprachmodell stellt ganz klar eine starke Entwicklung in der Künstlichen Intelligenz dar. Es gibt bereits einige Artikel, die sich mit dem Potenzial von ChatGPT auseinandersetzen und die Möglichkeiten ausreizen, die das Tool zu bieten hat. Dazu gehören z.B. Untersuchungen zu seiner Leistungsfähigkeit im Vergleich zu anderen Sprachmodellen oder zu seiner Anwendung in verschiedenen Branchen und Bereichen.

Wir hoffen, dass diese Serie für unsere Leser interessant und informativ ist und dass sie dazu beitragen wird, das Verständnis für das Thema KI zu vertiefen. So let’s start.

Unser Security Interview mit ChatGPT

F: Hallo, wir sind die Teal Technology Consulting GmbH und wir möchten heute ein Interview mit dir zum Thema IT-Security führen!

A: Hallo Teal Technology Consulting GmbH! Ich freue mich darauf, Ihnen bei Ihrem Interview zum Thema IT-Security behilflich zu sein. Bitte stellen Sie mir Ihre Fragen und ich werde mein Bestes tun, um Ihnen hilfreiche und aufschlussreiche Antworten zu geben.

F: Das Thema Ransomware ist gerade in aller Munde. Wie kann ich mich als Unternehmen vor Ransomware schützen?

A: Eine Möglichkeit, sich vor Ransomware zu schützen, besteht darin, Maßnahmen zu ergreifen, um das Eindringen von Schadsoftware in das Netzwerk zu verhindern. Dazu können gehören:

-

-

- Verwendung von Firewalls und Anti-Virus-Software: Diese Tools können verdächtige Aktivitäten identifizieren und blockieren und so das Risiko von Ransomware-Angriffen reduzieren.

- Schulung von Mitarbeitern: Machen Sie Ihre Mitarbeiter auf die Gefahren von Ransomware aufmerksam und lehren Sie ihnen, wie sie sich schützen können, z.B. durch das Meiden von verdächtigen Links oder Anhängen in E-Mails.

- Regelmäßiges Backup von Daten: Sorgen Sie dafür, dass regelmäßig Backups von wichtigen Daten erstellt werden, damit im Falle eines Angriffs auf Ransomware die Daten wiederhergestellt werden können, ohne dass Zahlungen geleistet werden müssen.

- Aktualisierung von Software: Stellen Sie sicher, dass alle verwendeten Software-Programme auf dem neuesten Stand sind, da Angreifer häufig Schwachstellen in veralteter Software ausnutzen.

- Verwendung von Virtual Private Networks (VPNs): VPNs können dabei helfen, den Datenverkehr zu verschlüsseln und somit die Sicherheit zu erhöhen.

-

Es gibt noch viele weitere Schritte, die Unternehmen ergreifen können, um sich vor Ransomware zu schützen. Es empfiehlt sich, einen IT-Sicherheitsexperten zu konsultieren, um eine umfassende Sicherheitsstrategie zu entwickeln und umzusetzen.

F: Wir glauben, dass Active Directory Security und Hardening wichtige Bausteine sind und in dieser Liste fehlen. Wie stehst du dazu?

A: Sie haben vollkommen Recht, dass Active Directory Security und Hardening wichtige Aspekte der IT-Sicherheit sind. Active Directory ist ein Verzeichnisdienst von Microsoft, der in vielen Unternehmen verwendet wird, um Benutzer, Geräte und Ressourcen im Netzwerk zu verwalten. Eine sichere Konfiguration von Active Directory kann dazu beitragen, das Risiko von Sicherheitsbedrohungen zu minimieren. Hardening bezieht sich auf den Prozess, ein System so zu konfigurieren und zu sichern, dass es gegen mögliche Angriffe geschützt ist. Dies kann durch die Deaktivierung von unnötigen Diensten und Funktionen, das Setzen von starken Passwörtern und das Aktualisieren von Sicherheitspatches erreicht werden.

Ich empfehle Ihnen, sicherzustellen, dass Active Directory sicher konfiguriert und regelmäßig gepatcht wird, und dass das System durch Hardening-Maßnahmen geschützt wird. Ein IT-Sicherheitsexperte kann Ihnen dabei helfen, eine umfassende Sicherheitsstrategie zu entwickeln und umzusetzen, die auf Ihre spezifischen Bedürfnisse abgestimmt ist.

F: Welche Security-Benchmarks würdest du einem Hardening zugrunde legen?

Es gibt viele verschiedene Security-Benchmarks, die bei einem Hardening berücksichtigt werden können. Einige Beispiele sind:

-

-

- CIS Security Benchmarks: Die Center for Internet Security (CIS) bietet eine Reihe von Sicherheitsrichtlinien und -empfehlungen für verschiedene Betriebssysteme und Anwendungen. Diese können bei der Konfiguration und Sicherung von Systemen hilfreich sein.

- NIST Cybersecurity Framework: Das National Institute of Standards and Technology (NIST) hat das Cybersecurity Framework entwickelt, das Unternehmen dabei hilft, ihre Cybersecurity-Strategie zu entwickeln und umzusetzen.

- PCI DSS: Das Payment Card Industry Data Security Standard (PCI DSS) ist ein Sicherheitsstandard für Unternehmen, die Kreditkarten akzeptieren. Es legt fest, wie Kreditkartendaten geschützt werden müssen.

- ISO 27001: Die ISO 27001 ist ein internationaler Standard für Informationssicherheit, der Richtlinien und Verfahren für die Sicherung von Informationen festlegt.

-

Es empfiehlt sich, mehrere dieser Benchmarks zu berücksichtigen und sicherzustellen, dass das System entsprechend konfiguriert ist. Es ist auch wichtig, regelmäßig Überprüfungen durchzuführen, um sicherzustellen, dass das System weiterhin sicher bleibt. Ein IT-Sicherheitsexperte kann Ihnen dabei helfen, die für Ihr Unternehmen geeigneten Security-Benchmarks auszuwählen und umzusetzen.

F: Und das BSI?

A: Das Bundesamt für Sicherheit in der Informationstechnik (BSI) ist die nationale Cybersecurity-Behörde Deutschlands. Es bietet Unterstützung und Beratung für Unternehmen und Organisationen bei der Verbesserung ihrer Cybersecurity-Maßnahmen.

Das BSI hat auch verschiedene Sicherheitsstandards und -richtlinien veröffentlicht, die Unternehmen bei der Verbesserung ihrer IT-Sicherheit unterstützen können. Dazu gehören zum Beispiel:

-

- BSI-Standard 100-2 “IT-Grundschutz”

- BSI-Standard 200-1 “IT-Sicherheitsgesetz”

- BSI-Standard 200-2 “IT-Sicherheitskatalog”

Ich empfehle Ihnen, sich mit den Sicherheitsstandards und -richtlinien des BSI vertraut zu machen und sie in Ihre Sicherheitsstrategie einzubeziehen. Ein IT-Sicherheitsexperte kann Ihnen dabei helfen, die für Ihr Unternehmen geeigneten Standards und Richtlinien auszuwählen und umzusetzen.

F: Wir stellen fest, dass Active Directory die zentrale Identitätsverwaltungslösung ist. Was schlägst du bezüglich einer Absicherung vor?

A: Eine sichere Konfiguration von Active Directory ist wichtig, um das Risiko von Sicherheitsbedrohungen zu minimieren. Hier sind einige Empfehlungen, wie Sie Active Directory absichern können:

-

-

- Verwenden von starken Passwörtern: Stellen Sie sicher, dass alle Benutzer starke Passwörter verwenden, die regelmäßig geändert werden.

- Verwendung von MFA: Aktivieren Sie die Mehrfaktorauthentifizierung (MFA), um die Sicherheit von Benutzerkonten zu erhöhen.

- Verwendung von Benutzerrollen: Verwenden Sie Benutzerrollen, um sicherzustellen, dass Benutzer nur Zugriff auf die Ressourcen haben, die sie für ihre Arbeit benötigen.

- Deaktivierung von unnötigen Diensten: Deaktivieren Sie unnötige Dienste, um Angriffe auf diese Dienste zu verhindern.

- Verwendung von Sicherheitsgruppen: Verwenden Sie Sicherheitsgruppen, um Benutzern bestimmte Berechtigungen zuzuweisen und den Zugriff auf Ressourcen zu beschränken.

- Aktualisierung von Sicherheitspatches: Stellen Sie sicher, dass alle Sicherheitspatches für Active Directory installiert sind, um Schwachstellen zu beheben.

-

Es gibt noch viele weitere Schritte, die unternommen werden können, um Active Directory zu sichern. Es empfiehlt sich, einen IT-Sicherheitsexperten zu konsultieren, um eine umfassende Sicherheitsstrategie zu entwickeln und umzusetzen.

F: Du empfiehlst immer wieder, dass man einen IT-Sicherheitsexperten konsultieren soll. Was zeichnet einen guten IT-Sicherheitsexperten im Vergleich zu dir aus?

A: Ein IT-Sicherheitsexperte ist eine Person, die sich auf die IT-Sicherheit spezialisiert hat und über umfassende Kenntnisse in diesem Bereich verfügt. Ein guter IT-Sicherheitsexperte zeichnet sich durch folgende Eigenschaften aus:

-

-

- Breites Wissen: Ein guter IT-Sicherheitsexperte verfügt über umfassende Kenntnisse in verschiedenen Bereichen der IT-Sicherheit, z.B. in der Sicherheit von Netzwerken, Betriebssystemen und Anwendungen.

- Fähigkeit zur Analyse: Ein guter IT-Sicherheitsexperte ist in der Lage, komplexe Sicherheitsprobleme zu analysieren und Lösungen zu entwickeln.

- Kommunikationsfähigkeit: Ein guter IT-Sicherheitsexperte kann komplexe Sachverhalte verständlich erklären und die Sicherheitsbedürfnisse eines Unternehmens erkennen und adressieren.

- Hands-on-Erfahrung: Ein guter IT-Sicherheitsexperte verfügt über praktische Erfahrung im Umgang mit verschiedenen Sicherheitswerkzeugen und -technologien.

-

Ich bin ein Computerprogramm und habe keine hands-on-Erfahrung im Bereich der IT-Sicherheit. Ich bin jedoch in der Lage, Ihnen grundlegende Informationen zu verschiedenen Sicherheitsthemen zu liefern und Ihnen bei der Beantwortung von Fragen behilflich zu sein. Ein IT-Sicherheitsexperte hingegen kann Ihnen dabei helfen, umfassende Sicherheitsstrategien für Ihr Unternehmen zu entwickeln und umzusetzen und konkrete Probleme in Bezug auf die IT-Sicherheit zu lösen.

F: Wir als Consulting-Unternehmen haben stetig Bedarf an IT-Security-Experten. Hast du Vorschläge, wie man qualifizierte Experten Gewinnen kann?

A: Es gibt einige Möglichkeiten, wie Sie qualifizierte IT-Sicherheitsexperten gewinnen können:

-

-

- Stellenanzeigen: Veröffentlichen Sie Stellenanzeigen in Fachzeitschriften oder auf Jobportalen und spezifizieren Sie die Anforderungen an die Kandidaten.

- Kontaktieren von Fachverbänden: Kontaktieren Sie Fachverbände wie die Gesellschaft für Informatik (GI) oder den Verband der Informationssicherheit (VDI) und fragen Sie, ob sie Ihnen bei der Suche nach qualifizierten Kandidaten helfen können.

- Headhunting: Engagieren Sie eine Headhunting-Agentur, die sich auf die Suche nach qualifizierten Kandidaten spezialisiert hat.

- Mitarbeiterbindung: Fördern Sie die Weiterbildung und die Karriereentwicklung Ihrer Mitarbeiter und bieten Sie ihnen attraktive Anreize, um sie an das Unternehmen zu binden.

-

Es empfiehlt sich auch, das Unternehmensimage als attraktiver Arbeitgeber aufzubauen und zu pflegen. Auf diese Weise können Sie qualifizierte Kandidaten anziehen und Ihre Mitarbeiterbindung erhöhen.

F: Was zeichnet deiner Meinung nach einen attraktiven Arbeitgeber aus?

A: Ein attraktiver Arbeitgeber zeichnet sich durch eine Vielzahl von Faktoren aus, die für die Mitarbeiter wichtig sein können. Hier sind einige Beispiele:

-

-

- Gute Bezahlung und Benefits: Ein attraktiver Arbeitgeber bietet seinen Mitarbeitern eine gute Bezahlung und zusätzliche Benefits wie zum Beispiel Krankenversicherungen oder betriebliche Altersvorsorge.

- Fortbildungsmöglichkeiten: Ein attraktiver Arbeitgeber fördert die Weiterbildung und Karriereentwicklung seiner Mitarbeiter und bietet ihnen die Möglichkeit, ihre Fähigkeiten und Kenntnisse zu erweitern.

- Gute Arbeitsbedingungen: Ein attraktiver Arbeitgeber sorgt für angenehme Arbeitsbedingungen, zum Beispiel durch eine ergonomische Ausstattung der Arbeits…

-

F: weiter bitte… 😄

A: Entschuldigung, ich habe mich unterbrochen. Hier sind weitere Faktoren, die einen attraktiven Arbeitgeber auszeichnen können:

-

-

- Gutes Betriebsklima: Ein attraktiver Arbeitgeber pflegt ein gutes Betriebsklima und fördert die Zusammenarbeit und den Austausch zwischen den Mitarbeitern.

- Flexible Arbeitszeiten: Ein attraktiver Arbeitgeber bietet seinen Mitarbeitern flexible Arbeitszeiten und ermöglicht ihnen zum Beispiel die Möglichkeit zum mobilen Arbeiten.

- Work-Life-Balance: Ein attraktiver Arbeitgeber achtet auf die Work-Life-Balance seiner Mitarbeiter und fördert eine ausgewogene Verteilung von Arbeit und Freizeit.

- Unternehmenskultur: Ein attraktiver Arbeitgeber hat eine positive Unternehmenskultur, die den Mitarbeitern ein Gefühl von Zusammengehörigkeit und Wertschätzung vermittelt.

-

Es ist wichtig, dass ein Unternehmen die Bedürfnisse und Erwartungen der Mitarbeiter berücksichtigt und ihnen ein attraktives Arbeitsumfeld bietet. Auf diese Weise kann es dazu beitragen, dass sich die Mitarbeiter wohl fühlen und längerfristig an das Unternehmen gebunden bleiben.

F: Kannst du ausführlicher auf den Punkt “Unternehmenskultur” eingehen?

A: Die Unternehmenskultur bezieht sich auf die Werte, Normen und Verhaltensweisen, die in einem Unternehmen vorherrschen. Sie prägt die Art und Weise, wie die Mitarbeiter im Unternehmen miteinander interagieren und wie Entscheidungen getroffen werden. Eine positive Unternehmenskultur kann dazu beitragen, dass sich die Mitarbeiter wohl fühlen und längerfristig an das Unternehmen gebunden bleiben.

Ein attraktiver Arbeitgeber hat eine Unternehmenskultur, die den Mitarbeitern ein Gefühl von Zusammengehörigkeit und Wertschätzung vermittelt. Dazu gehören zum Beispiel:

-

-

- Offene Kommunikation: Ein attraktiver Arbeitgeber fördert eine offene Kommunikation und ermöglicht den Mitarbeitern, ihre Ideen und Anliegen zu äußern.

- Wertschätzung: Ein attraktiver Arbeitgeber zeigt seinen Mitarbeitern Wertschätzung und Anerkennung für ihre Leistungen.

- Work-Life-Balance: Ein attraktiver Arbeitgeber achtet auf die Work-Life-Balance seiner Mitarbeiter und fördert eine ausgewogene Verteilung von Arbeit und Freizeit.

- Mitarbeiterbeteiligung: Ein attraktiver Arbeitgeber bezieht die Mitarbeiter in Entscheidungsprozesse ein und gibt ihnen das Gefühl, dass ihre Meinung wichtig ist.

- Diversität und Inklusion: Ein attraktiver Arbeitgeber fördert Diversität und Inklusion und schafft eine inklusive Arbeitsumgebung, in der sich alle Mitarbeiter willkommen und akzeptiert fühlen.

-

F: Genau diese oben genannten Punkte sind uns als Unternehmen sehr wichtig, weshalb wir diese in unseren Firmenwerten verankert haben. Zusätzlich orientieren wir uns am Holacracy-Modell von Brian Robertson oder Frederic Laloux. Was hältst du davon?

A: Das Holacracy-Modell ist ein Managementmodell, das sich auf die Dezentralisierung von Macht und Verantwortung in einem Unternehmen konzentriert. Es geht davon aus, dass Mitarbeiter besser motiviert und produktiver sind, wenn sie mehr Verantwortung und Autonomie haben. Das Holacracy-Modell sieht vor, dass das Unternehmen in sogenannte “Circles” unterteilt wird, die für bestimmte Aufgabenbereiche verantwortlich sind. Jeder Circle hat seine eigenen Strukturen und Prozesse und trifft eigenständig Entscheidungen.

Einige Unternehmen haben das Holacracy-Modell erfolgreich angewendet und berichten von verbesserten Mitarbeitermotivation und -produktivität. Allerdings ist das Holacracy-Modell auch umstritten und es gibt Kritik daran, dass es zu viel Zeit und Ressourcen in die Einführung und den Betrieb von Holacracy investieren kann.

Es ist wichtig, dass das Managementmodell, das ein Unternehmen wählt, zu seiner Größe, seiner Struktur und seinen Zielen passt.

Bevor Sie sich für ein bestimmtes Modell entscheiden, sollten Sie sorgfältig prüfen, ob es für Ihr Unternehmen geeignet ist und ob es Ihren Firmenwerten entspricht. Es empfiehlt sich auch, das Modell zunächst in einem kleineren Maßstab zu testen und die Ergebnisse zu beobachten, bevor Sie es im gesamten Unternehmen einführen.

Es ist wichtig, dass das Managementmodell, das ein Unternehmen wählt, zu seiner Größe, seiner Struktur und seinen Zielen passt. Wenn das Holacracy-Modell für Ihr Unternehmen geeignet ist und Ihren Firmenwerten entspricht, kann es eine gute Wahl sein.

F: Wir stellen fest, dass wir in vielen Punkten übereinstimmen. Vielen Dank für deine Einschätzung und deine Antworten.

A: Es freut mich, dass ich Ihnen helfen konnte. Ich hoffe, dass meine Antworten für Sie hilfreich waren. Wenn Sie weitere Fragen haben, zögern Sie nicht, mich zu kontaktieren. Ich stehe Ihnen gerne zur Verfügung.

Fazit und persönliche Meinung

Insgesamt zeichnet sich bei ChatGPT eine hohe Leistungsfähigkeit und auch eine extrem schnelle Reaktionszeit ab. Es ist klar, dass es ein wichtiger Game-Changer in der Welt der Künstlichen Intelligenz sein kann. Die zahlreichen Tests und Untersuchungen (Beispiel), die derzeit mit diesem Sprachmodell durchgeführt werden, tragen dazu bei, das Potenzial von ChatGPT besser zu verstehen und seine Anwendungsmöglichkeiten zu erweitern.

Was sagen unsere Security Consultants also zu den Antworten unserer gestellten Fragen:

Was sagen unsere Security Consultants also zu den Antworten unserer gestellten Fragen:

Aus unserer subjektiven Sicht, kann das Tool durchaus eine erste Orientierung auch zu Security Fragestellungen sein. ChatGPT hat grundsätzlich die Fähigkeit erste Schritte aufzuzeigen und feststellen, wo man mit der Recherche beginnen kann. Es ersetzt aber sicherlich nicht uns als Ratgeber und unsere jahrelang geschulten Consulting-Experten.

Wir stellen fest, dass sich Wiederholungen stark durchziehen und die Antworten sehr allgemein gehalten werden… nach dem Motto „Captain Obvious“: „Systeme patchen und Firewall installieren!“… Das sind in unseren Augen Grundzüge, die jedoch aufwendig geplante Angriffe auf Systeme in Unternehmen nicht verhindern können. Die tiefergehenden Methodiken und Strategien fehlen und sind mittels Chatformat auch nicht in einem Umfang wie wir es bieten möglich.

Wir sehen aber auch, dass die KI selbst gut einschätzen kann, an welchen Stellen das Wissen und die Unterstützung im Hinblick auf bspw. Analyse und Vorkenntnisse bei ihr enden. Denn hier wird die Brücke zu uns als externen Sicherheitsexperten geschlagen und auf die praktische Erfahrung und Hintergrundinformationen verwiesen, die der KI fehlen.

Die KI dient dennoch gut als Grundlage für Content, bei dem man sich als User vorab überlegt hat, in welche Richtung man gehen möchte und welche Antworten man sich erwartet oder erhofft. Auch die Formulierungen sind in den meisten Fällen sehr gut gewählt und es schafft eine gute Grundlage, um das eigene Thema immer weiter und tiefer auszubauen – immer mit der Prämisse, man weiß, was man vermitteln möchte, und kennt sich im gewählten Thema aus.

So geht es weiter mit der Serie

Diese Fortschritte in der künstlichen Intelligenz bringen sowohl Chancen als auch Risiken mit sich. Einerseits bieten sie die Möglichkeit, Prozesse und Aufgaben zu automatisieren, was Zeit und Ressourcen sparen kann. Andererseits gibt es jedoch auch Bedenken hinsichtlich der Sicherheit und Privatsphäre, insbesondere wenn es um die Verwendung von künstlicher Intelligenz in sensiblen Bereichen wie der Medizin oder dem Finanzwesen geht. In unserem nächsten Artikel im März werden wir auf dieses Thema näher eingehen und die Chancen und Risiken von OpenAI & ChatGPT detaillierter erläutern sowie unsere eigene Meinung bilden und ergänzen. Stay tuned und gebt uns gerne Feedback 😎.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Sieh dir diesen Beitrag auf Instagram an

Sieh dir diesen Beitrag auf Instagram an

LATEST POSTS

-

Hinter den Kulissen des Security Assessments

Heute möchten wir hinter die Kulissen unseres Security Assessments blicken, doch was ist das überhaupt? Kurz zusammengefasst, wir versetzen Sie in die Lage, bewusste Entscheidungen zu treffen und Ihre nächsten Schritte...

15 April, 2024 -

secIT 2024: Systemhärtung im Fokus

Gemeinsam mit einem unserer Partner FB Pro werden wir an Stand 58 in der Eilenriedehalle im Hannover Congress Centrum zu finden sein. Unser Schwerpunkt liegt dabei auf einem zentralen Thema, das in der Cybersicherheits-Welt von entscheidender ...

15 Februar, 2024 -

Teal und der Managed Service – Für uns nicht nur (r)eine Dienstleistung

Seit 2021 bieten wir für unsere Kunden nicht nur die reine Beratung im IT-Security Bereich, sondern darüber hinaus auch den vollumfassenden Managed Service unserer Produkte an. Allem voran haben wir uns auf das Thema ...

15 Januar, 2024

We are hiring!

We are hiring! Ihr Whitepaper mit Infos zum monatlichen TEAL Security Check!

Ihr Whitepaper mit Infos zum monatlichen TEAL Security Check!