15 Apr (E)SAE DEEP DIVE SERIE TEIL 9 – Privilege Admin Workstation (PAW)

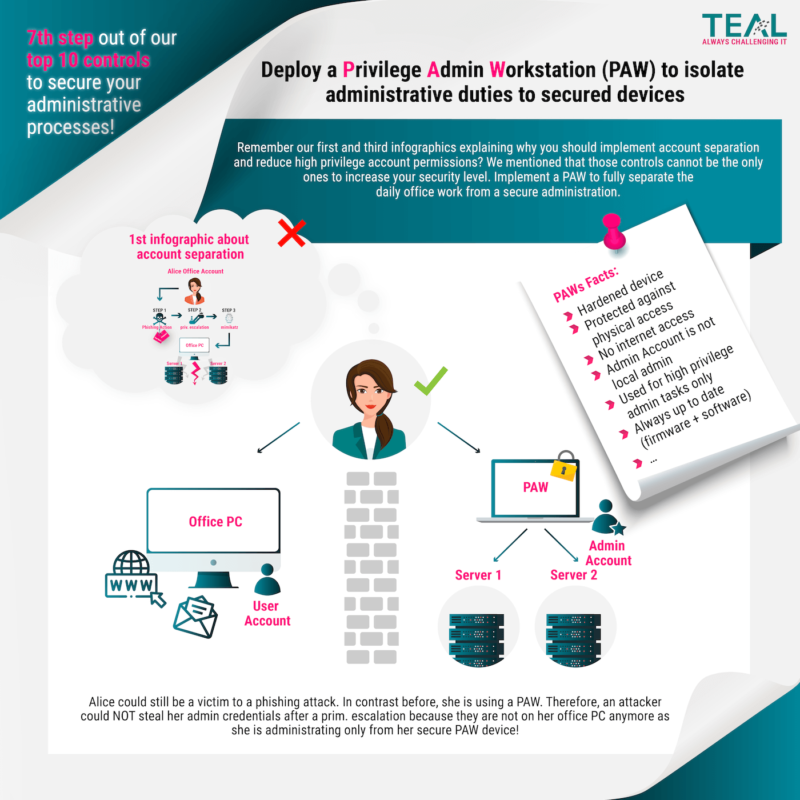

Diesen Monat beschäftigt sich unser Blog mit den Privilege Admin Workstations (PAW). Privilege Admin Workstations dienen dazu, die Arbeitsumgebung für sensitive Tätigkeiten wie Server- oder Active Directory-Administration von der „Büro-“ Arbeitsumgebung zum Surfen, E-Mail bearbeiten und sonstigen nicht administrativen Tätigkeiten zu trennen.

Das übergeordnete Ziel dieser Trennung ist der Schutz vor internetbasierten Angriffen und anderen Angriffsvektoren. Die Logik ist simpel: wenn ich mit meinem Arbeitsgerät nicht im Internet surfe, kann ich mir im Internet auch keinen Virus einfangen.

Microsoft beschrieb vor der Restrukturierung der Privilege Access Dokumentation ausführlich, was PAWs sind, warum man sie einsetzen sollte und welche Varianten es davon gibt, sowie deren Vor- und Nachteile. Zum Glück kann man den Artikel noch im Internet Archive nachlesen. In der aktuellen Dokumentation kommt das Thema leider etwas kurz. Wir beschränken uns in unserem Artikel auf eine sehr kurze Zusammenfassung der Themen und gehen ausführlicher auf Umsetzungsprobleme und mögliche Lösungen aus dem wahren Leben ein.

Privilegierte Arbeitsumgebungen müssen geschützt werden vor…

… Angriffen aus dem Internet

Die meisten Angriffe stammen direkt oder indirekt aus dem Internet und nutzen das Internet als Medium, um Daten aus dem Firmennetz zu exfiltrieren oder zum Steuern von „Agenten“ über eine Command and Control Infrastruktur. Die Isolierung der PAW vom Internet ist ein wesentliches Element, um sicherzustellen, dass die PAW nicht gefährdet wird.

…Angriffen aus dem Firmennetzwerk

Da heute die meisten Mitarbeiter das Internet zur Ausübung Ihrer Arbeit benötigen, ist eine völlige Abschottung utopisch. Somit sind die meisten Geräte und Konten den Gefahren aus dem Internet ausgesetzt. Als Konsequenz daraus muss eine PAW vor Angriffen von kompromittierten Assets in der Produktionsumgebung geschützt werden. Daher muss die Nutzung der Verwaltungstools und -konten, die auf PAWs zugreifen können, um diese speziellen Arbeitsstationen zu schützen und zu überwachen, minimiert werden.

… einer Manipulation der Lieferkette

Auch wenn es unmöglich ist, sämtliche Manipulationsrisiken für Hardware und Software zu beseitigen, so lassen sich kritische Angriffsvektoren erheblich minimieren. Als Beispiel sei die Überprüfung sämtlicher Installationsmedien (Prinzip der vertrauenswürdigen Quelle) und die Zusammenarbeit mit einem vertrauenswürdigen und seriösen Lieferanten für Hardware und Software genannt.

… physischen Angriffen

Da PAWs mobil sein müssen und es möglich sein muss, sie außerhalb der physisch gesicherten Umgebung verwenden zu können, müssen sie vor physischen Angriffen geschützt werden.

… zu hoher Komplexität

Dass Sicherheit und Nutzbarkeit oft im Gegensatz stehen, ist leider nichts Neues. Das birgt im Kontext der PAWs die Gefahr, dass sich Administratoren „Abkürzungen“ und Workarounds suchen, wenn die Arbeit mit den PAWs zu kompliziert ist, um die zweifelsohne hohe Arbeitslast besser bewältigen zu können. Es muss daher ein Kompromiss aus Sicherheit und Nutzbarkeit erreicht werden.

Welche PAW Varianten gibt es

Dedizierte Hardware

Die klassische Variante der PAW ist ein eigenes Gerät. Dieses ist komplett getrennt vom Büro-PC des Administrators. Das ist die sicherste Variante, da die Umgebungen physisch getrennt sind und somit kein Angriffspfad über Softwareschwachstellen existiert. Auch die Wahrscheinlichkeit, dass der Administrator die Geräte verwechselt und seine Admin Credentials auf einem ggf. kompromittierten Gerät eingibt, ist gering. Allerdings heißt das auch, dass der Administrator zwei Geräte auf dem Schreibtisch platzieren oder diese mit nach Hause nehmen muss, wenn der Mitarbeiter im Homeoffice arbeiten möchte.

VM

Um diese Doppelbelastung der Administratoren und auch die Kosten zu reduzieren, ist es durchaus möglich, Virtualisierungstechnologie zu nutzen, um ein Gerät einzusparen. Dabei muss allerdings die PAW direkt auf der Hardware laufen und die Büroumgebung in einer VM:

Vergleichbar ist ein Szenario mit der Büroumgebung auf einem Terminal Server:

Jump Server

Jump Server für administrative Tätigkeiten sind weit verbreitet und daher liegt der Gedanke nahe, diesen Jump Server als PAW zu deklarieren. Das ist allerdings ein Trugschluss. Wird auf den Jump Server von der Büroumgebung zugegriffen, sind die Credentials genauso gefährdet, als ob man direkt vom Büro-PC administrieren würde:

Will man nicht alle notwendigen Tools auf der PAW installieren, ist der Jumpserver trotzdem eine valide Variante, sofern von einer PAW aus darauf zugegriffen wird. Mit dieser Variante lässt sich auch die Auditierung der administrativen Tätigkeiten vereinfachen:

Privilege Access Lösungen

Viele Kunden führen Privilege Access Lösungen ein und wähnen sich in Sicherheit. Allerdings gilt auch hier das gleiche Prinzip wie bei den Jump Servern. Solange mit normalen Bürogeräten auf die Lösung zugegriffen wird, besteht ein Risiko:

Nur wenn mittels PAW darauf zugegriffen wird, besteht das Risiko nicht:

Versteht uns bitte nicht falsch, Privilege Access Lösungen haben durchaus Ihre Berechtigung und sollten genutzt werden. Hier geht es nur um den Zugriff auf die Lösung.

Hürden bei der Umsetzung im realen Leben

Die Beschreibung im ersten Teil des Blogs klingt erstmal einleuchtend und ist auch recht einfach umzusetzen. Im Detail stößt man dann aber an der einen oder anderen Stelle doch auf Probleme, die man irgendwie lösen muss. Nachfolgend beschreiben wir einige Herausforderungen und mögliche Lösungen, die uns bei Kundenszenarien schon untergekommen sind. Die von Microsoft gewählten Kategorien passen hier sehr gut.

Herausforderungen beim Schutz vor Angriffen aus dem Internet:

(Datei-)Austausch

Eine der wichtigsten Maßnahmen zum Schutz der PAW ist ja, damit nicht im Internet zu surfen. Im realen Admin-Leben ist es doch allerdings so, dass wir die meisten Fehlermeldungen erst einmal im Internet nachschlagen, ggf. ein Skript zur Analyse oder Lösung irgendwo runterladen und ausführen. Das funktioniert natürlich alles nicht mehr, wenn weder der Server noch die PAW Zugang zum Internet haben.

Eine Lösung für das Problem kann sein, einen kontrollierten Austausch zwischen der Büro- Arbeitsumgebung und der PAW / den zu administrierenden Systemen zu erlauben. Einfachste Variante ist hier ein File Server im gleichen Tier (Tiering Blog-Post) wie die zu administrierenden Systeme, auf den nur die entsprechenden Admins Zugang haben. Ein Virenscanner sollte die Dateien beim Schreiben automatisch scannen.

Natürlich hat dies Auswirkungen auf die Usability, mehr dazu weiter unten.

Remote Access

In Zeiten von Corona ist Arbeit aus dem Homeoffice relevanter denn je, aber auch schon vorher haben viele Admins von außerhalb der Firmengebäude gearbeitet, gerade auch, wenn Rufbereitschaft notwendig ist. Somit braucht es die Möglichkeit der Remote-Einwahl, auch dafür braucht das Gerät erst einmal Internetzugang. Wie lässt sich das mit dem Grundsatz, dass PAWs keinen Internetzugang haben, vereinen?

Eine Möglichkeit ist, lokal einen Proxy einzutragen (den es nicht gibt) und nur für den Endpunkt der Remoteeinwahlplattform eine Proxyausnahme zu definieren. Oftmals sind die Administratoren auch lokaler Admin der PAW (mehr dazu unter Lieferkette), weshalb so eine Konfiguration natürlich umgangen werden kann. Auch hier das Thema Usability.

Remote Hersteller Support

Was tun, wenn man mal nicht weiter weiß? Die meisten größeren Firmen haben Supportverträge mit den Herstellern ihrer Software. In der Zusammenarbeit mit den Supportfirmen kommt man öfters an den Punkt, an dem man gerne gemeinsam mit dem Experten auf das System schauen möchte.

Hier muss man wieder Usability und Sicherheit in Bezug auf die lokalen Gegebenheiten abwägen. Eine Option ist, eine Meetingsoftware auf die PAW zu installieren und die entsprechenden Ports freizugeben. Stehen die Meetingserver im eigenen Netzwerk und ist die Anzahl der Ports überschaubar, ist das Risiko ggf. akzeptabel. Nutzt man allerdings einen Meetingservice aus der Cloud, sieht das ggf. anders aus.

Will man die Variante mit dem Meeting Client nicht nutzen, gibt es noch die Möglichkeit, die Konferenz mit dem Bürogerät durchzuführen und den Bildschirminhalt der PAW mittels Webcam aufzunehmen.

Falls jemand eine bessere Variante kennt, kann er diese gerne in die Kommentare schreiben. 😊

Herausforderungen beim Schutz vor Angriffen aus dem Firmennetzwerk

Unter diesem Punkt subsummieren sich eigentlich fast alle Schutzmaßnahmen, die über die fehlende Internetverbindung hinausgehen. Um den Rahmen des Blogs nicht zu sprengen, möchten wir an dieser Stelle nur auf eine Fragestellung eingehen: Welche Härtungseinstellungen sollte ich auf dem PAW umsetzen und wie stelle ich sicher, dass sie tatsächlich umgesetzt sind?

Wir setzen dabei vollkommen auf die Initiative #nocodehardening, welche wir seit ihrer Gründung auch unterstützen. Wir kombinieren Härtungsempfehlungen gängiger Baselines wie z.B. BSI, CIS, DISA und die Microsoft Security Baseline. Die Einstellungen rollen wir mittels PowerShell DSC auf die PAWs aus. Unterstützt wird der Rollout und das Management mit der Enforce Suite. Was genau die Enforce Suite ist und wie diese im Detail eingesetzt werden kann, erfahrt Ihr in einem separaten Blogbeitrag. Nur so viel vorab – wir sind große Fans und absolut überzeugt von unserer Enforce Suite! 😊

Herausforderungen beim Schutz vor einer Manipulation der Lieferkette

Dieser Aspekt ist umfangreicher als er auf den ersten Blick scheint. Einerseits muss man technisch sicherstellen, dass die Hard- und Software frei von Schadsoftware ist, was an sich schon nicht einfach ist. Der andere Teil der Diskussion ist aber, wer ist „man“?

Verantwortung

Wer ist organisatorisch dafür verantwortlich, die PAWs für die verschiedenen Tier-Level bereitzustellen? Je kritischer das Tier ist, desto weniger Admins soll es geben. Gerade bei Tier 0 soll es nur eine Handvoll ausgewählter Spezialisten sein. Da diese sicherstellen müssen, dass Ihr Arbeitsgerät frei von Schadsoftware ist, führt das unweigerlich dazu, dass sie diese auch selbst installieren müssen und falls ein Image dafür verwendet wird, dieses Image selbst erstellen und pflegen müssen (oder zumindest anwesend sein müssen, um es zu kontrollieren). Dieses Thema muss organisatorisch gelöst werden. Auch hier gehen wir im Kapitel Usability weiter darauf ein.

Hardware

Sicherzustellen, dass die Hardware frei von Schadsoftware ist, ist in der Regel sehr schwer. Normalerweise haben die Admins im Unternehmen nicht das Wissen und die Werkzeuge, um zu erkennen, ob auf der Hardware ggf. ein Rootkit oder ähnliches installiert ist.

Ein Weg, um hier ein gewisses Schutzniveau zu erreichen, ist, die Geräte nicht beim Händler um die Ecke oder beim billigsten Supplier aus dem Ausland zu beschaffen sondern den Aspekt Sicherheit und Kontrolle beim Händler als Auswahlkriterium im Einkauf mit einzubeziehen.

Software

Auch beim Thema Software ist die Sache nicht weniger schwierig. Einige Hersteller veröffentlichen Hashes zusammen mit den Dateien. Damit kann man zumindest prüfen, ob auf dem Transportweg manipuliert wurde. Veröffentlicht ein Hersteller keine Hashes, kann man sich behelfen, indem man die Software zweimal auf verschiedenen Geräten mit verschiedenen Internetverbindungen herunterlädt und selbst die Hashes erzeugt. Ob allerdings beim Hersteller schon eine Backdoor (Hallo Solarwinds *wink smiley*) eingebaut wurde, lässt sich so nicht prüfen.

Falls jemand hier eine bessere und praktikable Alternative kennt, sind wir ganz Ohr. 😊

Herausforderungen beim Schutz vor physischen Angriffen

Hier kommt es vor allem auf den verantwortungsvollen Umgang mit dem Arbeitsgerät durch den Administrator an. Grundsätzlich sollte man die PAW nicht unbeaufsichtigt irgendwo stehen lassen, am besten immer einschließen, wenn man den Arbeitsplatz verlässt und schon gar nicht bei Starbucks liegen lassen.

Aber auch durch technische Maßnahmen kann man die Sicherheit erhöhen. Die Verschlüsselung der Festplatte zum Beispiel mit Bitlocker ist ein absolutes „must“.

Darüber hinaus sollte man abwägen, ob man die USB Ports unbrauchbar macht. Das kann einerseits per Software geschehen, es gibt aber auch spezielle Schlösser für die Ports. Bei der Abwägung muss man allerdings bedenken, dass der Admin nicht zu sehr eingeschränkt wird.

Herausforderungen beim Schutz vor zu hoher Komplexität

Die im letzten Abschnitt beschriebenen Maßnahmen klingen für sich genommen alle richtig und sinnvoll. Bei der Planung und Umsetzung sollte man den Faktor Mensch allerdings nicht aus den Augen verlieren.

Wenn man bei einem Bereitschaftseinsatz erstmal 15 Minuten braucht, bis man in der Umgebung angemeldet ist und dann die Fehlermeldung in 10 Schritten auf ein Gerät kopieren muss, um danach im Internet zu suchen, wird sich die Motivation doch stark in Grenzen halten.

Auch bei weniger ausgeprägten Einschränkungen wird die Dauer für einzelne Tätigkeiten ansteigen. Das muss das Management bei der Personalplanung berücksichtigen.

Fazit

PAWs sind aus unserer Sicht einer der essenziellen Bausteine, um die Credentials der Administratoren zu schützen und sollten bei jeder Firma zum Einsatz kommen. Allerdings haben wir im Artikel auch aufgezeigt, dass ein vollkommener (oder auch nahezu vollkommener) Schutz in der Praxis leider nicht realistisch zu erreichen ist und man mit Maß und Ziel vorgehen muss, damit die Mitarbeiter damit arbeiten und sich nicht einfachere (=unsere) Wege suchen, um Ihren Job zu erledigen. Wem das allein zu kompliziert ist, wir können helfen. 😊

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Klicken Sie auf den unteren Button, um den Inhalt von www.linkedin.com zu laden.

Sieh dir diesen Beitrag auf Instagram an

Sieh dir diesen Beitrag auf Instagram an

LATEST POSTS

-

ChatGPT 1/3: Revolution in der KI-Technologie? – Wir stellen Cybersecurity-Fragen an eine Chat-KI

Die Künstliche Intelligenz (KI) ist ein faszinierendes und immer wieder viel diskutiertes Thema in der heutigen Technologie- und Informationsgesellschaft. Egal ob in der Wissenschaft, der Industrie oder im Alltag, die Möglichkeiten...

16 Januar, 2023 -

ChatGPT 2/3: Die Krux mit der KI

Nein, im zweiten Teil werden wir nicht noch ein Interview mit ChatGPT führen und über dessen Fähigkeiten staunen. Diesmal betrachten wir die Entwicklung und Möglichkeiten von KI im Allgemeinen und wagen einen Ausblick in die Zukunft, die in der IT-Welt...

16 März, 2023 -

ChatGPT 3/3: KI for IT Security

Die Geschwindigkeit der Weiterentwicklung und Ausbreitung von KI-Technologie ist inzwischen enorm gestiegen. Allein in den wenigen Wochen seit dem letzten Blog zu diesem Thema...

15 Juni, 2023

We are hiring!

We are hiring! Ihr Whitepaper mit Infos zum monatlichen TEAL Security Check!

Ihr Whitepaper mit Infos zum monatlichen TEAL Security Check!